声明

好好学习,天天向上

漏洞描述

8 月 21 号,Tavis Ormandy 通过公开邮件列表,再次指出 GhostScript 的安全沙箱可以被绕过,通过构造恶意的图片内容,将可以造成命令执行、文件读取、文件删除等漏洞

GhostScript 被许多图片处理库所使用,如 ImageMagick、Python PIL 等,默认情况下这些库会根据图片的内容将其分发给不同的处理方法,其中就包括 GhostScript。

影响范围

Ghostscript 9.24之前版本

复现过程

这里使用7.0.8版本

使用vulhub

/app/vulhub-master/ghostscript/CVE-2018-16509

使用docker启动

docker-compose build

docker-compose up -d

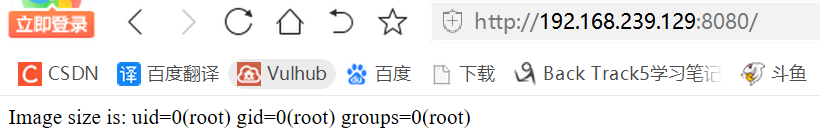

环境启动后,访问

http://192.168.239.129:8080

下载POC

https://github.com/vulhub/vulhub/blob/master/ghostscript/CVE-2018-16509/poc.png

上传图片

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose build

docker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

版权声明:本文为zy15667076526原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。