简介:这次研究的是匿名豆豆APP,版本7.18.0,要研究的API是/Api/v2/********* 里面的”_sig”。

1、先反编译看看,还不错可以还可以反编译。

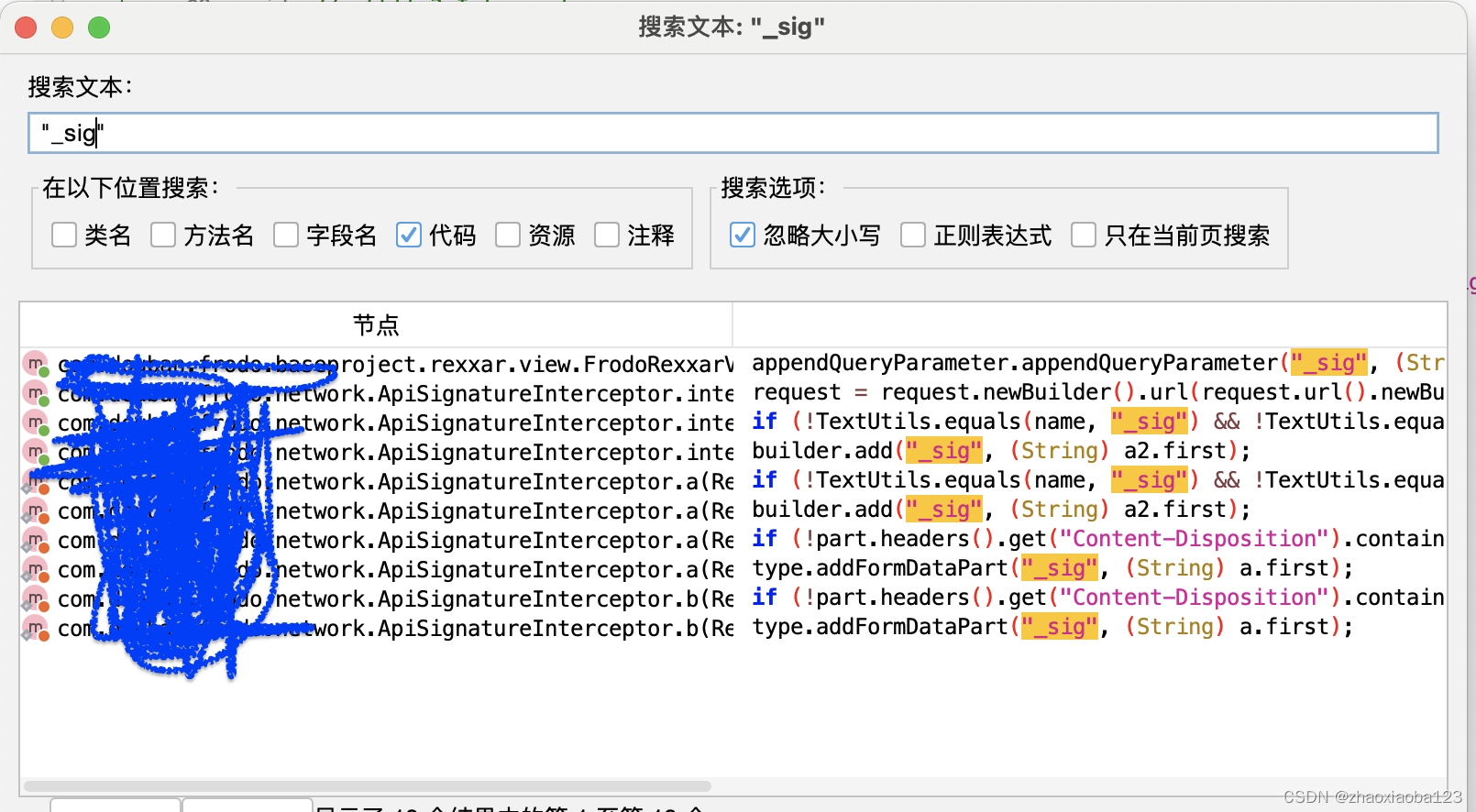

2、全局搜索加密参数 “_sig”

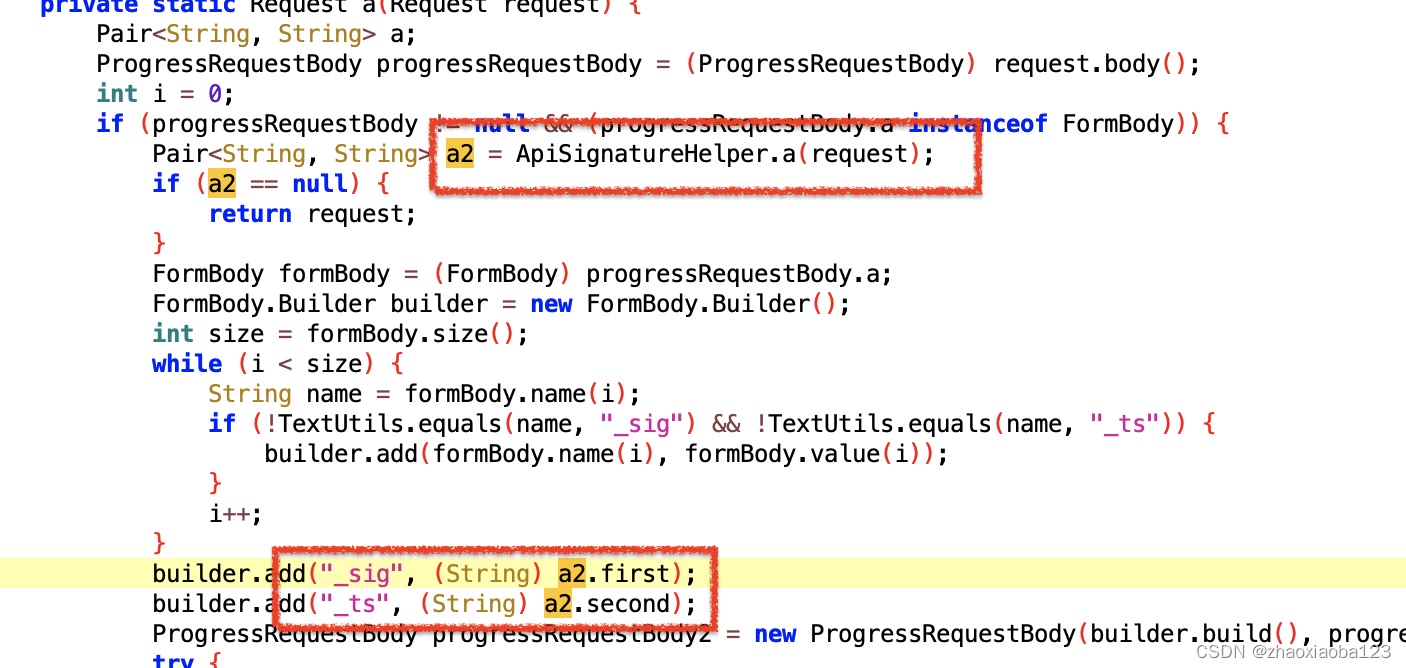

3、追到了这个类里面

4、追到 ApiSignatureHelper

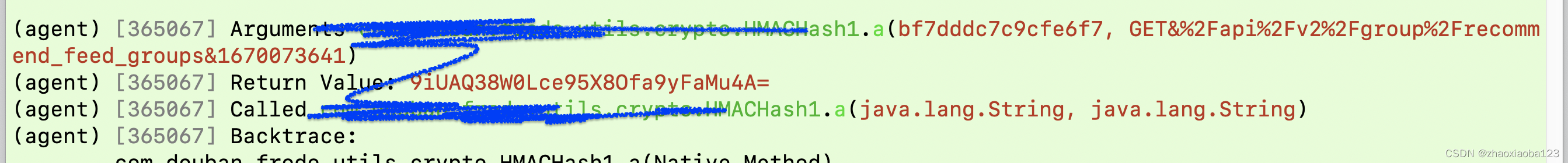

5、再去看看 HMACHash1 并且动态确认下了,参数1:密钥、参数2:GET&/api/v2/erebor/feed_ad&1670073642,返回值就是”_sig”

6、好了参数2我们知道了就是我们访问的API,参数一是有一个生成的密钥,我们现在再去追参数一。

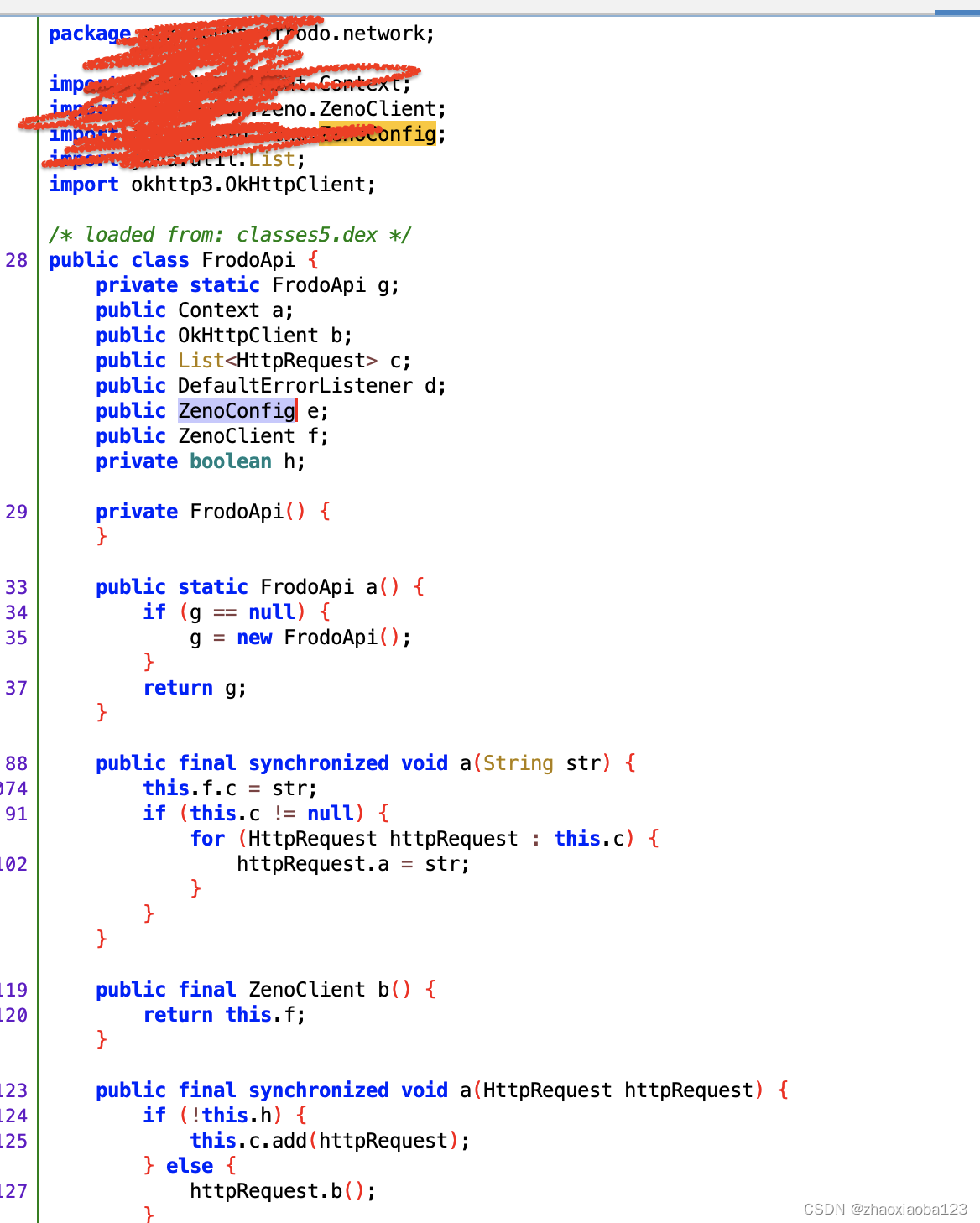

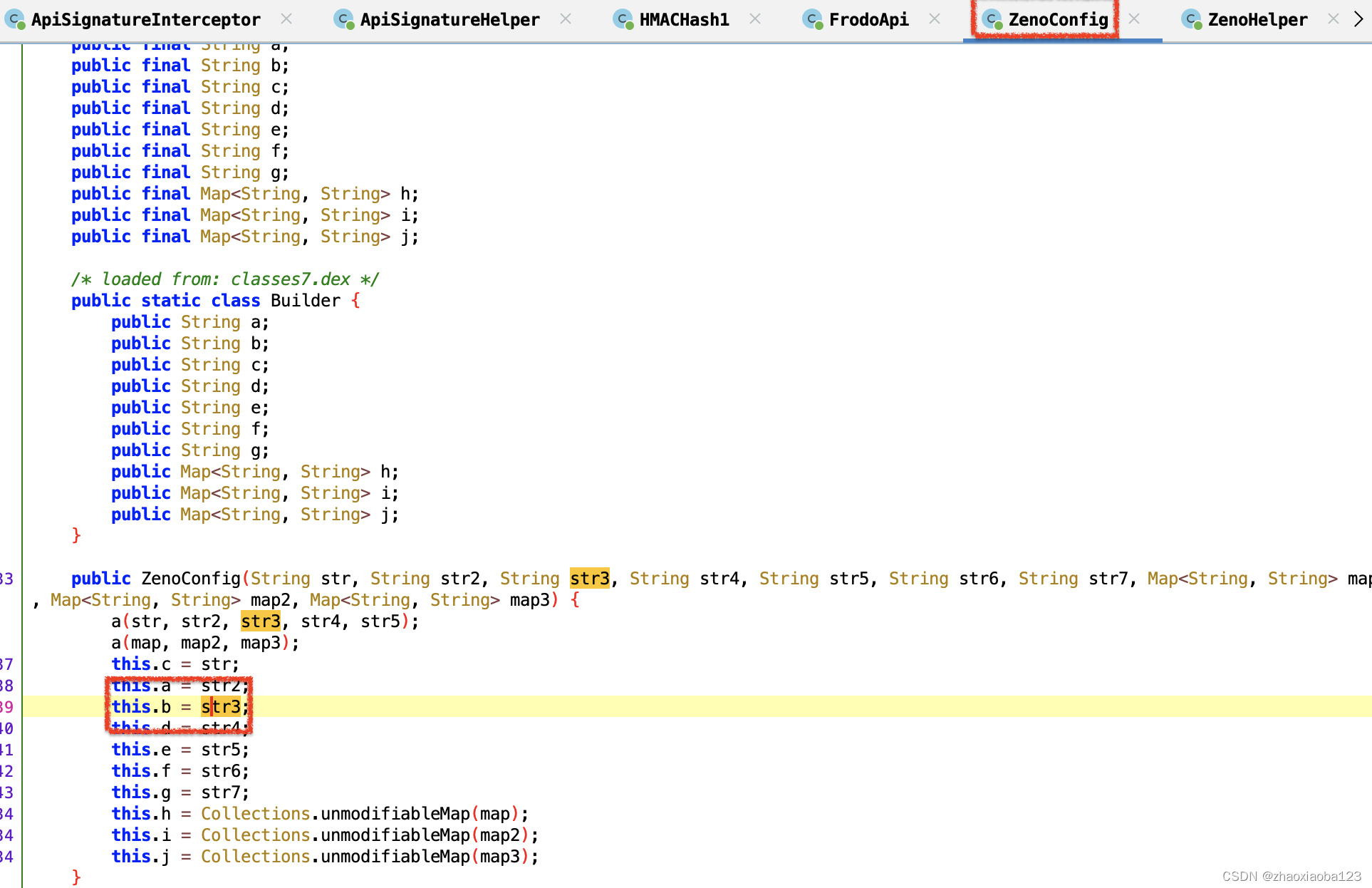

7、追 e

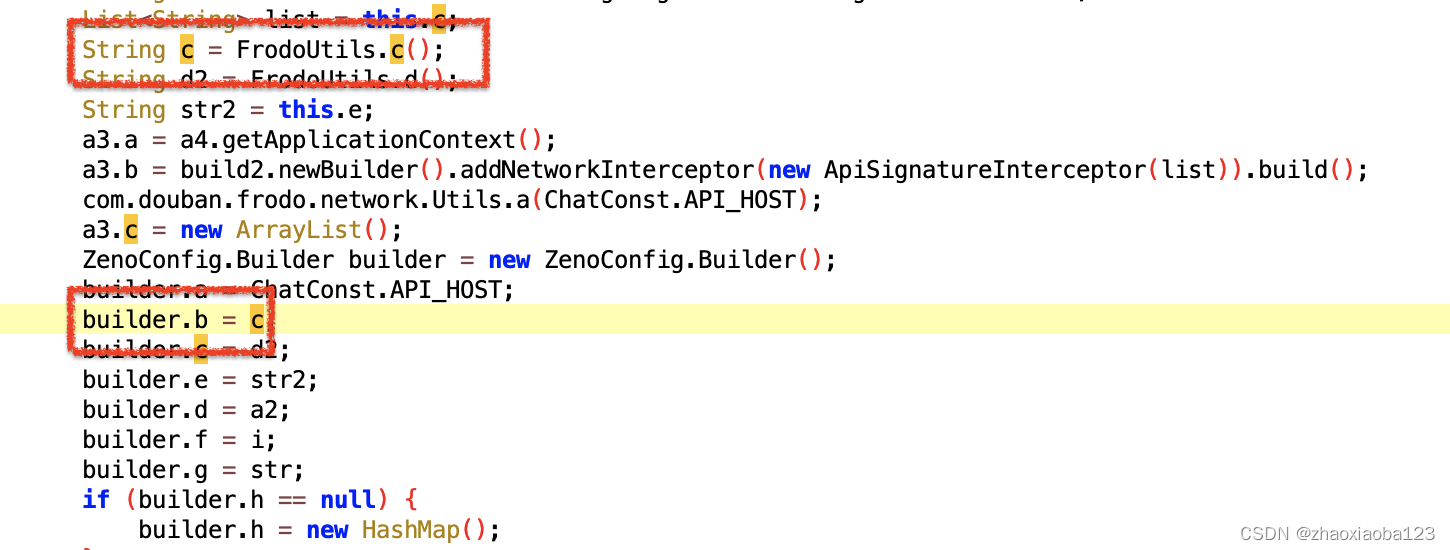

8、追到这

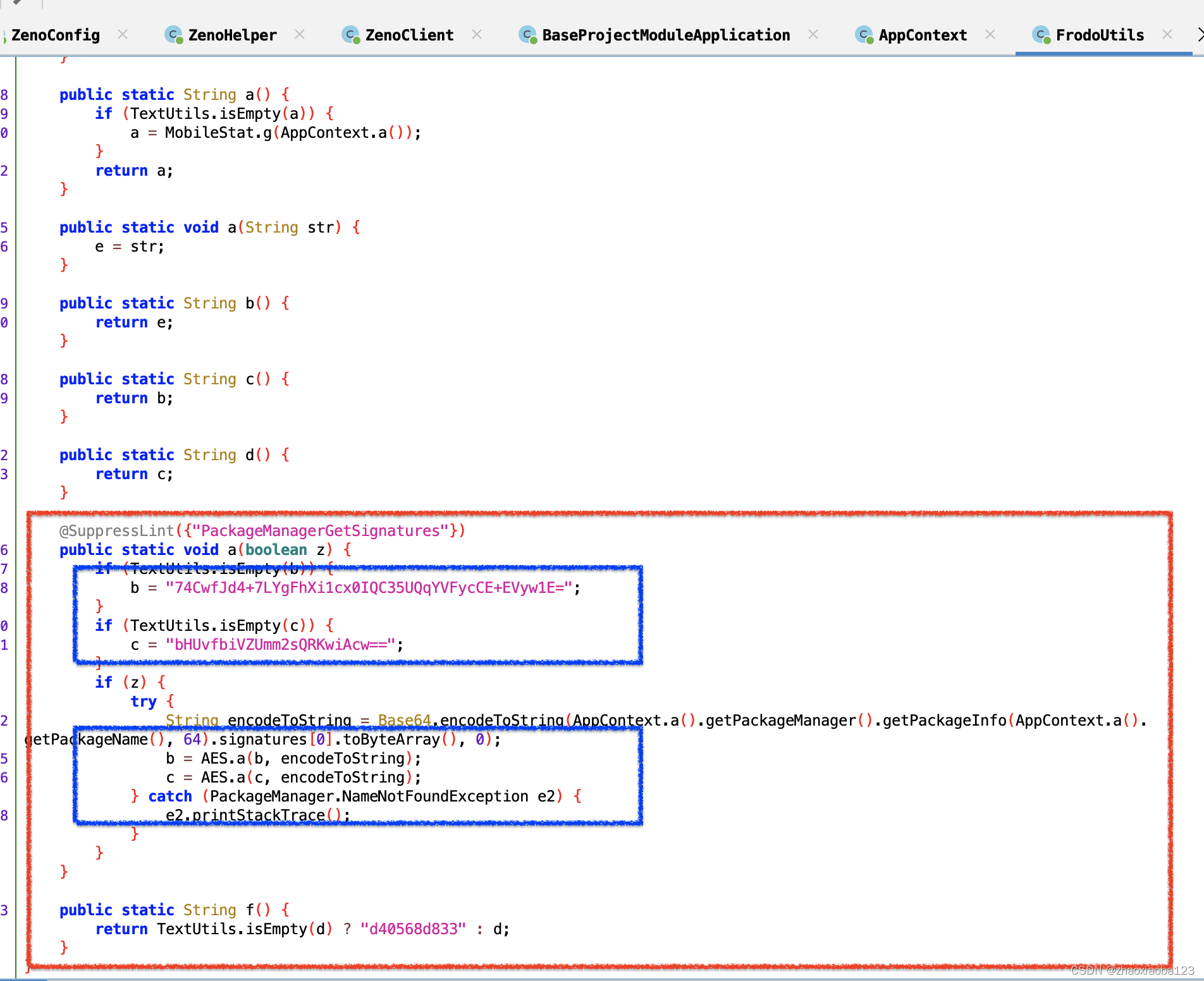

9、又到这,就是这 用AES加密的参数一

接下来我们就先动态生成参数1 然后再去拿上参数1加上API接口连接去动态生成 “_sig”

版权声明:本文为zhaoxiaoba123原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。