实验目的

熟悉SET的配置使用,掌握利用SET构建钓鱼网站的方法。

实验环境

操作机:Kali2018-TS

(1)操作系统:Kali Linux 2018.4

(2)登录账号密码:操作系统帐号root,密码Sangfor!7890

靶机:pt-env

(1)操作系统:Windows 7

(2)安装的应用软件:PHPStudy 2013、DVWA漏洞网站环境

(3)登录账号密码:操作系统帐号Administrator,密码Sangfor!7890

实验原理

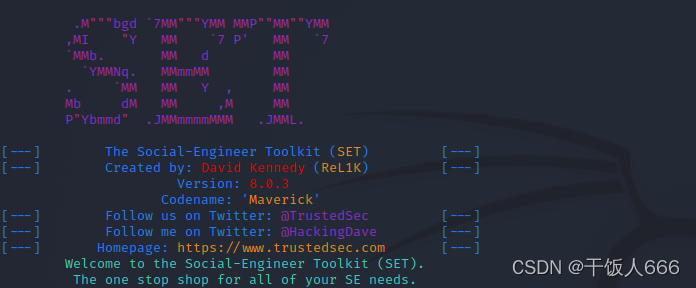

SET(Social EngineeringToolkit)是Kali Linux中集成的一款社会工程学工具包,它是一个基于Python的开源的社会工程学渗透测试工具。这套工具包由DavidKenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

SET利用人们的好奇心、信任、贪婪及一些愚蠢的错误,攻击人们自身存在的弱点。SET最常用的攻击手法包括:用恶意附件对目标进行E-mail钓鱼攻击、JavaApplet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等攻击手段。

实验步骤

- 启动SET(1)在操作机Kali2018-TS上点击左侧菜单中的终端图标,启动终端:

Setoolkit

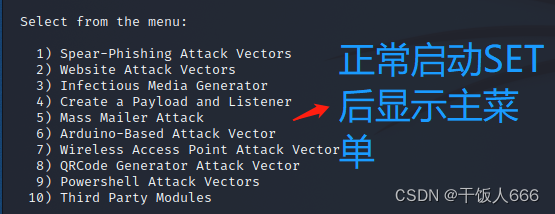

2.利用SET构建钓鱼网站

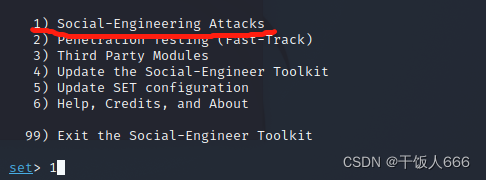

(1)在SET主菜单中选择第1项——Social-EngineeringAttacks(社会工程攻击)

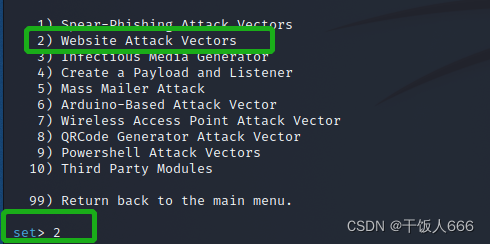

(2)继续选择菜单第2项——Website Attack Vectors(网络攻击向量):

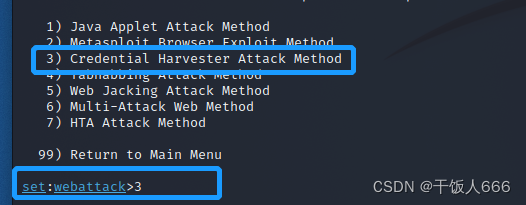

(3)继续选择菜单第3项——Credential Harvester Attack Method(凭证收集攻击方法)

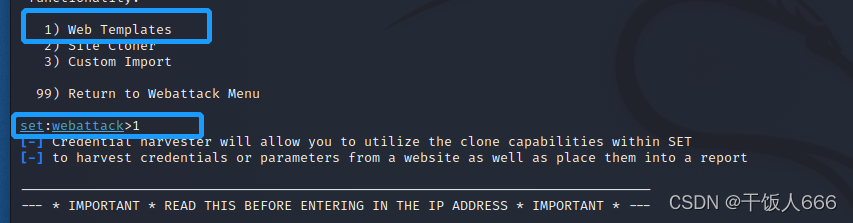

(4)继续选择菜单第1项——Web Templates(网站模板)

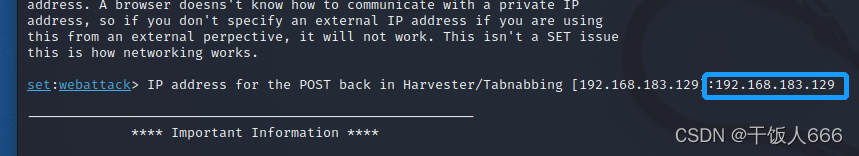

输入操作机ip,作为钓鱼网站(凭证收集器)的地址

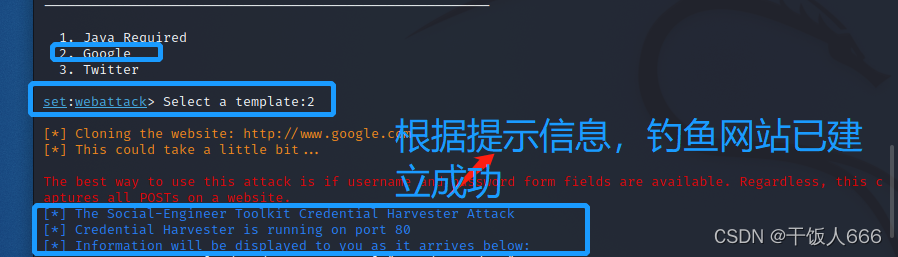

继续选择菜单第2项——Google,建立google网站模板

此时一个伪装成Google的钓鱼网站已在操作机上建立成功!

*/

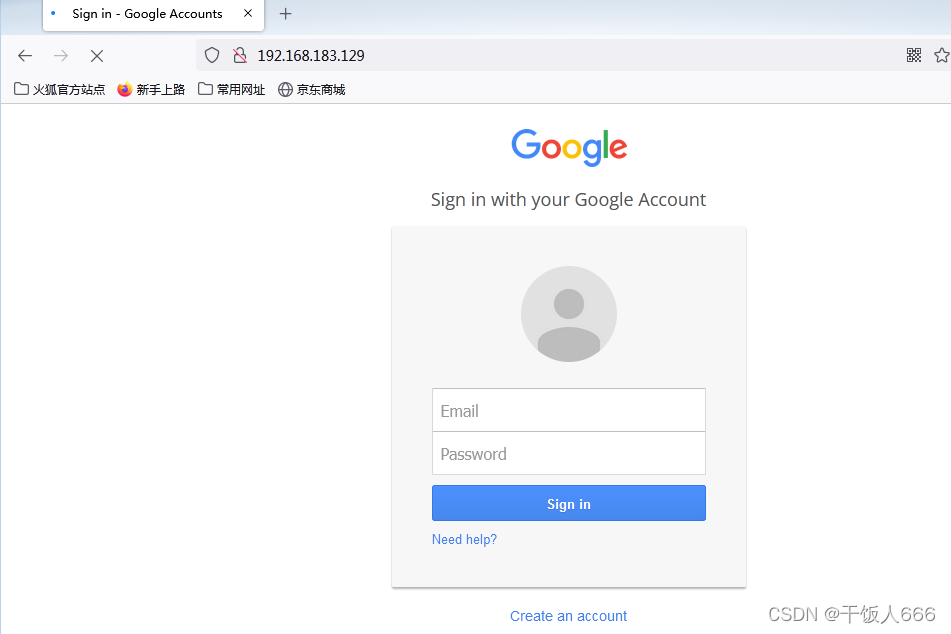

在靶机pt-env上启动浏览器,输入以下URL访问操作机:

http://[操作机IP]

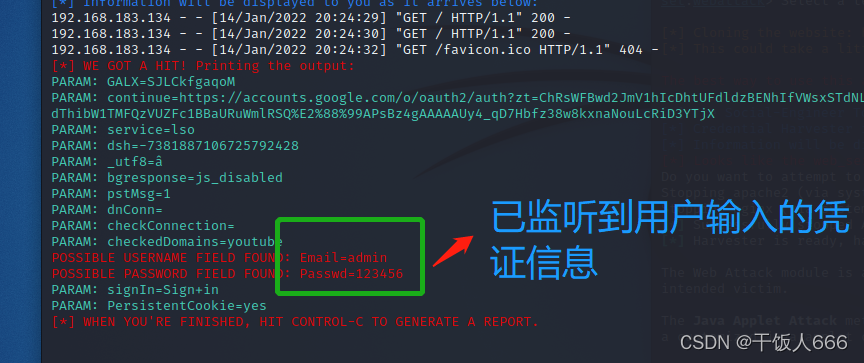

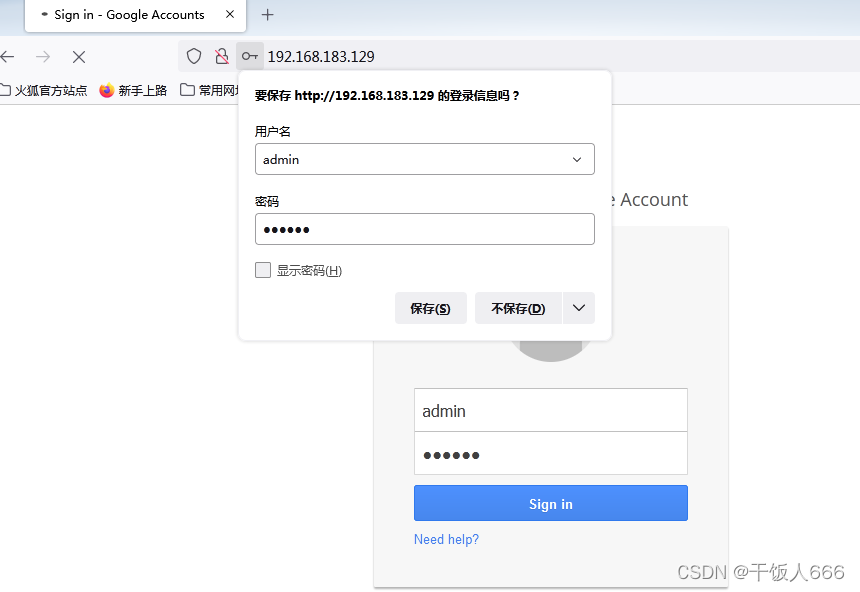

假如用户在登录处填入用户名admin、密码123456,并点击了“Sign in”按钮试图登录:

此时操作机上会监听到此凭证信息(用户名和密码),用户的用户名和密码遭到洲露.