目的

:①MAC攻击原理及过程;②解决方式

任务一

: 使用

MACOF

对交换机进行泛洪攻击,利用抓包工具获取数据,进而获取FTP服务登录用户和密码的过程。

配置交换机端口安全,阻止攻击机通过其级联端口与交换机通信,防御攻击。

| 攻击机 | 192.168.1.2/24 |

| 客户机 | 192.168.1.1/24 |

| FTP服务器 | 192.168.1.3/24 |

实验步骤:

配置三台设备的IP地址,使用Ping命令进行互相测试是否相通!相通则可以进行下一步骤!

MAC攻击防御配置:Port-Security(端口安全)

Switch> enable //进入交换机特权模式

Switch# configure terminal //进入交换机全局配置模式

Switch(config)# interface f0/1 //进入f0/1端口

Switch(config-if)# switchport mode access // 配置端口模式

Switch(config-if)# switchport port-security //开启端口安全

Switch(config-if)# switchport port-security maximum 3 //设置接口允许接入的最大MAC地址数量为5,默认为1

Switch(config-if)# switchport port-security mac-address H.H.H//指定该接口允许接入的具体MAC地址,该配置为可选项。

Switch(config-if)# switchport port-security aging time 3//当交换机端口启用了端口安全后,默认情况下,端口学到地MAC地址不会老化过期。该命令可设置老化时间(单位:分钟)时间可根据自己设定

Switch(config-if)# switchport port-security violation {protect | restrict | shutdown}//该命令用于当非法MAC地址尝试接入时,安全端口会采取的行为,{protect | restrict | shutdown}是三选一进行配置的。

----------------------------------------------------------------------------------------

Protect 保护:丢弃未授权地址发来的数据帧,但不会为这个违规行为创建日志消息。

Restrict 限制:丢弃未授权地址发来的数据帧,创建日志消息并发送SNMP Trap消息。

Shutdown 关闭:这是默认的模式。交换机从一个端口收到未授权地址发来的数据帧后,就会把这个端口置为err-disabled状态,记录日志并发送SNMP Trap消息,必须要管理员手动开启或使用errdisable recovery特性来重新启用该端口。

----------------------------------------------------------------------------------------

实验调试:

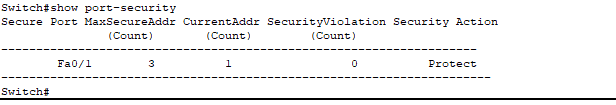

Switch# show port-security //查看哪些端口开启端口安全特性

Switch#show port-security int f0/1

粘性MAC地址端口安全

:使用粘性MAC地址时,交换机端口自动学习MAC地址,然后记住这个MAC地址并将其以静态条目的形式存入运行配置(Running configuration)中,并把这个MAC地址当作端口安全特性允许接入的唯一MAC地址。如果交换机重启用,需要重新学习MAC地址。

Switch>en //进入交换机特权模式

Switch>config //进入全局模式

Switch(config)#int f0/1 //进入端口模式

Switch(config-if)#switchport port-security mac-address sticky //配置粘性MAC地址

版权声明:本文为Gahood原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。