在信息安全管理中,身份认证的核心问题是身份管理。那既然身份认证都做到这么好了,是不是就不需要所谓的‘黄金法则’了?有了身份认证,还需要授权和审计做什么呢?其实,通过身份认证,我们只能够确认用户的身份,而对用户的操作和访问行为的把控,就是授权和审计的任务了。

那如果公司的授权机制比较随意,基本就是有什么需求就做什么,我们怎么优化授权机制呢?

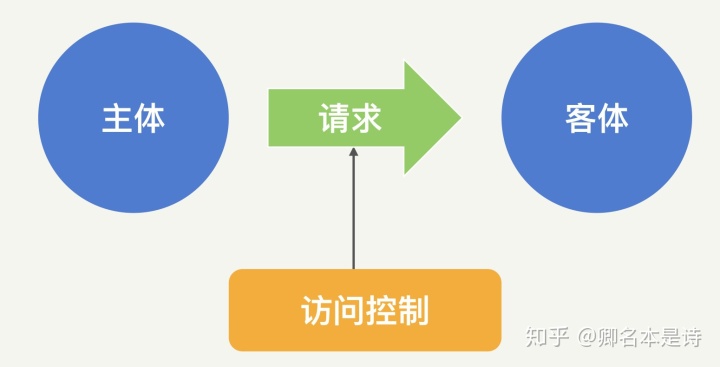

访问控制模型

在探讨访问控制的机制之前,我们先要来了解一下,访问控制的场景是什么。这也是你去理解访问控制机制的一个基础。我把访问控制模型抽象成了下图的模型,你可以看看。具体来说就是,一个主体请求一个客体,这个请求的授权由访问控制来完成。

如何具体的理解这个模型呢?你可以这样想:在用户去读取文件的过程中,用户是主体,读取这个操作是请求,文件是客体。下面我来详细介绍一下。

- 主体:请求的发起者。主体可以是用户,也可以是进程、应用、设备等任何发起访问请求的来源。

- 客体:请求的接收方,一般是某种资源。比如某个文件、数据库,也可以是进程、设备等接受指令的实体。

- 请求:主体对客体进行的操作。常规的是读、写和执行,也可以进一步细分为删除、追加等粒度更细的操作。

常见的访问控制机制

访问机制是否对请求进行授权,决定着这个操作能否顺利执行下去。所以,对于我们来说,了解访问机制的规则至关重要。常见的访问控制机制有 4 种:DAC、role-BAC、rule-BAC、MAC。 接下来,我们一一来看。

我们先来第 1 种,DAC(Discretionary Access Control,自主访问控制