写在前面

本文旨在经验交流,如若侵犯利益,请联系删除。

抓包环境

Xposed框架、justTrustMePlush模块、packetcapture(抓包工具)、jadx(反编译)、雷电模拟器

给模拟器安装Xposed

框架

,激活justTrustMePlush模块,之后可以正常抓到包,如下图

参数分析

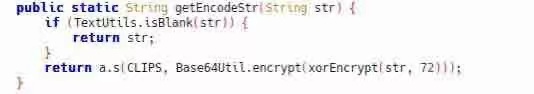

简单看一下参数,发现请求体没有加密参数,协议头有三个加密参数:MT-Device-ID、MT-Request-ID、MT-R,打开jadx查看反编译源码,分析参数加密方式。反编译过程中发现全局搜索查询不到相关信息,怀疑是否加壳。通过查询资料脱壳后用jadx打开。全局搜索MT-Device-ID发现该参数生成方式大概如下:

base64编码(异或加密(md5(UUID)))

好家伙!!!

学到了

版权声明:本文为m0_61278948原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。