判断注入点时的关键点

- 判断该访问目标 URL 是否存在 SQL 注入?

- 如果存在 SQL 注入,那么属于哪种 SQL 注入?

TIPS:只要是带有参数的动态网页且此网页访问了数据库,那么就有可能存在 SQL 注入。

判断SQL注入点

一、经典的单引号判断法

http://xxx/test.php?id=1′

,如果页面返回错误,则存在 SQL 注入。

原因是无论字符型还是整型都会因为单引号个数不匹配而报错。

二、判断注入类型

通常SQL注入分为两种:数字型 + 字符型

1、数字型:

通常语句类型为 select * from <表名> where id = x,我们通常构造and 1=1以及and 1=2来判断是否存在注入漏洞。

案例:

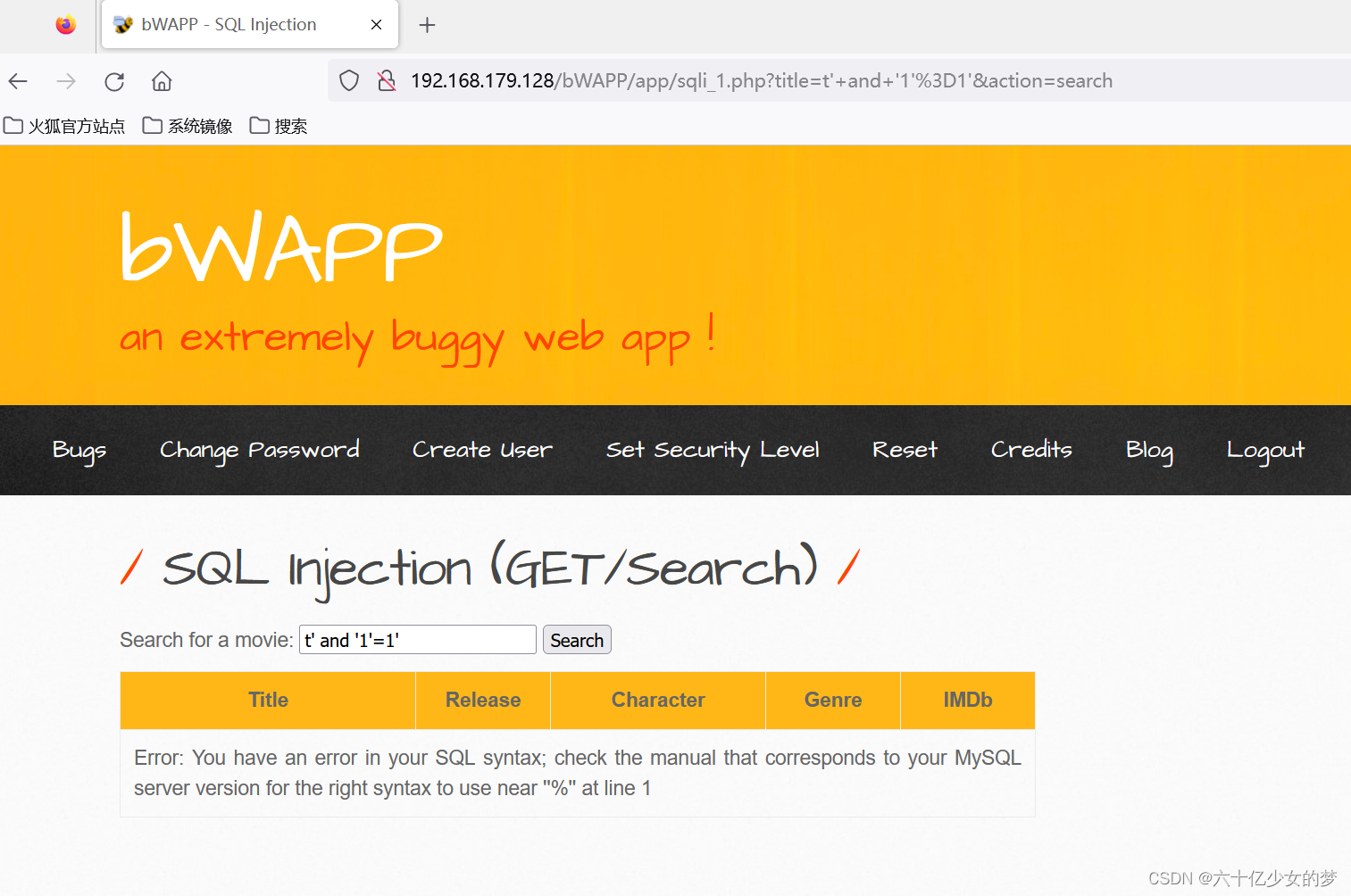

2、 字符型:

通常语句类型为select * from <表名> where id = ‘x’,我们通常构造and ‘1’=’1以及and ‘1’=’2来判断是否存在注入漏洞。

案例:

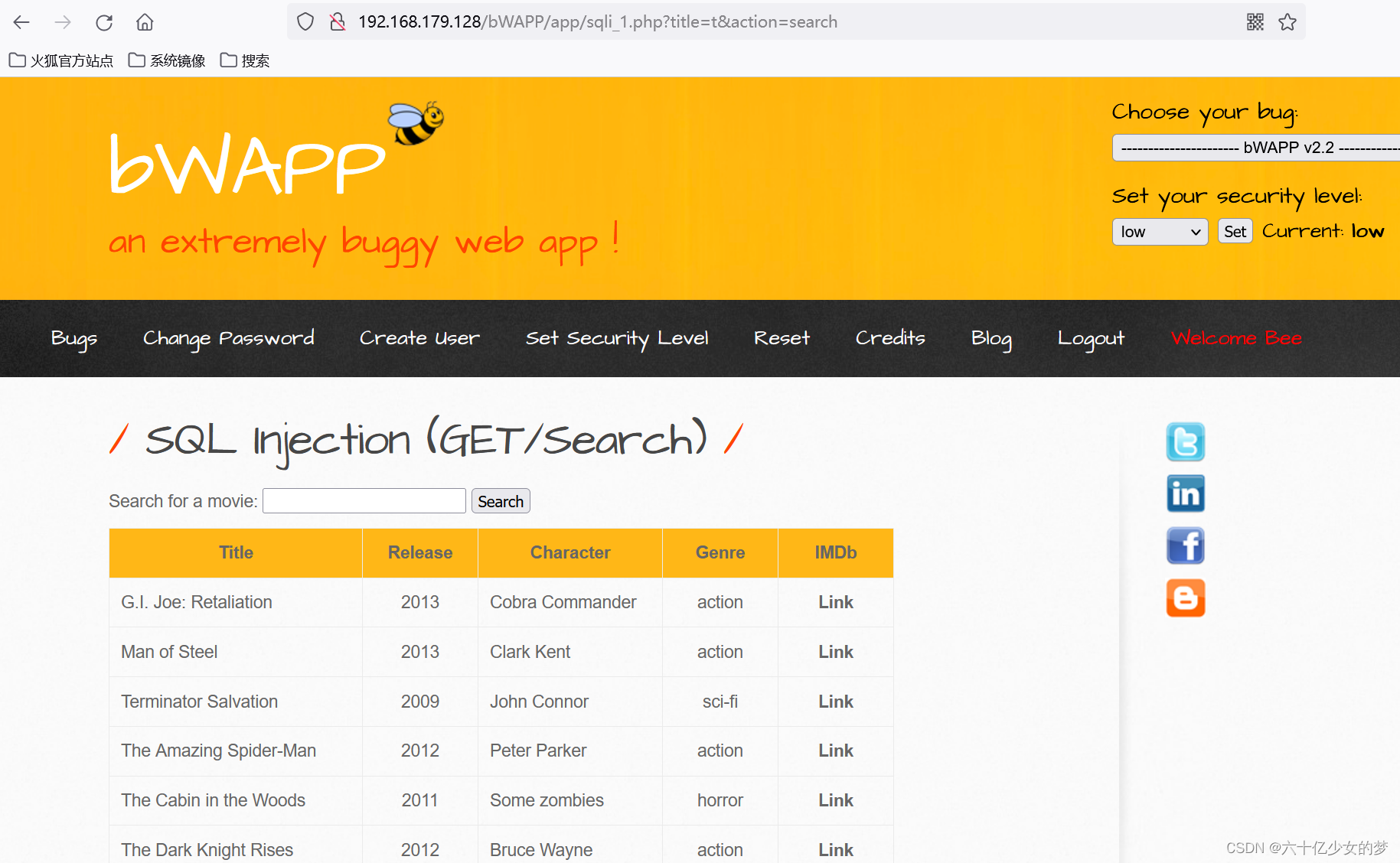

回归测试

输入 t 可以查询到数据

输入1 查询不到数据

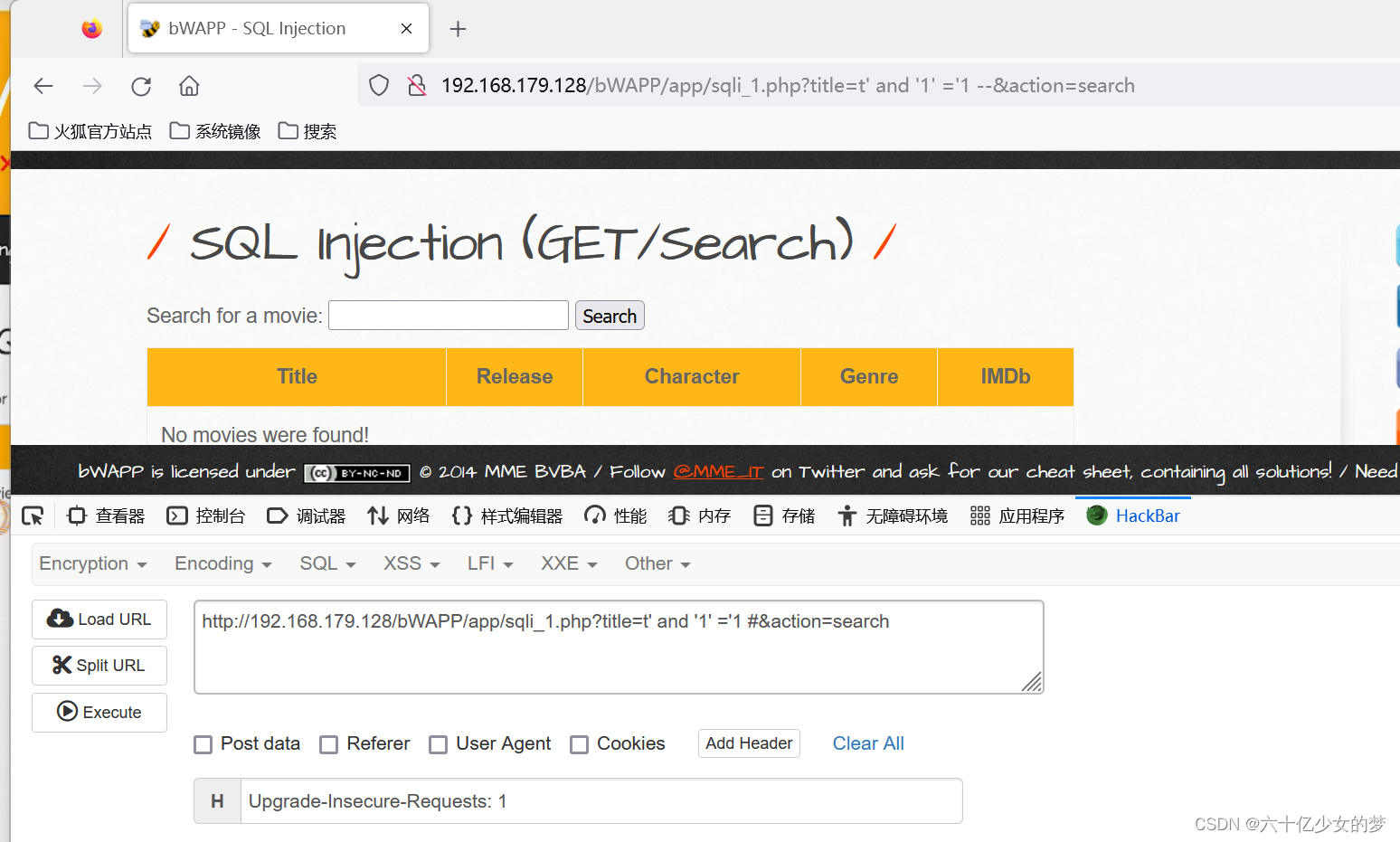

构建 t’ and ‘1’=1’输入

http://192.168.179.128/bWAPP/app/sqli_1.php?title=t’ and ‘1’ =’1 #&action=search

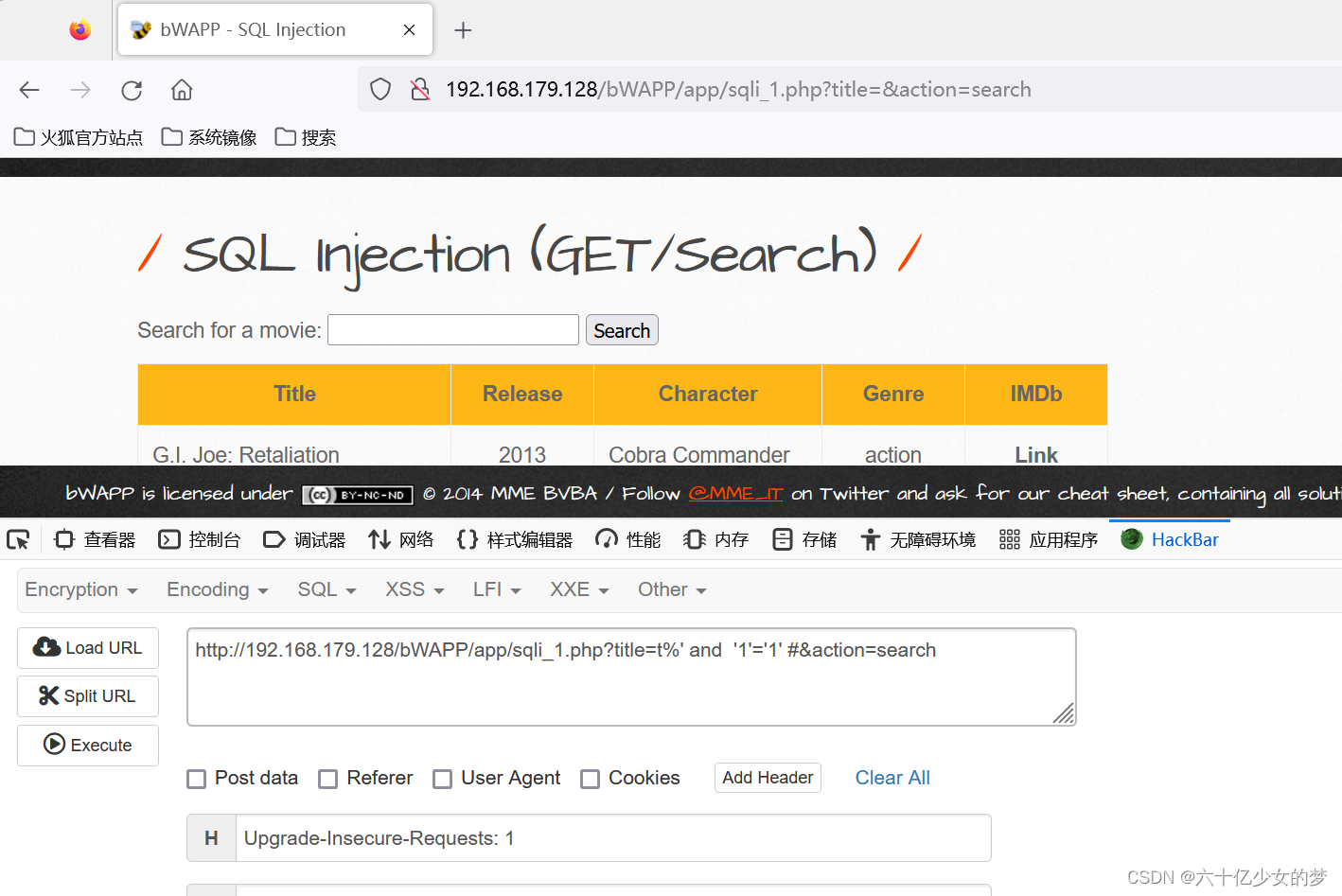

http://192.168.179.128/bWAPP/app/sqli_1.php?title=t%’ and ‘1’=’1′ #&action=search

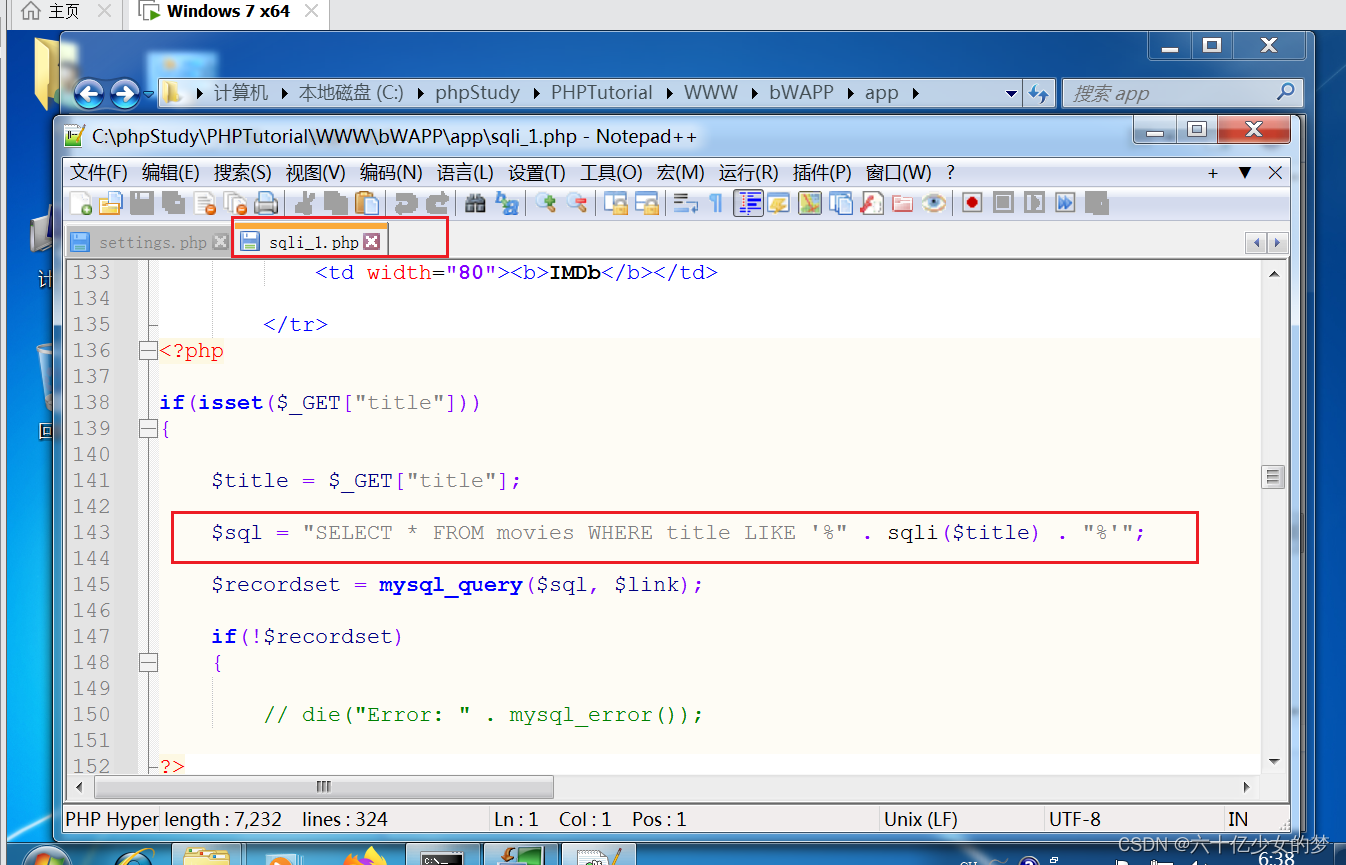

查看SQL语句

关于SQL语句用法的学习,大家可以参考

https://www.cnblogs.com/leeyongbard/p/9379255.html

结束

以上就是对SQL注入漏洞的判断方法,希望大家参考以后会有帮助,多多练习会更加熟练。