第一步安装 clamav

本次测试使用的是Ubuntu 14.04.6 LTS 系统,直接使用二进制包安装

apt-get install clamav

apt-get install clamav-daemon

apt-get install libclamunrar6

注意:wazuh支持收集很多日志,比如syslog,clamav自己会写日志到/var/log/clamav/clamav.log。

如果你在ossec.conf中添加了对应的日志类型,收集日志进程会将日志发往wazuh-manager,但是需要自己添加decoder去解析日志。

这样做太麻烦,clamav支持将日志写入syslog,但是有的情况下默认不开启。需要修改配置文件/etc/clamav/clamd.conf

LogSyslog true

启动clamd

使用

clamd

用户启动。

下载

病毒软件

:

wget http://www.eicar.org/download/eicar.com

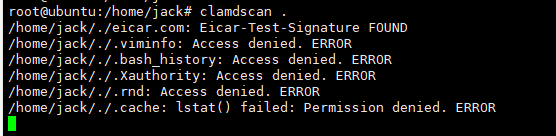

运行clamdscan

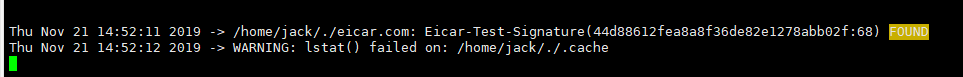

clamd.log:

syslog 日志:

manager的decoder xml :0075-clamav_decoders.xml

<decoder name="clamd">

<program_name>^clamd</program_name>

</decoder>

<!--

Nov 18 16:51:04 hostname clamd[511]: /usr/share/clamav-testfiles/clam.arj: ClamAV-Test-File(f58327b03afd2a727c3329ba3c0947a7:393) FOUND

url: '/usr/share/clamav-testfiles/clam.arj'

extra_data: 'ClamAV-Test-File'

id: 'f58327b03afd2a727c3329ba3c0947a7'

-->

<decoder name="clamd-found">

<parent>clamd</parent>

<prematch>FOUND</prematch>

<regex>(\S+):\s+(\S+)\((\S+):</regex>

<order>url, extra_data, id</order>

</decoder>

<decoder name="freshclam">

<program_name>^freshclam</program_name>

</decoder>

0320-clam_av_rules.xml:

<group name="clamd,freshclam,">

<rule id="52500" level="0" noalert="1">

<decoded_as>clamd</decoded_as>

<description>Clamd messages grouped.</description>

</rule>

<rule id="52501" level="0" noalert="1">

<decoded_as>freshclam</decoded_as>

<description>ClamAV: database update</description>

</rule>

<rule id="52502" level="8">

<if_sid>52500</if_sid>

<match>FOUND</match>

<description>ClamAV: Virus detected</description>

<group>virus,pci_dss_5.1,pci_dss_5.2,pci_dss_11.4,gpg13_4.2,gdpr_IV_35.7.d,</group>

</rule>

...

</group>可以看出上面的decoder只能解析syslog的日志,然后由0320-clam_av_rules.xml去触发alert;

我们也可以用ossec-logtest来测试是否可以正常解析数据:

kibana展示:

整个过程就是这么简单。期间怎么安装wazuh相关的东西可以参考

https://documentation.wazuh.com/3.10/index.html

(版本根据需要自行选择)上面的手册。