Ctfshow web入门-web33 WP

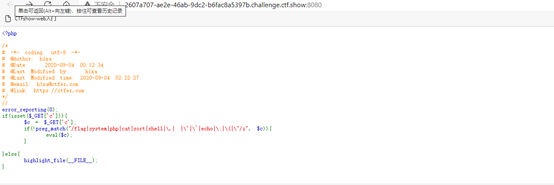

拿到url首先分析代码,发现preg_match函数的过滤条件又多了两个

/flag|system|php|cat|sort|shell|.| |’|`|echo|;|(|”

因为这题和web32一样,过滤了括号,所以有括号的函数肯定是不能用了,只能尝试文件包含,用include函数,

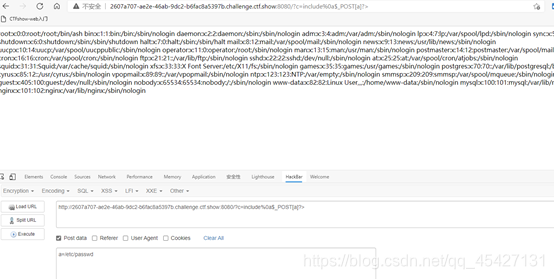

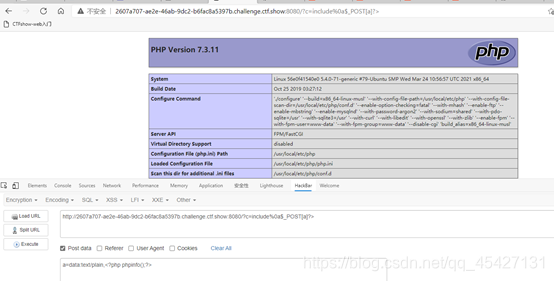

payload: http://url/?c=eval($_POST[a])?> 配合POST提交a的数据

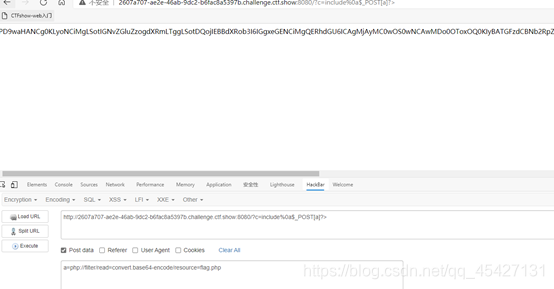

文件包含成功,用php伪协议查看flag

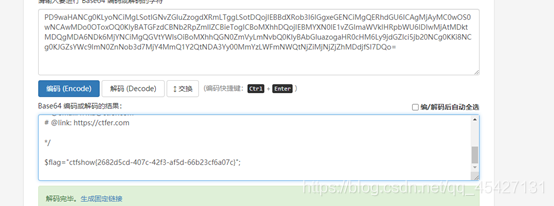

拿到base64加密之后的flag.php,解码查看

另外再用data协议测试一下:

版权声明:本文为qq_45427131原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。