LeetCode使用 AddressSanitizer 检查内存是否存在非法访问,报此错,主要是访问了非法内容。

Address Sanitizer(ASan)是google开发一个快速的内存错误检测工具,性能据说比valgrind要好不少,可以配合clang或者GCC编译器使用,GCC需要4.8及以上版本。

详细了解AddressSanitizer信息可以访问其github项目地址:

https://github.com/google/sanitizers/wiki/AddressSanitizer

那我们可以从上面网址知道它的几种常见报错了:

LeetCode的常见内存报错便也是上面几种之一,不过LeetCode不检查内存泄漏,现在我们主要关注这几种:heap-buffer-overflow(堆溢出)、stack-buffer-overflow(栈溢出)、heap-use-after-free(释放后使用)、global-buffer-overflow(全局变量溢出)、SEGV on unknown address(非法内存)。

1. heap-buffer-overflow(堆溢出)

以LeetCode 第9题为例,

9. 回文数(E)

。strarr指针,用malloc为其申请内存。malloc申请的内存由堆分配,申请的大小改为8,代码如下:

bool isPalindrome(int x){

char *strarr;

int len;

int i;

strarr = (char *)malloc(8);// 8太小了,这会导致 heap-buffer-overflow

memset(strarr, 0, 8);

sprintf(strarr, "%d", x);

len = strlen(strarr);

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}提交后报错:

2.stack-buffer-overflow(栈缓溢出)

同上,将strarr数组申明的大小改为8,函数内变量,内存占用的是栈空间。代码如下:

bool isPalindrome(int x){

char strarr[8] = {0}; // 太小了,这会导致 stack-buffer-overflow

int len;

int i;

sprintf(strarr, "%d", x);

len = strlen(strarr);

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}

提交后结果:

刷题的时候,这两种内存出错比较难发现,因为给的用例不会出错,但是提交出错。考试的时候不给错误用例,那就更难找出出错点。

3. heap-use-after-free(释放后使用)

提前用free释放掉strarr的内存空间,代码如下:

bool isPalindrome(int x){

char *strarr;

int len;

int i;

strarr = (char *)malloc(64);

memset(strarr, 0, 64);

sprintf(strarr, "%d", x);

len = strlen(strarr);

free(strarr); // 不当释放,这会导致 heap-use-after-free

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}直接执行代码就报错了:

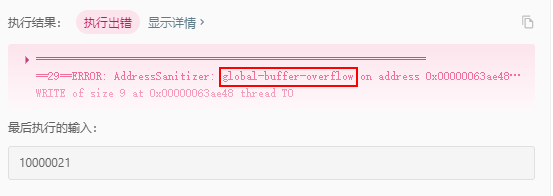

4. global-buffer-overflow(全局变量溢出)

strarr改为全局变量数组,代码如下:

char strarr[8]; // 这里申请的太小了,会导致global-buffer-overflow

bool isPalindrome(int x){

char *strarr;

int len;

int i;

memset(strarr, 0, 8);

sprintf(strarr, "%d", x);

len = strlen(strarr);

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}提交后结果:

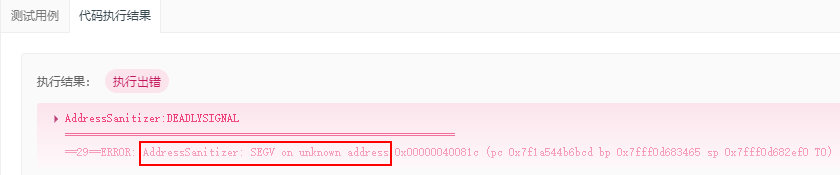

5. SEGV on unknown address(非法内存)

给strarr附一个非法地址,代码如下:

bool isPalindrome(int x){

int len;

int i;

char *strarr = 0x00000040081c; // 非法地址,会报错 SEGV on unknown address

sprintf(strarr, "%d", x);

len = strlen(strarr);

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}直接执行代码就报错了:

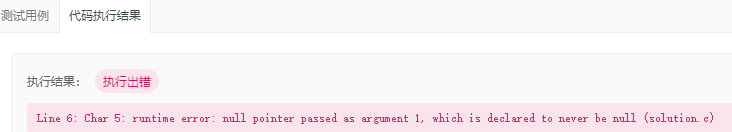

当然如果 strarr直接赋值NULL,那么还没到AddressSanitizer就会检查出错误,代码如下:

bool isPalindrome(int x){

int len;

int i;

char *strarr = NULL;

sprintf(strarr, "%d", x);

len = strlen(strarr);

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}执行报错:

好了,一般来说,遇见heap堆错误,找malloc相关的;遇见stack栈报错,找函数内数组是否越界。

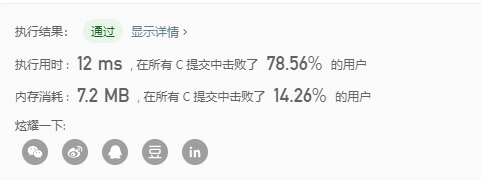

那么正确的代码如何写呢?来个简单的,strarr直接申请到64就行,int 整数最多32位,所以64是足够的。代码如下:

bool isPalindrome(int x){

int len;

int i;

char strarr[64] = {0}; // int 整数最多32位,所以申请64是足够的

sprintf(strarr, "%d", x);

len = strlen(strarr);

for (i = 0; i < len/2; i++) {

if(strarr[i] != strarr[len-1-i]) {

return 0;

}

}

return 1;

}结果:

参考资料:

http://www.bynav.com/cn/resource/bywork/healthy-work/70.html?id=35

https://blog.csdn.net/c_lazy/article/details/80009627

https://www.jianshu.com/p/3a2df9b7c353

https://blog.csdn.net/TSZ0000/article/details/96301184