新做的一道题

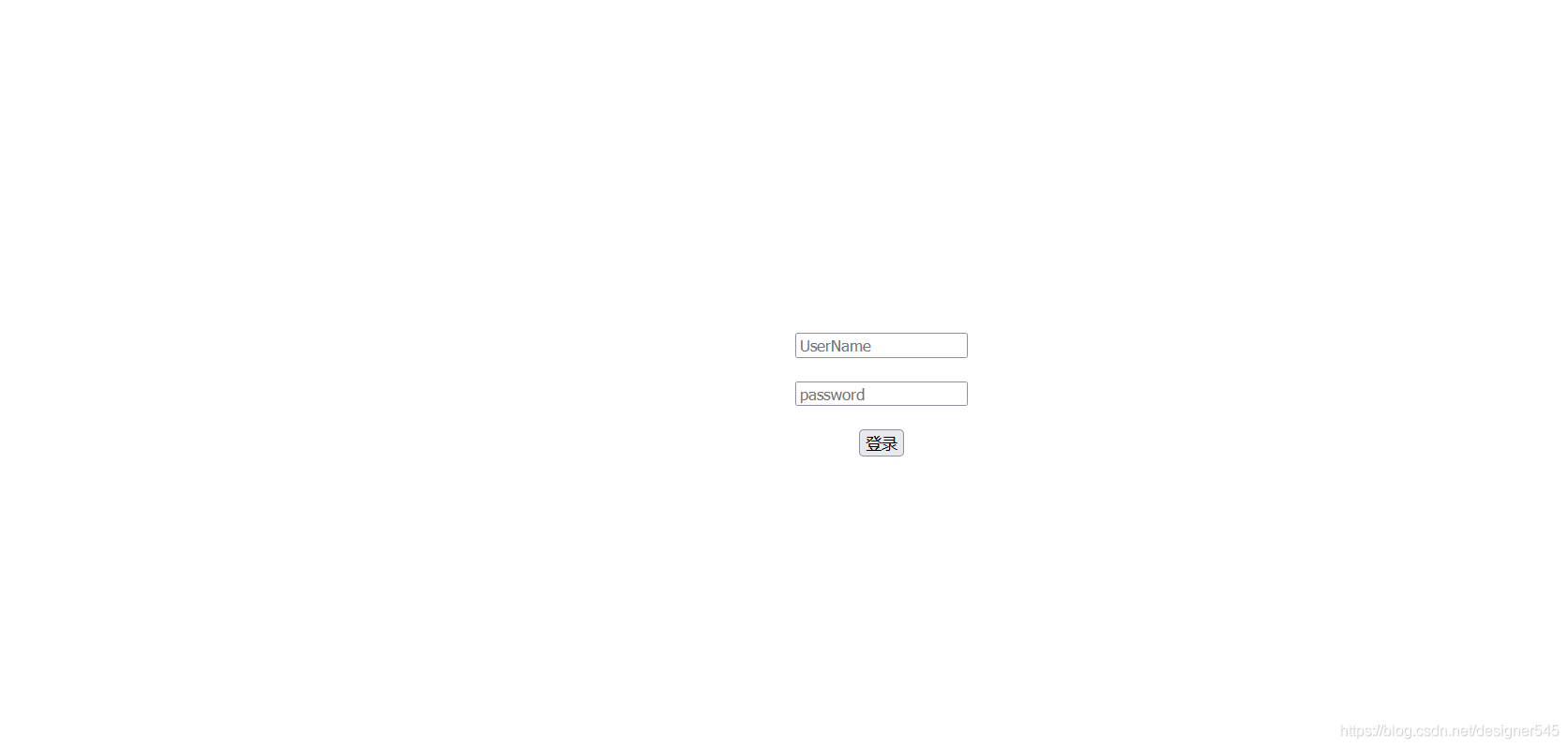

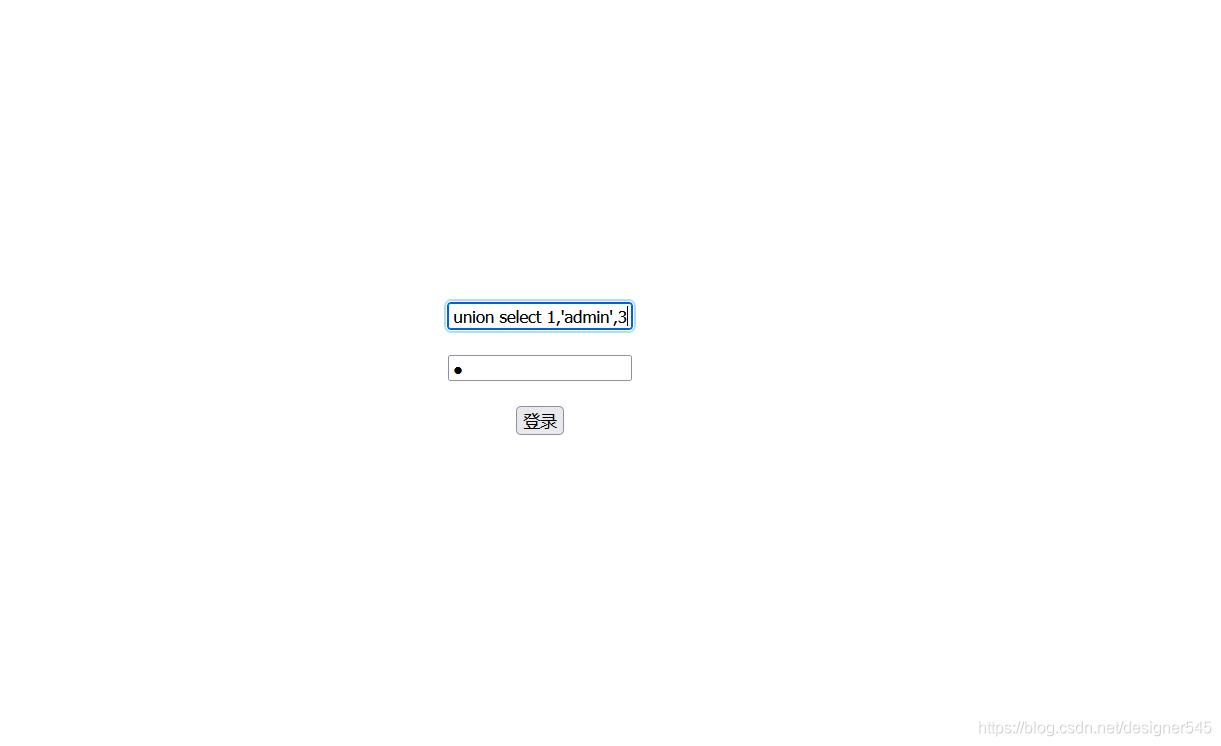

进来后只有两个框,试了admin

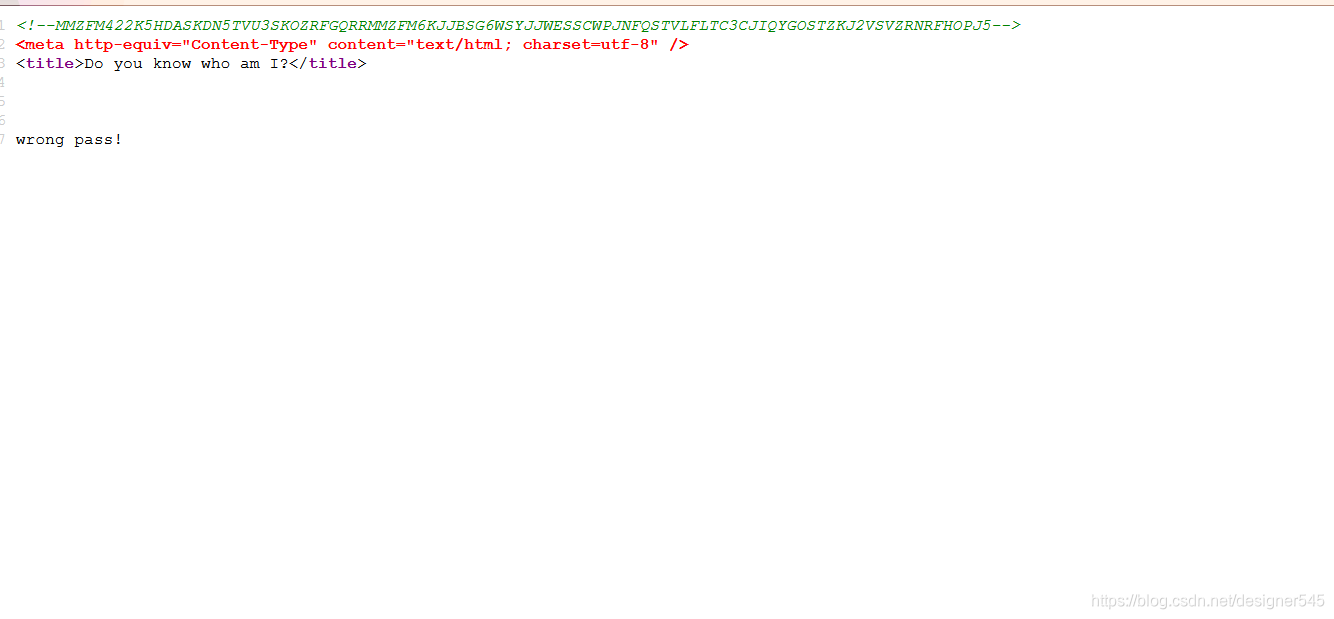

进入了一个新的界面,查看源码发现一串字符串,base32解密后发现是base64,再解密后得到

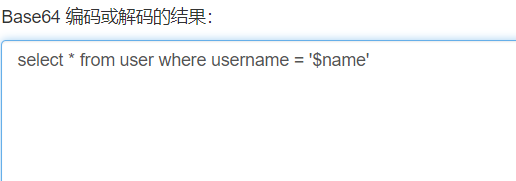

进行常规的注入,发现order判断列数行不通,就一个一个试,最后发现只有三列

三列很显然,一列是id一列是username 一列是password 而且是MD5加密过的password。

另外在注入时发现有两个界面,一个是wrong user 一个是wrong pass。显然是name和pass分开验证,用联合注入判断哪一列是哪个

把admin放第二个时,出的是wrong pass,第三列是password

然后就是新知识了

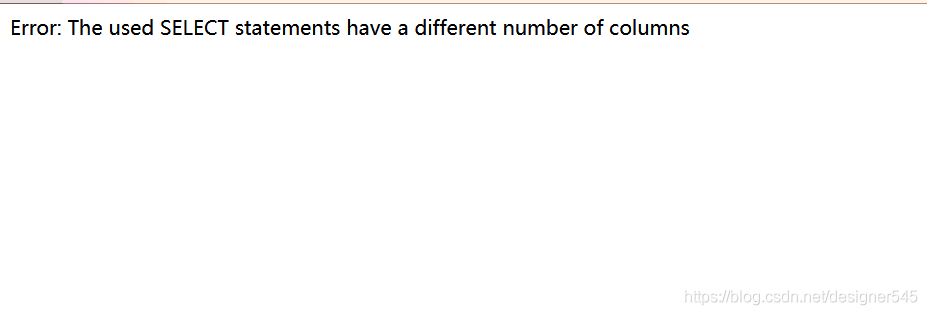

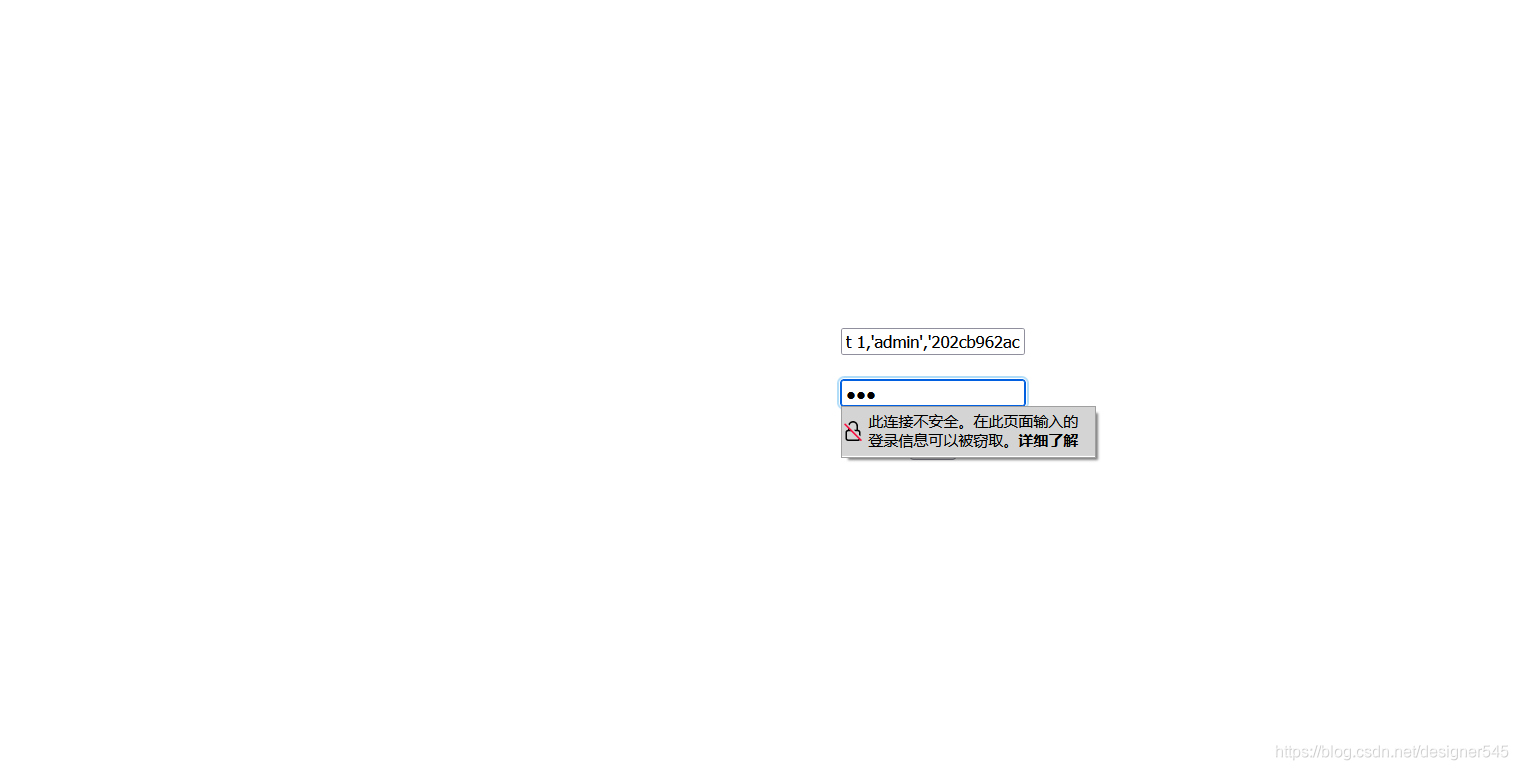

联合查询在查询不存在的数据时,会构造一条虚拟的数据

我们不知道admin对应的密码是什么,但我可以新建一个密码

因此,取密码123的md5值

得到flag

版权声明:本文为designer545原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。