这篇文将介绍 Windows Server 2022 中的一些新增的安全功能,在 Windows Server 2019 的强大基础之上引入了许多创新功能。

文章目录

一、传输:Windows Server 2022 上默认启用 HTTPS 和 TLS 1.3

安全连接是当今互连系统的核心。 传输层安全性 (TLS) 1.3 是 Internet 部署最广泛的安全协议的最新版本,它对数据进行加密,以在两个终结点之间提供安全的信道。 Windows Server 2022 上现在默认启用 HTTPS 和 TLS 1.3,旨在保护连接到服务器的客户端的数据。 它不再使用过时的加密算法,提供比旧版本更高的安全性,旨在实现尽可能多的握手加密。

尽管协议层中的 TLS 1.3 现已默认启用,但应用程序和服务也需要主动支持它。

二、安全 DNS:通过基于 HTTPS 的 DNS 实现 DNS 名称解析请求的加密

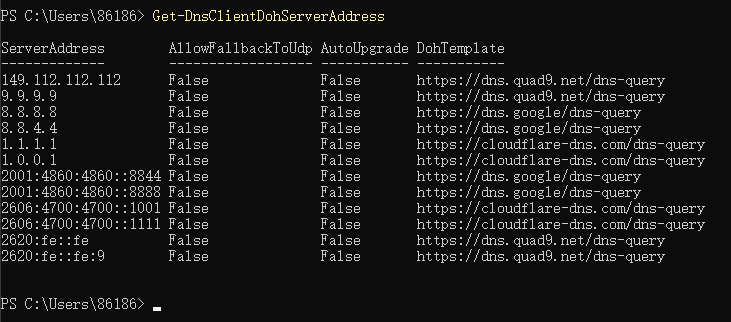

现在,Windows Server 2022 中的 DNS 客户端支持基于 HTTPS 的 DNS (DoH),后者使用 HTTPS 协议加密 DNS 查询。 DoH 有助于防止窃听和篡改你的 DNS 数据,尽可能保护流量的私密性。

那么,如何配置DNS客户端支持DoH呢?

2.1 将 DNS 客户端配置为支持 DoH

-

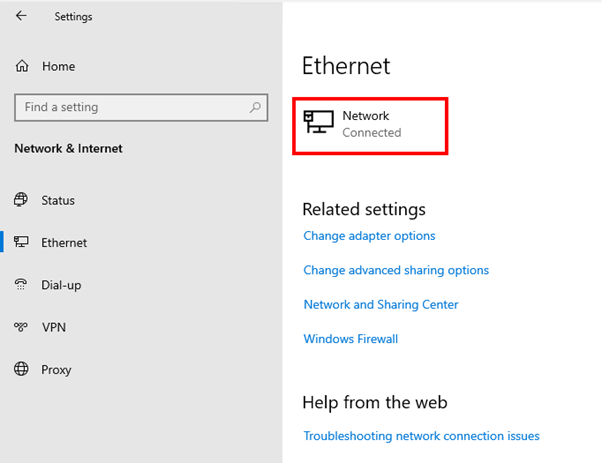

在“Windows 设置”控制面板中,选择“网络”&“Internet”。

-

在“网络”&“Internet”页上,选择“以太网”。

-

在“以太网”屏幕上,选择要为 DoH 配置的网络接口。

-

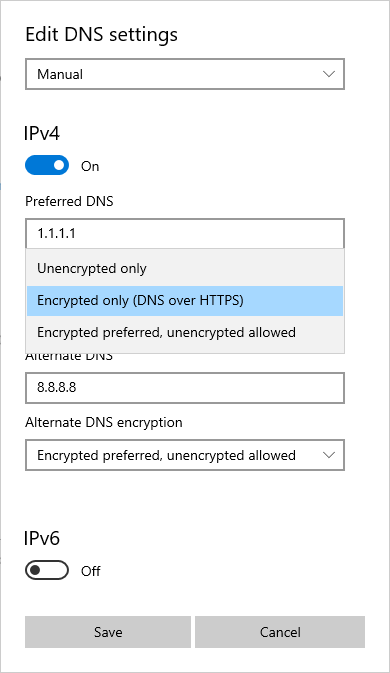

在“网络”屏幕上,向下滚动到“DNS 设置”,然后选择“编辑”按钮。

-

在“编辑 DNS 设置”屏幕上,从自动或手动 IP 设置下拉列表中选择“手动”。 此设置允许配置首选 DNS 和备用 DNS 服务器。 如果已知 DoH 服务器的列表中存在这些服务器的地址,则会启用“首选 DNS 加密”下拉列表。

仅已加密(基于 HTTPS 的 DNS)。 选择此设置后,所有 DNS 查询流量都将通过 HTTPS 传递。 此设置为 DNS 查询流量提供最佳保护。 但是,这也意味着如果目标 DNS 服务器无法支持 DoH 查询,则不会进行 DNS 解析。

目前无法使用 Windows Admin Center 或 sconfig.cmd 在 Windows Server 2022 上为 DNS 客户端配置 DoH 设置。

三、服务器消息块 (SMB):SMB 支持AES-256 加密

Windows Server 现在支持将 AES-256-GCM 和 AES-256-CCM 加密套件用于 SMB 加密。 Windows 连接到也支持这种方法的另一台计算机时,将自动协商更高级的密码方法,也可通过组策略强制执行该方法。 Windows Server 仍支持 AES-128 来实现下层兼容性。 AES-128-GMAC 签名还可以加快签名速度。

3.1 SMB:针对内部群集通信的东-西 SMB 加密控制

Windows Server 故障转移群集现支持对加密和签名群集共享卷 (CSV) 及存储总线层 (SBL) 的节点内存储通信进行精细控制。 若在使用存储空间直通,现在可决定在群集本身内加密或签名东-西通信,以获得更高的安全性。

3.2 SMB 直通和 RDMA 加密

SMB 直通和 RDMA 为存储空间直通、存储副本、Hyper-V、横向扩展文件服务器和 SQL Server 等工作负载提供高带宽、低延迟网络结构。 Windows Server 2022 中的 SMB 直通现在支持加密。 以前,启用 SMB 加密会禁用直接数据放置;这是有意为之的,但严重影响了性能。 现在,数据在放置之前进行加密,使性能下降相对较小,同时通过 AES-128 和 AES-256 保护提高了数据包保密性。

推荐阅读