司最近增加一台CISCO ASA 5510-K8 防火墙设备,也算是初次接触吧,一波三折,折腾了一个多星期也算基本摸清,现为这一个多星期的折腾记录一下,日后少做一些无用功。这次ASA主要用于远程接入及一部分服务器外网访问,按此需求也列出以下ASA需配置的项目:

1、远程接入,IPSec *** 或SSL *** ,因购买此型号的防火墙SSL ***授权只有两个,只有选择IPsec ***使用了;

2、做NAT 实现外网访问,相关ACL控制指定服务器连接外网;

3、端口映射,把相关需要使用的服务器端口映射到公网使用,如25、110等。

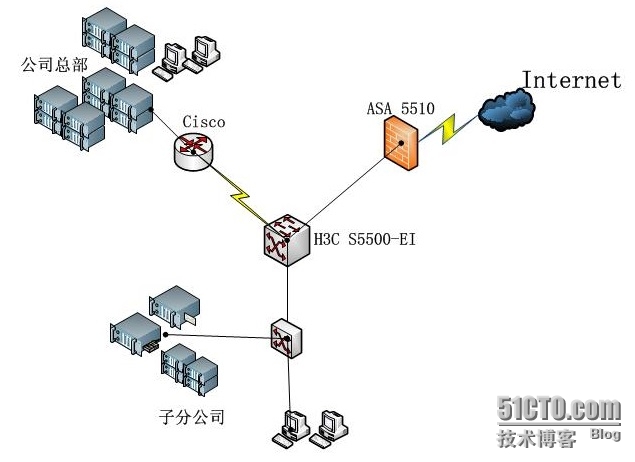

简单拓扑图如下:

h3c s5500-ei 配置主要点:

ip route-static 0.0.0.0 0.0.0.0 172.65.3.1 description to asa

ip route-static 10.0.0.0 255.0.0.0 192.168.193.1 description to qq

ip route-static 172.0.0.0 255.0.0.0 192.168.193.1 description overto qq

ip route-static 192.0.0.0 255.0.0.0 192.168.193.1 description to qq

ASA配置:

ciscoasa(config)# sh run

: Saved

:

ASA Version 8.2(5)

!

hostname ciscoasa

enable password 2KFQnbNIdI.2KYOU encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

!

interface Ethernet0/0

nameif outside

security-level 0

ip address xxx.xxx.xxx.xxx 255.255.255.248 \\外网接口IP

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 172.65.3.1 255.255.255.0 \\内网接口IP

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

!

ftp mode passive

clock timezone CST 8

access-list test***_splitTunnelAcl standard permit 172.65.0.0 255.255.0.0

\\***接入时上述IP流量做隧道分割,如不开启隧道分割技术***接入的用户就不能使用本地internet了。这里需注意的

access-list permitwww extended permit ip host 172.65.12.24 any \\控制部分服务器访问外网

access-list permitwww extended permit icmp any any \\icmp 流量容许通过

access-list inside_nat0_outbound extended permit ip 172.65.0.0 255.255.0.0 172.65.3.0 255.255.255.0 \\nat免除,表示从172.65.0.0/16网段通过172.65.3.0/24时不进行nat转换

pager lines 24

logging enable

logging asdm informational

mtu outside 1500

mtu inside 1500

ip local pool ipsecpool 172.65.3.100-172.65.3.200 mask 255.255.255.0 \\接入***客户端地址池

icmp unreachable rate-limit 1 burst-size 1

asd