ARP 防御措施

-

arp没有认证机制,围绕信任名单来做防御机制

主机:

-

通过人工添加静态表项 :

PC> arp -s 192.168.206.14 54-89-98-C2-65-B0 -

通过软件来检测arp表项构建信任arp表,把非信任arp信息或者异常arp包丢弃

-

-

交换机的arp防御技术:

- [Huawei]arp speed-limit source-ip 192.168.206.11 maximum 10 //限制源ip发送arp包的量

[Huawei]arp speed-limit source-mac 5489-98C2-65B0 maximum 10//限制源mac地址发送arp的数量

- [Huawei]arp anti-attack rate-limit enable 开启arp限速功能 针对所有从交换机进去的arp

[Huawei]arp anti-attack rate-limit 2 1 设置arp限速的阈值

-

动态arp检测技术(DAI dynamic arp inspection)

收集信息,构建基于mac ip 接口 vlan 对应的映射表

,检查各个端口发出的arp报文,把arp报文中记录的mac与ip映射和他构建的映射表去比对,如果比对失败则丢弃该报文。-

收集信息的方式 :

通过dhcp snooping 收集 (dhcp snooping bing)

手工构建:

[Huawei]arp static 192.168.206.16 5489-98C2-65B0 vid 1 interface g0/0/3

开启全局或者接口下的DAI:

[Huawei-GigabitEthernet0/0/3]arp anti-attack check user-bind enable

常用DAI配置

1 限制arp数量

2 启用arp的DAI

3配置信任网关接口

-

-

DHCP

攻击思路:由于dhcp没有认证机制,

所以

-

可以伪造大量的dhcp请求来瘫痪dhcp服务器;只发送dhcp discover

-

伪造垃圾mac地址来请求dhcp地址池中的ip(耗尽dhcp地址池),来瘫痪dhcp;(走完dhcp流程)

方法一:改变dhcp包中的mac地址

方法二:改变物理mac

方法三:两者皆改变防御:

针对第一中大量请求,限速来实施

第二种 如果二层src mac 不变而dhcp中mac变化,可以检测两者一致性,如果不一致则丢弃,

如果一致,则构建一个 构建基于mac ip 接口 vlan 对应的映射表,查看dhcp中src mac与mac是否一致,不一致则丢弃或着关闭接口。(交换机上实施)

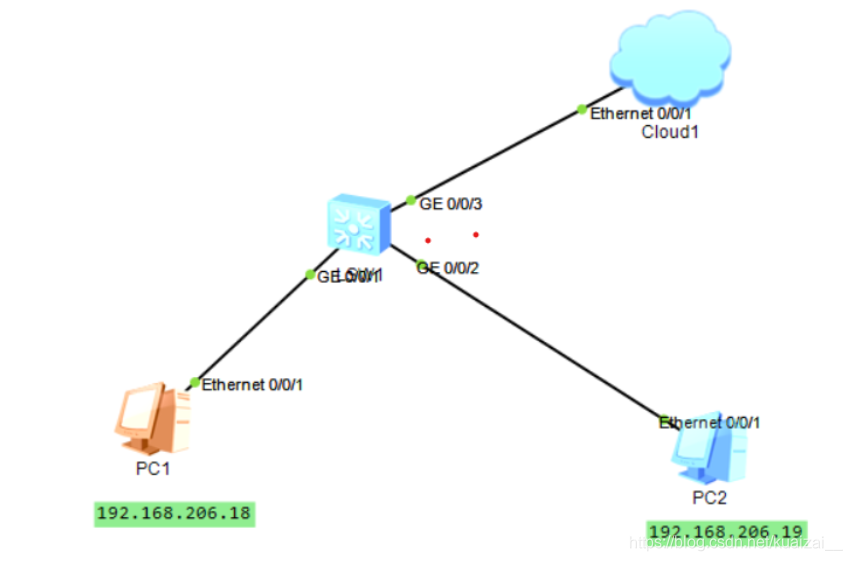

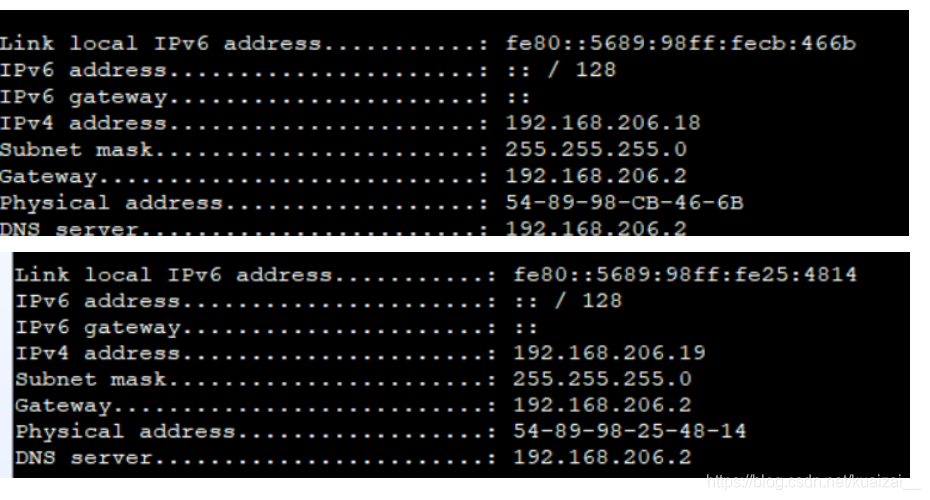

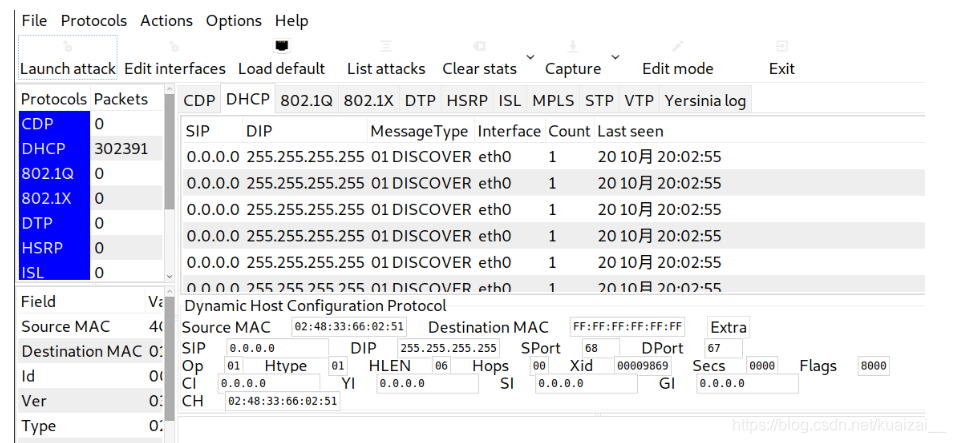

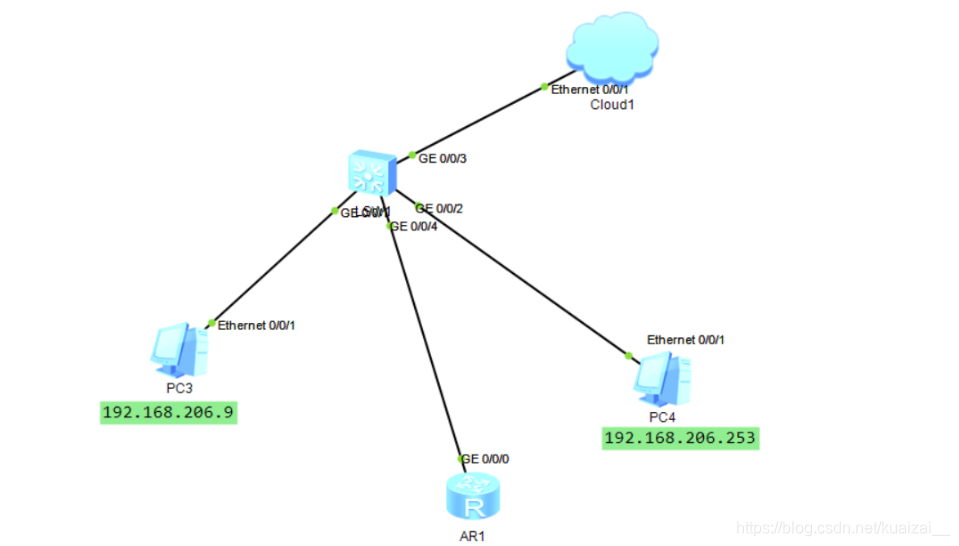

dhcp攻击演示

-

由于kali系统的dhcp功能开启则只需pc使用dhcp获取地址

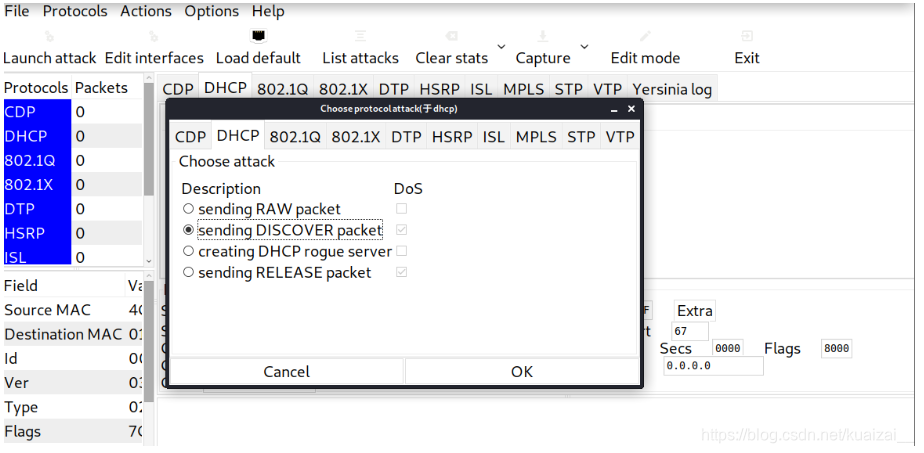

我们在kali系统采用 root@kaili:~# yersinia -G 工具来对dhcp协议进行攻击

采取发送大量的discover包来攻击

攻击效果

现在pc已经无发正常的进行

关闭攻击时:恢复正常

dhcp防御

- 针对发送大量的discover和ack 包

开启dhcp snooping 在交换机上

[huawei]dhcp enable

[huawei]dhcp snooping enable

[huawei-GigabitEthernet0/0/3]dhcp snooping trusted 在接口开启信任

其产生的作用是除了信任接口外其他接口都不得发送offer和ack包(毒化仿冒dhcp服务器)

-

争对耗尽dhcp地址池的

流速限制

[huawei-GigabitEthernet0/0/3]dhcp snooping max-user-number 8 —限制接口的用户数

[huawei]dhcp snooping check dhcp-rate 100 限制dhcp的发包数量

[lsw]dhcp snooping user-bind autosave flash:/123.tbl 保存use-bind表

-

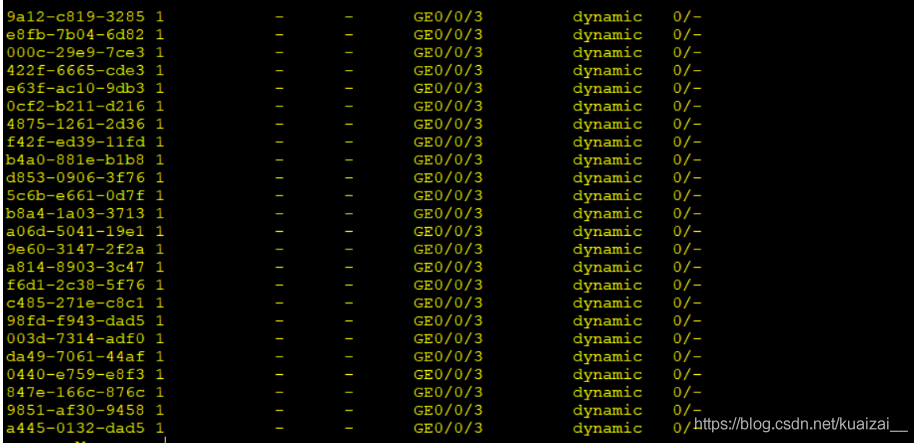

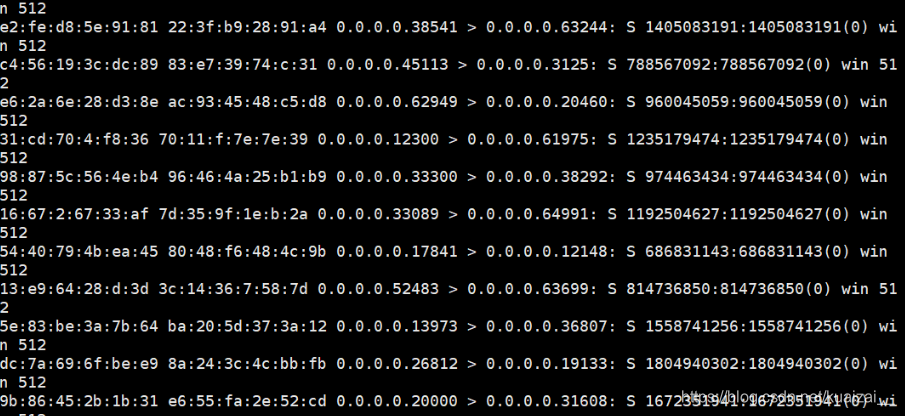

mac洪范攻击

发送大量垃圾数据帧,目的 –沾满交换机第mac地址表 使其转发正常

二层帧的时候按照未知单播帧转发。(洪范)

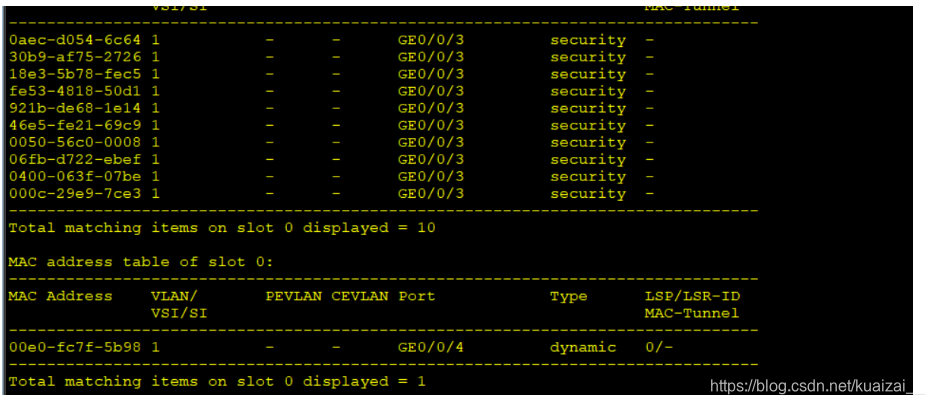

交换机的mac表

root@dhcp:~# macof —– mac洪范攻击

防御:交换机的端口安全

[lsw-GigabitEthernet0/0/3]port-security enable

[lsw-GigabitEthernet0/0/3]port-security max-mac-num 10 –设置接口最大mac数